【Ivanti Connect Secure】AWSでSSL-VPN装置(Active-Active)を構築する際に押さえるべき設計ポイント

こんにちは。クレスコ・デジタルテクノロジーズのY.Gです。

新社会人になってからネットワークの分野で5年間の経験を積み、日々修行中の身であるネットワークエンジニアです。AWSでActive-Active構成のSSL-VPN環境を構築した経験から、本構成のポイントや構築時の考え方について、事例をもとに分かりやすく紹介します。

SSL-VPN装置はIvanti社のConnect Secure(ISA4000-V:3NIC)で、VPN接続方式はL2フォワーディング方式となります。

※本記事は、一般的な情報提供を目的として作成されており、特定の状況に適用されることを保証するものではありません。本記事の情報は、公開日現在のものであり、予告なく変更されることがあります。記事内の情報は、利用者の責任において使用されるものとします。本記事の情報を利用することにより生じたいかなる損害についても、筆者および関連組織は一切の責任を負いません。

■あわせて読まれている資料:

対応事例やネットワークテクノロジーサービス一覧を掲載!

→ネットワークテクノロジーサービス

目次[非表示]

構成

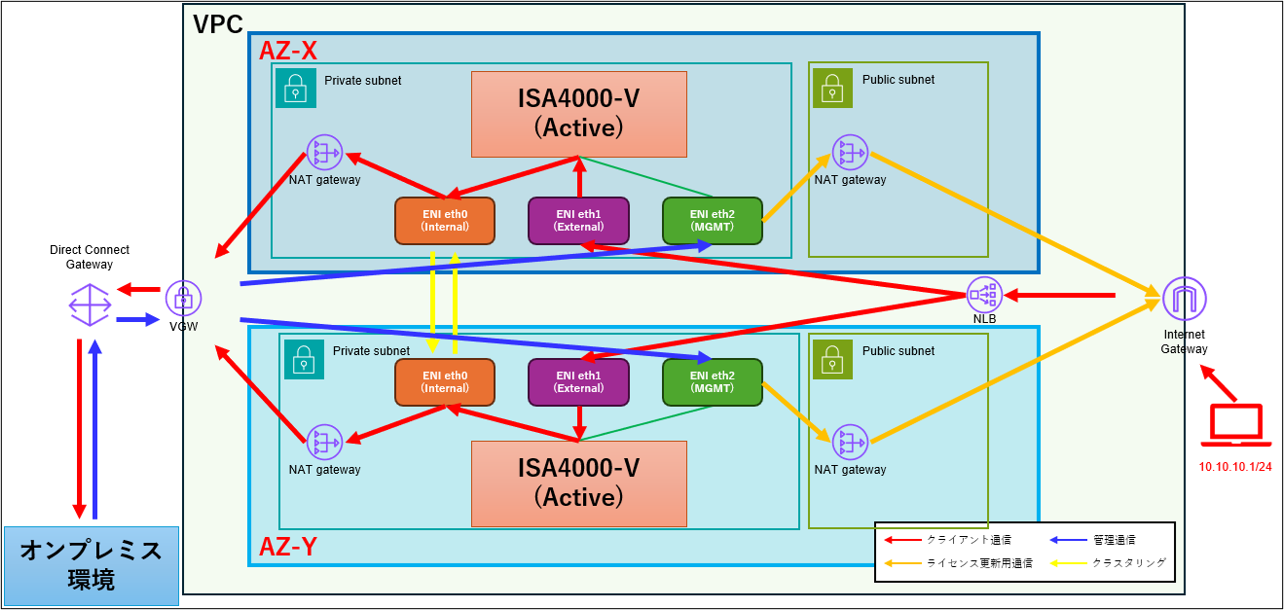

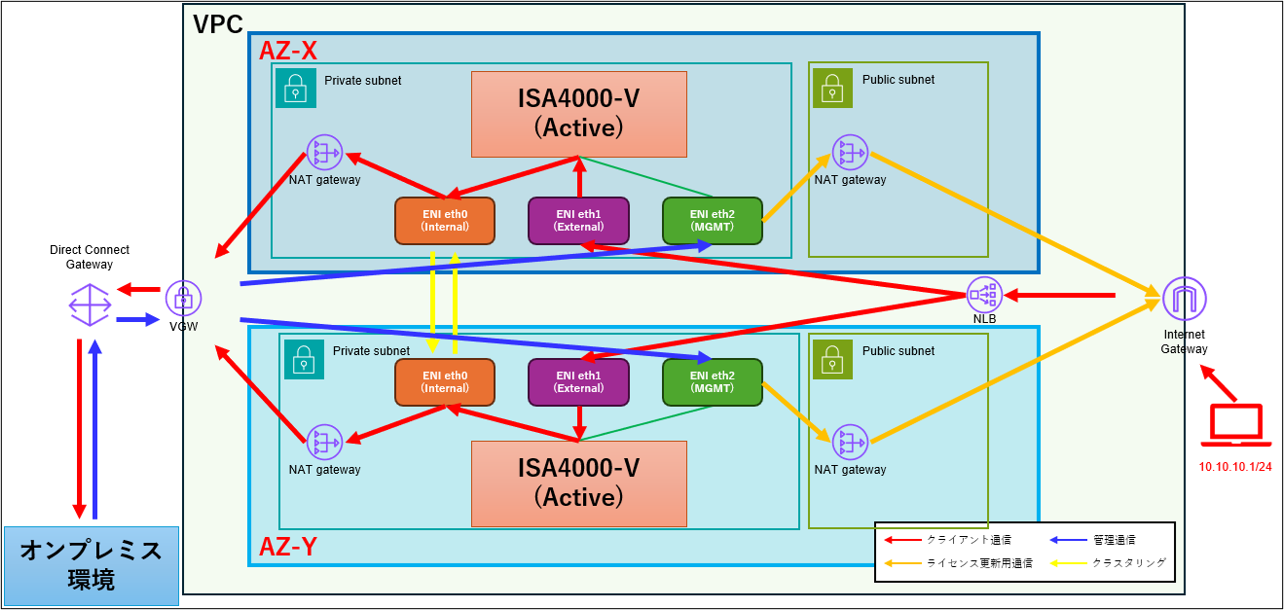

本構成では、AWSで2つのアベイラビリティゾーン(AZ)を利用し、それぞれにインスタンス(ISA4000-V)を配置しております。ISA4000-VはActive-Active構成で前段にNLBを配置することで負荷分散・高可用性を実現しています。

各インスタンスは3つのENI(Elastic Network Interface)を持ち、下記の通り役割を分離しています。

- eth0(Internal):プライベートサブネットで内部通信を処理

- eth1(External):パブリックサブネット経由で外部通信を処理

- eth2(MGMT):管理用通信を分離し、セキュリティを強化

クライアント通信はインターネットゲートウェイを通じてNLB (Network Load Balancer)を介し、各ISA4000-Vの外部インターフェース(External)にトラフィックを振り分けます。オンプレミス環境との接続は拡張性を考慮し、Direct Connect Gatewayを利用し、オンプレミス環境との安全な通信を確保しております。また、各AZにNAT Gatewayを配置し、プライベートサブネットからのアウトバウンド通信をサポートします。

※各NATゲートウェイの役割は後述の本構成の特記事項をご参照ください。

クラスタリングの設定方法

前提条件

ISA4000-Vは同一機種であること

ISA4000-VのOSは同一バージョンであること

※ISA4000-Vでクラスタリングを組むには同一機種かつ同一OSが前提となります。

管理用IPにアクセス可能

※ISA4000-VはExternal経由で初回ログインすることができないので、別途踏み台サーバ(AWS上であればEC2など)を準備する必要があります。また、External経由でログインできるように設定変更した場合でも、本構成では通信経路上NLBを経由する必要があるため、片方のISA4000-Vを狙ってログインすることはできません。(ISA4000-Vへの管理ログインは、Direct Connect経由もしくは踏み台サーバ経由を前提としております。)

※AWSのルートテーブル/セキュリティグループの設定はネットワーク構成によって異なりますので、記載を割愛させて頂きます。また、インスタンス作成等のAWSコンソール上の操作も割愛しております。

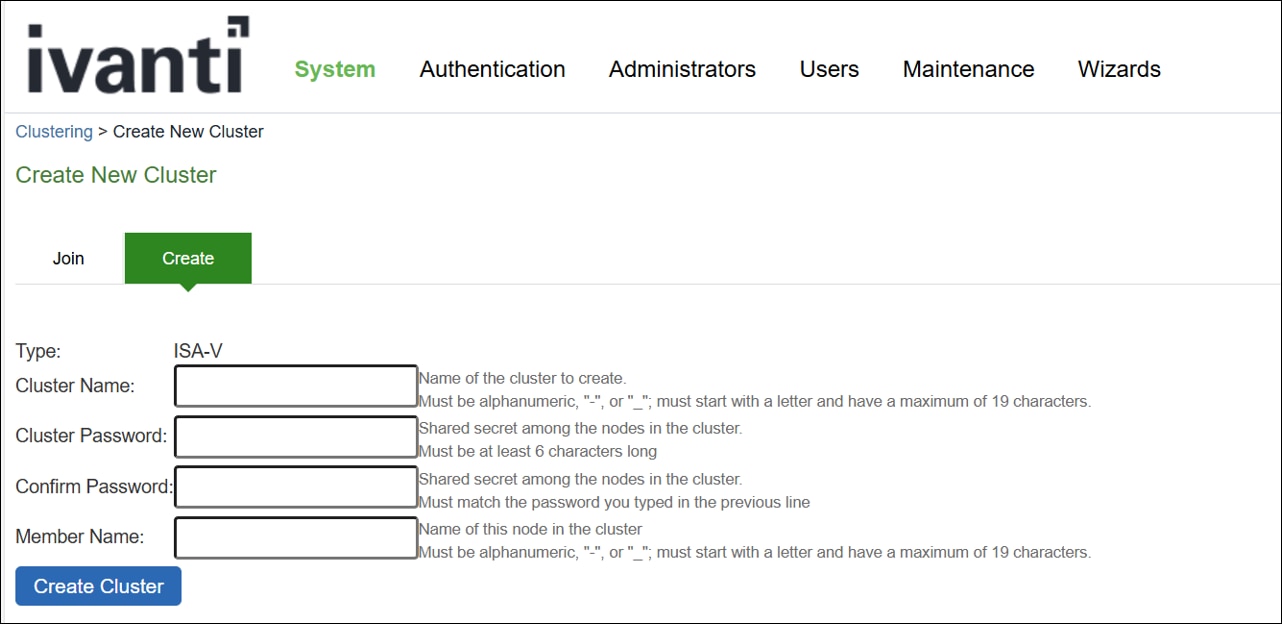

クラスタリングの設定

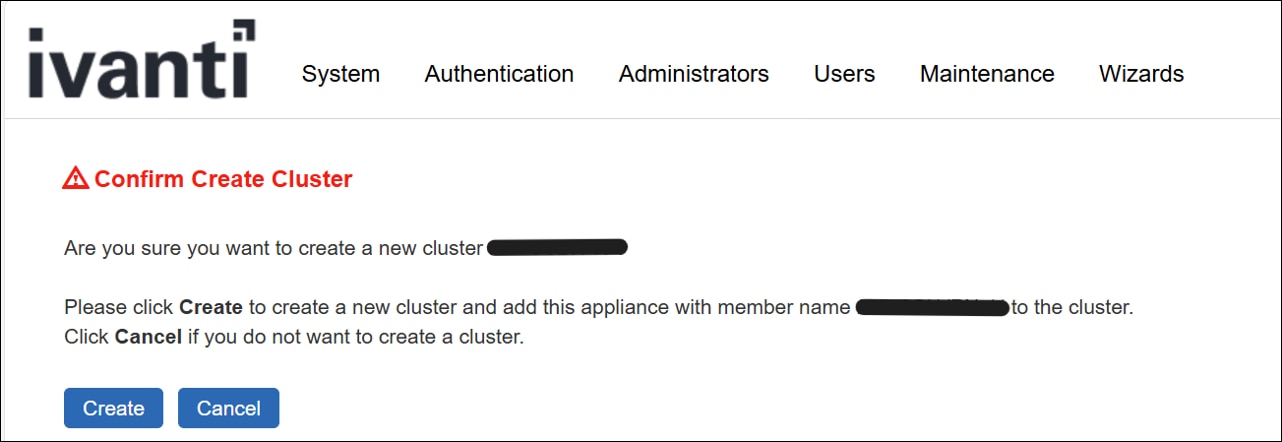

①System > Clustering > Create New Cluster を選択し、クラスターを作成します。

※クラスタリングモードはデフォルトでActive-Active構成のため、明示的な設定は不要です。

警告画面が出てきますが、Createをクリックします。

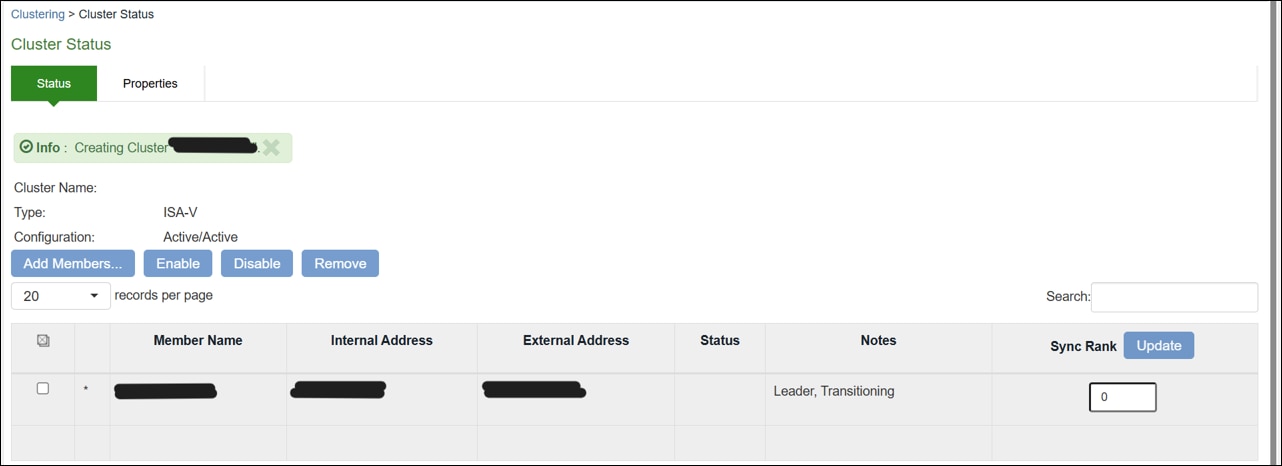

クラスターが作成されます。

このタイミングでは、クラスターを作成したISA4000-Vのみメンバーに表示されます。

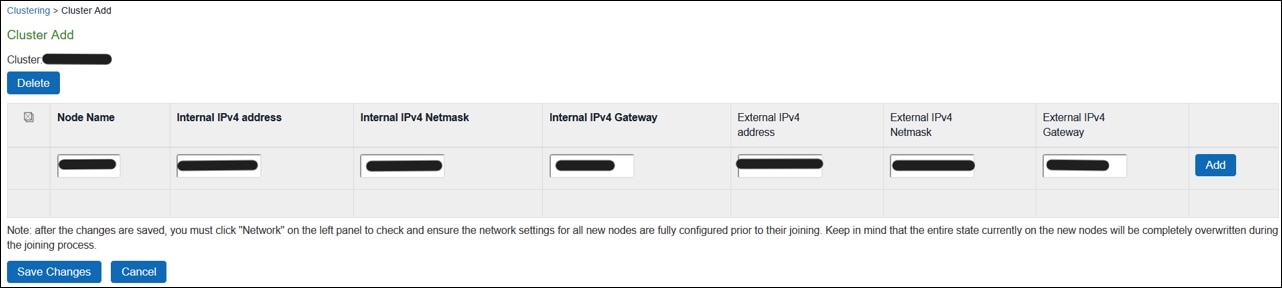

② Add Membersをクリックして、クラスターメンバーを追加します。

設定するIP情報は追加するISA4000-Vのものになります。※Node Nameはホスト名で問題無いです。

IP情報の入力後、表の右のAddをクリックしてから、Save Changesをクリックしてください。

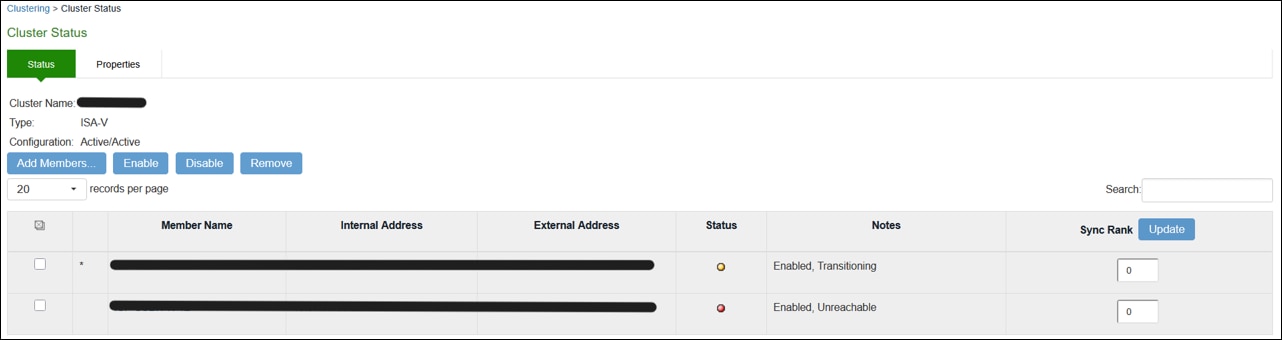

クラスターメンバーが追加されます。

このタイミングでは、NodeのStatusは黄/赤となりますが問題ございません。

③ ②で入力したクラスターメンバーに管理ログインします。

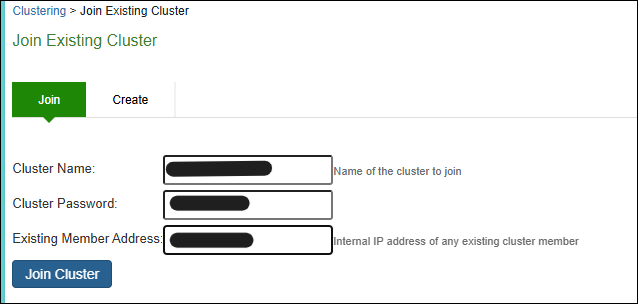

④ System > Clustering > Join Existing Cluster を選択し、参加するクラスター情報を記載します。

Existing Member Addressは①でクラスターを作成したISA4000-VのIPアドレス(Internal)を入力します。

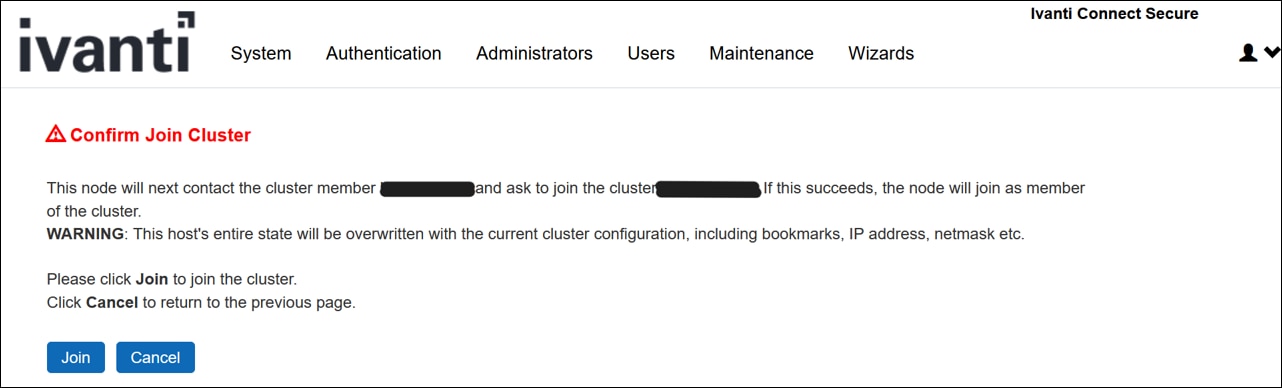

警告画面が出てきますが、Joinをクリックします。

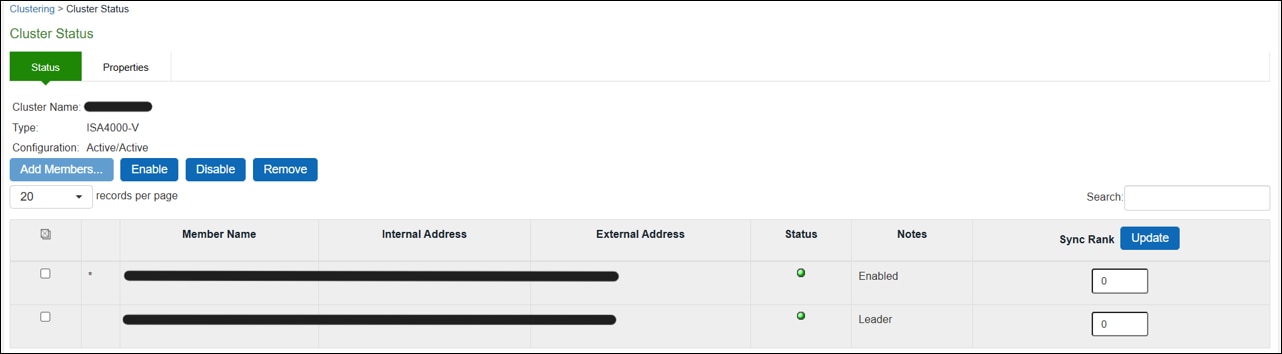

⑤ Cluster Statusがどちらも緑点灯していれば、クラスタリングは問題無く組めております。

クラスタリングを組むと、ネットワークや管理設定を除く設定はクラスター間で同期されるようになります。

また、管理セッション/ユーザーセッションもクラスター間で同期されるようになりますので、AWSのAZ障害等で片系の通信が不可となった場合でも継続して通信することが可能になります。

クラスター構成では、クラスターメンバー間で下記通信が発生します。セキュリティグループをeth0(Internal)に設定している場合は許可する必要がありますのでご注意ください。

- UDP 4803, 4804

TCP 4808, 4809, 4900 - 4910

本構成の特記事項

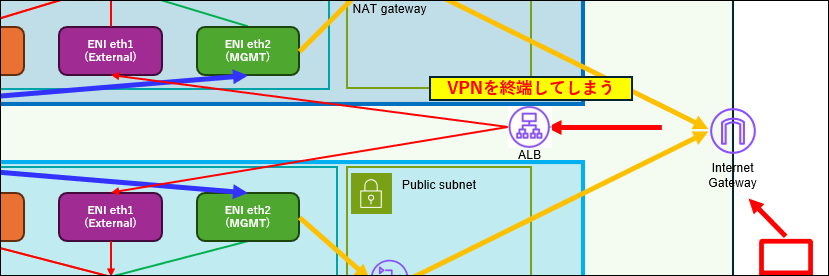

【AWS】NLBのTLSパススルーについて

AWSで一般的に使用されているALB (Application Load Balancer)は、URLやヘッダなどの通信内容を基に振り分けを行うアプリケーション層のロードバランサーで、動作するには暗号化されたTLS通信を復号する必要があり、AWSの仕様上TLS通信を終端してしまいます。

そのため、本構成ではNLBを採用し、TLSパススルー機能を使用してISA4000-VでVPNを終端させております。

【AWS】NATゲートウェイ(Public subnet/Private subnet)について

本構成では、Public subnet/Private subnetにそれぞれNATゲートウェイを配置しております。

各NATゲートウェイは以下の理由で配置しております。

Public subnetのNATゲートウェイ

ISA4000-Vのライセンス更新用のPublic NATゲートウェイになります。

ISA4000-Vは8時間毎にIvanti社のライセンス管理サーバに通信し、ライセンスの有効期限切れが無いか確認します。そのため、Public subnetにPublic NATゲートウェイを配置し、インターネット通信を可能にさせております。

ISA4000-Vでは、24日間ライセンス管理サーバと接続不可になるとライセンスが無効になりますので、ご注意ください。なお、ISA4000-Vのライセンス更新用に使用する通信は以下の通りです。

宛先アドレス(プロトコル):pcls.pulseone.net(HTTPS(TCP/443)

※ドメイン指定必須となりますので、ルートテーブル/セキュリティグループの設定は工夫する必要があります。

Public subnetのNATゲートウェイ

オンプレミス通信用のPrivate NATゲートウェイになります。L2フォワーディング方式でVPN接続し、クライアントがオンプレミス環境に通信する場合、クライアントの送信元IPアドレスはISA4000-Vから払い出されるIPアドレスとなります。

上記のIPアドレスは、通常VPC外のIPアドレスになるため、AWSの仕様によりVGWで通信がドロップされます。そのため、オンプレミス環境向け通信はPrivate NATゲートウェイでNATさせることで、送信元IPアドレスをVPC内のアドレスに変換しております。

やや強引ですが、Private NATゲートウェイを使用せずISA4000-VでNATすることも可能です。ただその場合、同時ユーザーセッション数が減少する懸念があるので、Private NATゲートウェイを使用することがメーカー推奨の構成になります。

上記構成の場合、クライアントIPアドレス向けのルーティングをPrivate NATゲートウェイを配置したサブネットのルートテーブルに記載する必要があるのでご注意ください。

また、クライアントの送信元IPアドレスをNATするため、オンプレミス環境から見えるIPアドレスはPrivate NATゲートウェイのIPアドレスになります。そのため、オンプレミス環境のルータやFWにてルーティングやFWポリシー等の変更が必須になりますのでご注意ください。

まとめ

クラウド上でSSL-VPN環境を構築する際には、クラウド特有の制約やオンプレミス連携の要件を踏まえた設計をすることが重要です。本記事では、構成例や設定の考え方を実際の事例をもとに紹介しました。クラウド移行や負荷分散・高可用性を考慮したSSL-VPN装置の導入を検討する際の参考になれば幸いです。

■サービス一覧はこちら↓