話題のCisco Secure Connectについて知ろう

はじめまして。クレスコ・デジタルテクノロジーズの米山です。

今回はCisco社が提供する、クラウド管理型のネットワークソリューション、「Cisco Secure Connect」についてご紹介いたします。

内容としては基礎的な内容となりますが、「Cisco Secure Connect」について少しでも興味を持っていただけますと幸いです。

■あわせて読まれている資料

→Cisco Secure Connect導入支援サービス

目次[非表示]

- 1.SASEとは

- 2.SASEが注目される背景

- 3.SASEの特徴

- 3.1.ネットワーク管理者の負荷軽減、コスト削減

- 3.2.通信パフォーマンスの改善

- 3.3.セキュリティ強化

- 4.Cisco Secure Connectとは

- 5.Cisco Secure Connectの特徴

- 6.まとめ

- 7.引用元

SASEとは

Cisco Secure Connectを知るうえで、まずはSASEの概念について理解する必要があります。

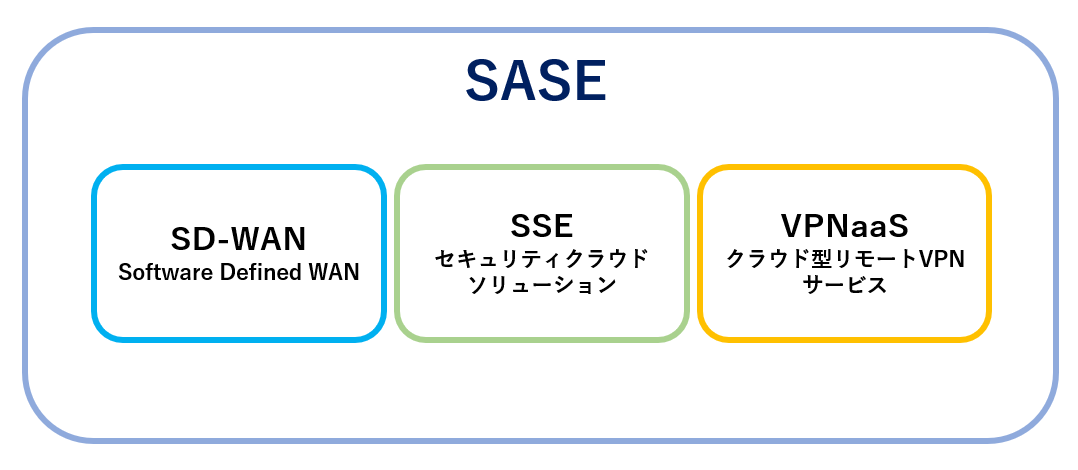

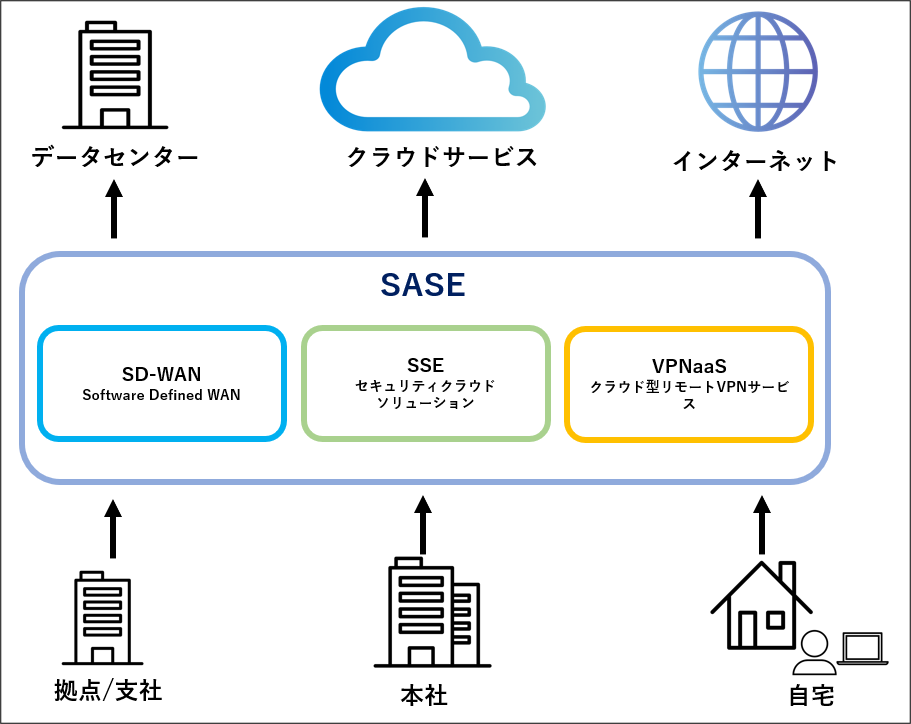

SASE(Secure Access Service Edge)とは、米国のIT専門調査会社ガートナー社が2019年に提唱した概念で、ネットワーク機能とセキュリティ機能をクラウド上で統合し、必要な機能をまとめて提供するソリューションです。

具体的にはSSEとSD-WAN、VPNaaSを組み合わせたクラウド型ソリューションであり、ゼロトラストセキュリティを実現可能としています。

SASEを理解する上で前提となる用語について、以下ご説明いたします。

■ゼロトラスト(ZTNA)

ゼロトラストとは、社内外に関係なく、情報資産など重要なデータへのアクセスは全て信用しないことを前提とした、セキュリティ対策の考え方です。

ゼロトラストが必要となった背景として、従来の境界型ネットワークでは安全性を十分に確保することができなくなったことが要因としてあります。

従来では、業務で利用する情報資産などの重要なデータは、ファイアウォールで通信制御された社内ネットワーク内にあり、外部からのアクセスは遮断されていました。

しかし、クラウドサービスの業務利用やテレワークの普及により、不特定多数が利用するインターネットを通じて、社内・社外関係なく当該データへアクセスできる必要が生じたため、ゼロトラストという考え方が必要となりました。

■SSE(Security Service Edge)

SSEとは、Webやクラウドサービスなどへのアクセスを制御・監視する、セキュリティクラウドソリューションで、プロキシサーバやUTMの機能をクラウドサービスとして提供します。

また、ZTNAとして、外部からの社内データへのアクセス向けにセキュリティ対策も有しています。

■SD-WAN(Software-Defined Wide Area Network)

SD-WANとは、物理ネットワーク機器で構築されているWAN上に、ソフトウェアを用いて仮想的なWANを構築し、ソフトウェアを用いて効率的・柔軟に管理する技術です。従来のWANの物理的な制約による問題を解消し、効率的なWAN構成やトラフィック制御を実現可能とします。

■VPNaaS(VPN as a Service)

VPNaaSとは、従来のVPN機能をクラウドサービスとして利用可能としたものです。従来はオンプレ環境にVPN装置を構築し、当該VPN装置とリモート端末を接続させていましたが、VPNaaSでは、VPN装置をクラウド上で提供し、リモート端末はクラウド上のVPN装置とIPsec-VPNもしくはSSL-VPNを張ることで、社内システムへ接続することが可能となりました。

これらを組み合わせ、クラウドでまとめて提供するソリューションがSASEとなります。

SASEが注目される背景

続いて、現在SASEが注目されている背景についてご説明いたします。

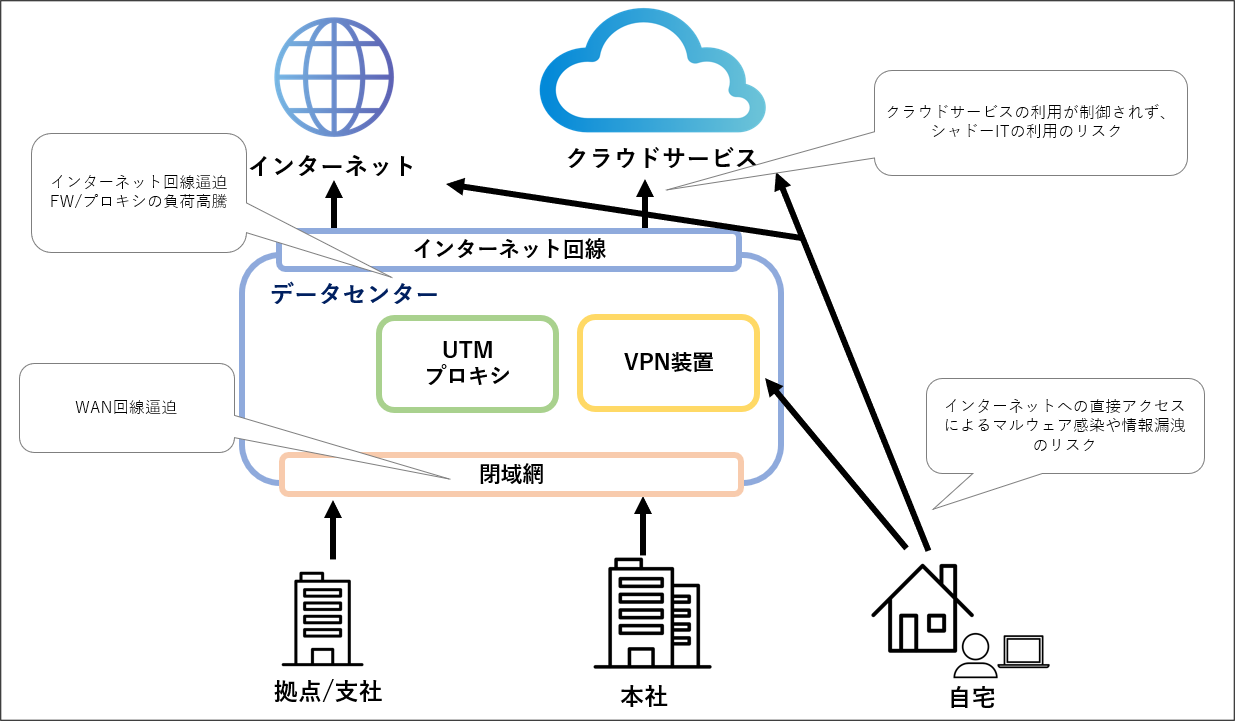

SASEが注目される背景には、従来のネットワークシステムにおいて、主に以下のような問題点があったためです。

- SaaSクラウドアプリケーション、プライベートクラウドなどの利用増加により、インターネット回線および閉域網回線が逼迫

- クラウドサービスの利用状況が把握しきれず、クラウドサービスへのアクセス制御ができていない

- リモートワーク増加により、VPNを張らないインターネットアクセスによる感染・漏洩のリスクがある

昨今、オンプレ環境からクラウド環境への移行が進んだこと、また、テレワークの増加もあり、従来のネットワークでは上記のような様々な問題が浮上してきました。

これらの問題を、SASEを利用することにより以下のように解消できると考えられています。

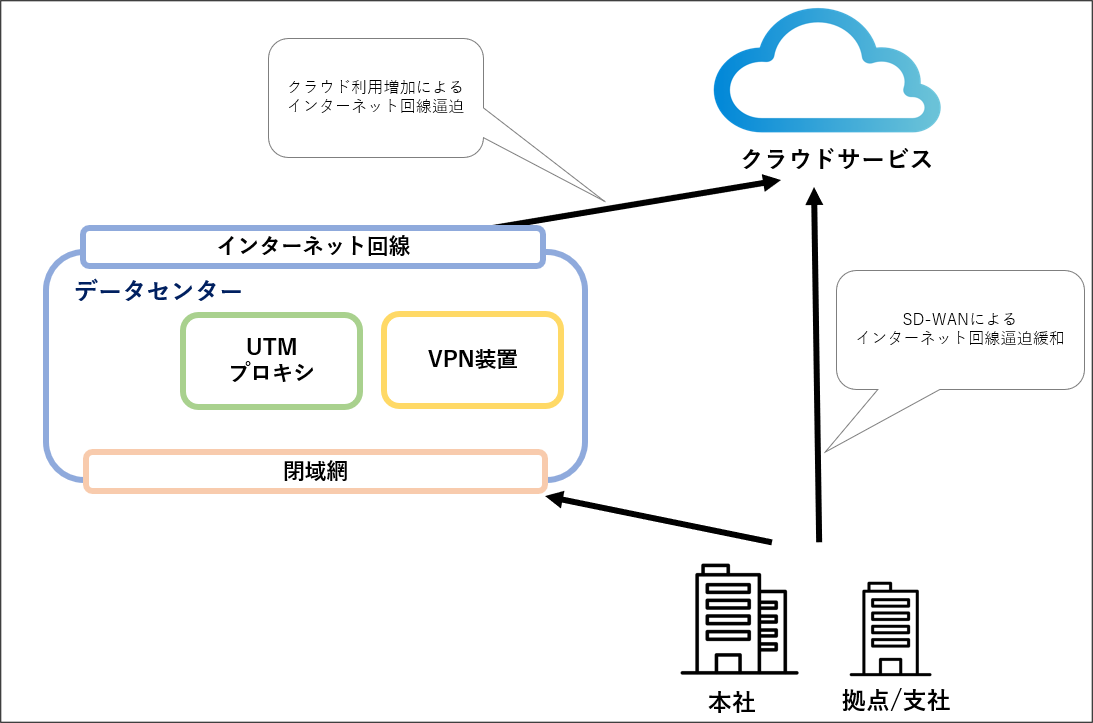

- SaaSクラウドアプリケーション、プライベートクラウドなどの利用増加により、インターネット回線および閉域網回線が逼迫

→データセンターなどから出ている既存のインターネット回線を使用せず、セキュリティを確保した上で各拠点などから直接インターネットにアクセスすることで、既存のインターネット回線およびデータセンターや各拠点を結ぶ閉域網回線を介さなくなるため、問題となっている逼迫を解消可能

- クラウドサービスの利用状況が把握しきれず、クラウドサービスへのアクセス制御ができていない

→クラウドサービスの利用状況を可視化し、アクセスを制御することが可能

- リモートワーク増加により、VPNを張らないインターネットアクセスによる感染・漏洩のリスクがある

→端末からSASEを介してインターネットアクセスすることにより、無防備なインターネットアクセスを防止

SASEの特徴

SASEの概念やSASEが注目されている背景を踏まえ、SASEの特徴を以下整理いたします。

ネットワーク管理者の負荷軽減、コスト削減

SASEは、ネットワーク構成の効率化や、クラウドサービス利用に伴うハードウェア管理が不要になるため、IT管理者の負荷軽減やコスト削減を実現できます。

通信パフォーマンスの改善

データセンターを経由せず直接インターネットにアクセス(ローカルブレイクアウト)することにより、通信量の増加に伴う通信速度の低下を防ぎ、快適にクラウドサービスを利用することが可能です。その結果、業務効率向上にもつながります。

セキュリティ強化

ZTNAを実現するため、情報資産にアクセスするユーザーへの厳格な評価、検証を行うことで、社内外の多種多様なアクセス元に関わらず、情報資産へのアクセス制御が可能です。

また、各拠点、リモート接続がある環境でも、セキュリティポリシーを一元管理、統一することによってセキュリティ対策の抜け漏れを防止できます。

Cisco Secure Connectとは

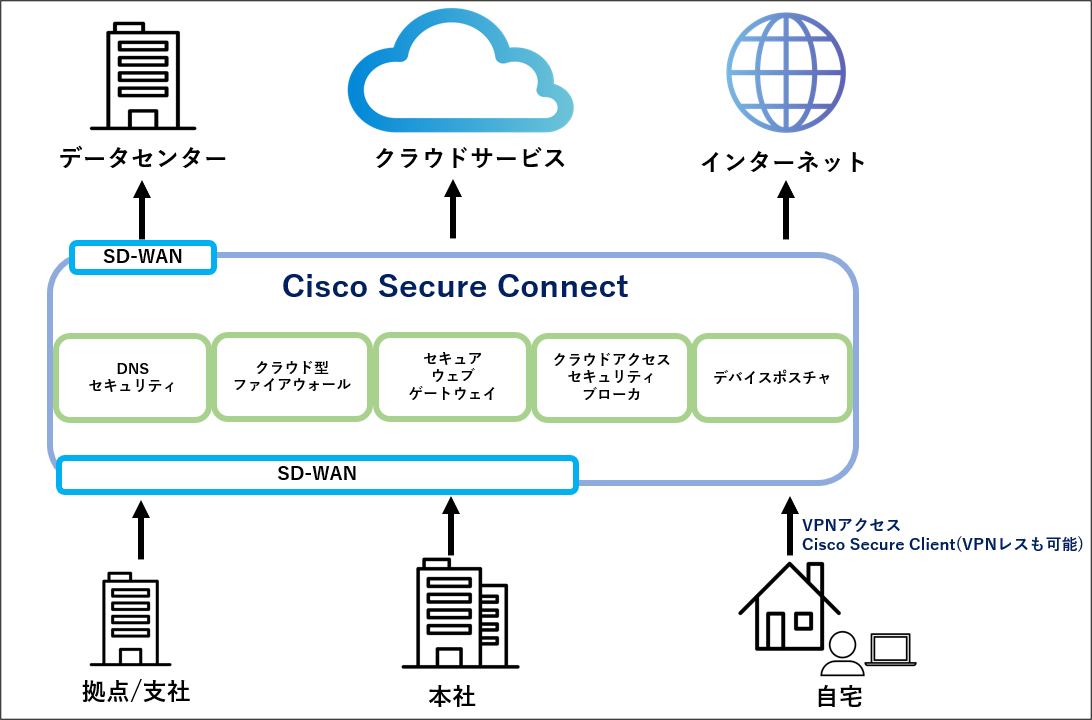

SASEについてご説明してまいりましたが、本章ではCisco社が提供しているSASEである、Cisco Secure Connectについてご説明いたします。

■SD-WAN、SSE、VPNaaSを統合管理できるSASE

Cisco Secure Connect とは、SD-WANを提供していた「Meraki」と、クラウド型セキュリティサービスを提供していた「Cisco Umbrella」を融合し、SASEとして提供しているソリューションです。

これまでSD-WAN、SSE、VPNaaSが別ソリューション化していたため、導入が複雑化し難しいとされていたSASEでしたが、SD-WAN、SSE、VPNaaSをCisco社が統一して一つのソリューションとして提供したことにより、容易に導入・運用が可能となりました。

また、MerakiのUIから、SSE機能、NaaS機能、SD-WAN機能をまとめて管理できます。

■Cisco Secure Connectで実装できる機能

従来データセンターや大規模拠点にUTMなどを置いて実装していたセキュリティ機能やリモートアクセス機能を、Cisco Secure Connectに置き換えることが可能です。

Cisco Secure Connectで実装できる機能は多岐にわたりますが、そのうちの一部をご紹介いたします。

〇セキュリティ機能

- クラウド型ファイアウォール:レイヤー3、4、7のファイアウォールで、サイトやクライアントベースのVPNからCisco Secure Connectに流入するトラフィックはすべてCDFWを経由し、トラフィックを保護

- DNSセキュリティ:接続が確立される前に悪意のあるドメインへの名前解決要求をブロック

- セキュアウェブゲートウェイ:ポート80/443経由のウェブトラフィックを検査し、ウイルスやマルウェアから保護。Webトラフィックの可視化や分析も可能

- クラウドアクセスセキュリティブローカー:組織全体で使用されているクラウドアプリケーションの使用状況を監視し、不審なクラウドアプリケーションの利用のブロックまたは制御に貢献

- デバイスポスチャ:クラウドアプリケーションなどへのアクセス時の端末のOSバージョン、ブラウザバージョン、セキュリティ対策具合などによって通信をブロック

〇リモートアクセス機能

- VPNaaS:クライアント端末からのVPN接続を提供するクラウドサービス

〇SD-WAN機能

- ローカルブレイクアウト:特定のインターネットアクセスはデータセンターを介すことなく各拠点のインターネット回線から直接通信させることで、インターネット通信のボトルネックを解消

Cisco Secure Connectの特徴

Cisco Secure Connectを導入した場合、セキュリティや運用などにおいて、様々な特徴やメリットがあります。

セキュリティ

- Secure Connectがセキュリティコンプライアンスの要件に継続的に対応し、セキュリティリスクを軽減できる。

- 評価機関のAV-TESTにより、Cisco社のセキュアWebゲートウェイおよびDNSセキュリティの高いブロック率が示されており、他社よりも高いセキュリティレベルのSASEを提供している。

運用性

- 各拠点のNW機器はクラウドサービスに対してVPNを張るのみで、非常にシンプルな構成になり、管理するべき部分が減るため運用管理にかかる負担を軽減できる。

- リモートアクセスVPN装置をターゲットにした攻撃が増加しているが、VPN装置の脆弱性対応やソフトウェア更新はサービス側で実施してくれるため、運用負担を軽減できる。

- Meraki UIから、SSE機能、NaaS機能、SD-WAN機能をまとめて管理可能で、異なるメーカー製品のUI差異による管理の複雑化を解消できる。

可用性

- Secure Connectを提供する機器は、複数のデータセンターに配置されており、冗長化されているためBCP対策につながる。

ライセンス

- シンプルなサブスクリプションモデルで、成長に合わせて投資可能であり、無駄なIT支出を削減できる。

- ライセンスは1ユーザー単位から購入可能であるため、他社SASEと比べて低い価格から導入できる。

※大規模向けには、Cisco Secure Accessが推奨

まとめ

SASEやCisco Secure Connectの基礎知識ついてご説明いたしましたが、いかがでしたでしょうか。

クラウド利用やリモートワークの増加などにより、ネットワークの構成は多様化しておりますが、それに伴い今までにない様々な問題が発生し、新たなセキュリティリスクも顕在化しております。それらの問題の解消やリスク対策ができ、かつ、運用コストの削減も図れるCisco Secure Connectは、今後導入する企業は増えると考えられます。

また、Cisco Secure Connectでは、1ユーザーライセンスからの購入も可能ですので、まずは小規模から導入し、使用感に問題がなければ導入拠点を増やしていく方向でも問題ないかと思います。

最後までお読みいただき、ありがとうございました。

■サービス資料一覧はこちら↓

引用元

https://documentation.meraki.com/%E6%97%A5%E6%9C%AC%E8%AA%9E/Cisco___Secure_Connect/Cisco___Secure_Connect_-_%E3%82%BD%E3%83%AA%E3%83%A5%E3%83%BC%E3%82%B7%E3%83%A7%E3%83%B3%E6%A6%82%E8%A6%81

https://gblogs.cisco.com/jp/2021/11/the-concept-and-constituent-elements-of-sase/

https://www.idaten.ne.jp/portal/page/out/secolumn/cisco/meraki/093.html

https://www.idaten.ne.jp/portal/page/out/mss/cisco/product/security/secureconnect.html

https://www.nttpc.co.jp/secure_access_gateway/zero_trust.html

https://solution.kamome-e.com/blog/archive/blog-zerotrust-20221213/