Cisco Firepower(ASA)の冗長構成とは?設定例も合わせて詳しく解説します!

はじめまして。クレスコ・デジタルテクノロジーズのRCです。

私は現在、ネットワークの維持管理業務を担当しております。

本記事では、業務上扱う機会の多いFirepower(ASA)の冗長構成について、ご紹介いたします。

※本記事はFirepower筐体にASA OSを搭載した機器、もしくはASA筐体を使用していることを前提としています。

■あわせて読まれている資料:

対応事例やネットワークサービス一覧を掲載!

→ネットワークテクノロジーサービス

目次[非表示]

- 1.Firepower(ASA)とは

- 2.冗長構成のメリットとは

- 3.冗長構成の組み方

- 4.show failoverコマンド

- 5.promptコマンド

- 6.Health Monitoringについて

- 7.障害発生時の動きについて

- 8.まとめ

- 9.引用元

Firepower(ASA)とは

Firepower(ASA)とは、シスコシステムズ社が開発・販売するファイアウォールであり、

ネットワーク運用において、セキュリティ強化を目的として広く使用されている製品になります。

※『Firepower(ASA)』と記載していますが、FirepowerについてはASAの後継機の位置づけとなっています。

次に、冗長構成のメリットについてご説明いたします。

冗長構成のメリットとは

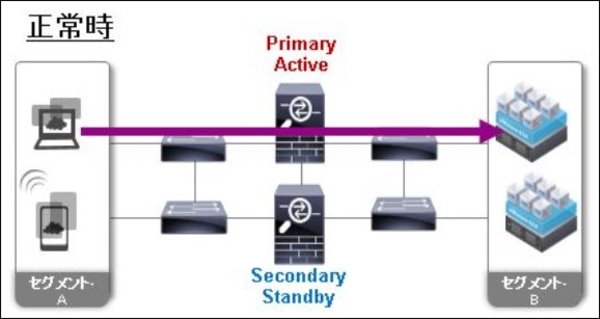

一般的に冗長構成では、下図に示されているように、2台の機器を『Primary/Secondary』または『Active/Standby』として構成します。

冗長構成を導入するメリットとしては、主に以下があります。

➀障害時の自動検知

➁通信経路の自動切り替え

➂短時間での切り替え

⇒障害発生時の通信ダウン時間を短くすることが可能

障害が発生した際に、Active機とStandby機が自動で切り替わることをFailover(フェイルオーバー)と呼びます。

一般的に、冗長構成においては、障害が発生してからFailoverするまでに数秒から数十秒程度かかり、その間通信断が発生します。

なお、同じ冗長構成でも『Primary/Secondary』という表記では、Failoverしても切り替わらない、“1台目の機器”と“2台目の機器”のような物理的な意味を表しており、『Active/Standby』という表記では、“稼働中(Active)”と“待機中(Standby)”のように、機器自体の状態、つまり論理的な意味を表しているため、Failoverした際には役割が入れ替わります。

このように、冗長構成とは2台の機器を用いて構成され、障害時にはActive機からStandby機に自動で切り替えることができる構成となります。

Firepower(ASA)では、冗長構成を組むことができるため、障害時の自動検知や通信経路の自動切り替えが可能となります。

次に、冗長構成の組み方についてです。

冗長構成の組み方

冗長構成を組むための手順としては以下になります。

➀Primary/Secondary機にそれぞれ設定を行う

Failover関連で必要な設定としては、以下となります。

(1)Failover機能の有効化

Primary/ Secondary機 |

failover |

(2) Primary/Secondary機の指定

Primary機 |

Secondary機 |

failover lan unit primary |

failover lan unit secondary |

(3)状態確認や設定同期を行うInterfaceとステート同期を行うInterfaceを指定

(Interface:GigabitEthernet1/3)

※指定する物理Interfaceは、同一でも異なっていても可(下記同一Interfaceとした時の設定例)

Primary/ Secondary機 |

failover lan interface HA GigabitEthernet1/3 |

(4)Interface HA(HA:機器間のInterface名)のIPアドレスを設定

Primary/ Secondary機 |

failover interface ip HA [IPアドレス] [サブネットマスク] standby [IPアドレス] |

➁Secondary機の設定を「write memory」コマンドで保存し、電源を落とす

③機器間のFailover Link(機器間のInterface)をケーブル接続する

Failover Linkについては、➀(3)にてInterfaceを指定しています。

➃Secondary機の電源を入れる。

起動時に対向機器の状態確認を実施し、対向機器がActive機の場合には自身をStandby機にします。

冗長化の組み方の手順としては、このような流れとなります。

次は、実際に冗長構成を組んでいる機器の設定を確認する方法についてです。

show failoverコマンド

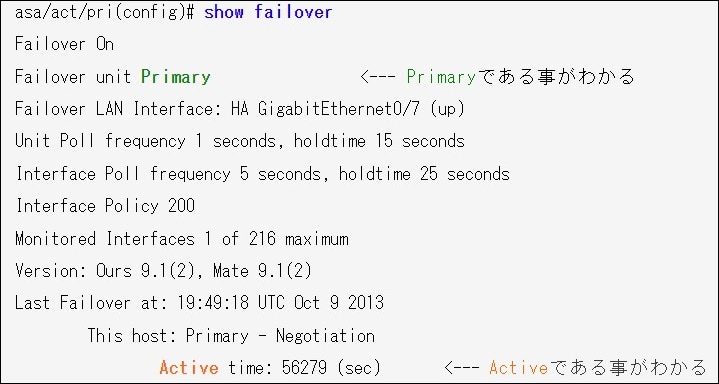

冗長構成の設定確認をするためのコマンドであるshow failover コマンドを実行すると、対象機器に対してどのような冗長設定がされているかを確認できます。

下記は実行例になります。

まず、2行目に「Failover On」とあるので、Failover機能が有効化されていることがわかります。また、3行目に「Failover unit Primary 」の記載があるので、Primary機であること、最終行に「Active」 の記載があるので、Active機であることがわかります。

このように、show failoverを実行することで、機器の現在の状態について確認することができます。

promptコマンド

show failoverコマンドの他にも、冗長構成における『Primary/Secondary』と『Active/Standby』の状態確認ができるコマンドがあります。それがpromptコマンドです。

promptコマンドは、素早い状態確認をする際に最適で、show failoverコマンドに比べ簡易的に確認することができます。

(show failoverコマンドでは、Failoverステータスの詳細部分についても確認ができます。)

また、CLIでのログイン時にこのコマンドを実行しておくことで、プロンプトで機器の状態がわかります。

具体例:「prompt hostname state priority」を実行

asa/act/pri(config)#

(hostname:asa、state:act、priority:pri)

カッコ内のように結びついているため、プロンプトを確認することでActive(act)機かつPrimary(pri)機であることがわかります。

またprompt以降の引数は、ホスト名/ドメイン/コンテキスト/プライオリティ/状態のいずれかで、任意の順となっています。

Health Monitoringについて

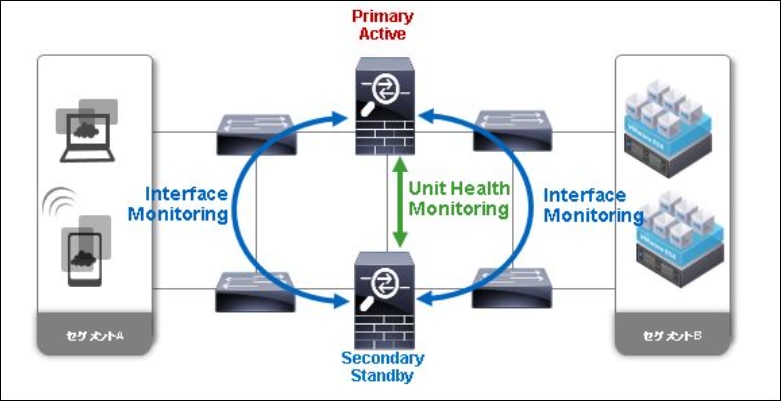

Failoverするかを判断するための監視機能として、Health Monitoringがあり、主に以下2種類のHealthチェックを行っています。

➀Unit Health Monitoring

Failover Interfaceにて、定間隔でkeepalive(Primary機もSecondary機も正常に接続されていることを確認する通信)を交換します。このやり取りの中で応答がなかった場合、対向機器が正常に稼働していると判断できないため、Failoverが実行されます。

➁Interface Health Monitoring

Data Interfaceにて、定間隔でkeepaliveを交換します。このやり取りで応答がなかった場合、Interface Testをいくつか実行します。具体的には、

自身リンクのアップ状況の簡易確認の後、何らかのパケットを受信できるかを確認、

ARPエントリの機器にARPリクエストを送り、ARP解決確認、

Pingをブロードキャストし、応答があるか確認

になります。

Interface Testを実行し、Active機のFailed Interfaceの数がStandby機よりも多いと判断された場合に、Failoverが実行される流れとなります。

このように、監視のためにHealth Monitoringを行うことで、自動的にFailoverを発生させることができる点がメリットです。

しかし、監視対象にできるInterfaceの数には制限があります。

ASAバージョン9.3以下では合計250個まで、ASAバージョン9.4以降では合計1025個までのサポートとなります。

この上限を超えないようにしなければいけない点は、デメリットであり注意点となります。

上図は2つのHealth Monitoringについて表現しております。具体的にこの2つのHealth Monitoringの違いとしては、

➀Unit Health Monitoringでは、機器の全体的なモニタリングを実施しているのに対し、

➁Interface Health Monitoringでは、Interface上でモニタリングを実施している点となります。

そのため、2つのHealth Monitoringの使い分けは以下のようになります。

➀Unit Health Monitoring:電源障害など機器自体に障害が起きた時にFailoverが発生する。

➁Interface Health Monitoring:アップリンク障害などInterfaceに障害が起きた時にFailoverする。

障害発生時の動きについて

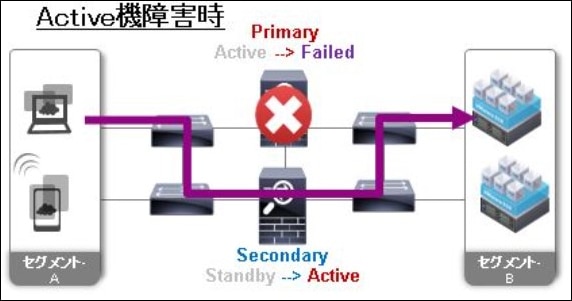

冗長構成において、の正常時はPrimary機がActiveの状態になります。

次は、下記のようにFailoverが実行されると判断された場合や、リンク障害等でActive機に障害が発生した時の冗長構成における動きについてです。

上図を見ると、Primary機(Active状態)に障害が発生するとFailoverし、Secondary機がStandby状態からActive状態へ変化することで、通信経路が変わっていることが分かります。

このように、冗長構成を組むことで、障害時の自動検知と、通信経路の自動切り替えが可能となります。

まとめ

今回は、Firepower(ASA)における冗長構成について紹介いたしました。

Firepower(ASA)に触れる機会があれば、少しでもこのブログが参考となれば嬉しいです。

最後まで読んでいただき、ありがとうございました。

■サービス資料一覧はこちら↓

引用元

(1)ASA: 冗長機能と、Failoverのトリガー、Health Monitoringについて - Cisco Community

(2) ASA5500-X: Internet Firewall 設定例 (冗長構成) - Cisco Community

(3)ASA 冗長構成で、コマンドラインのプロンプトで Active機 Standby機状態を確認する - Cisco Community