ジュニパーネットワークス社 SSRのご紹介~Cisco UmbrellaとのIPsec接続編~

こんにちは、クレスコ・デジタルテクノロジーズのR.B.B.M.です。

ジュニパーネットワークス社の SSR(Session Smart Router)の製品・機能紹介や検証結果等を、シリーズとして連載していきます。またまた前回から少し間が空いてしまいましたが、第4回となる今回は、「Cisco UmbrellaとのIPsec接続編」です。

今回はさらに一歩踏み込み、クラウドセキュリティとの連携として、Cisco UmbrellaとのIPsec接続を試してみましたのでご紹介します。

■あわせて読まれている資料:

CROSS for Juniper Mist(ネットワークマネージドサービス)

目次[非表示]

- 1.初期構成

- 2.Umbrellaの受け口準備

- 3.Secure Edge Connectorsの作成

- 4.Umbrella経由での通信設定

- 5.動作確認

- 6.まとめ

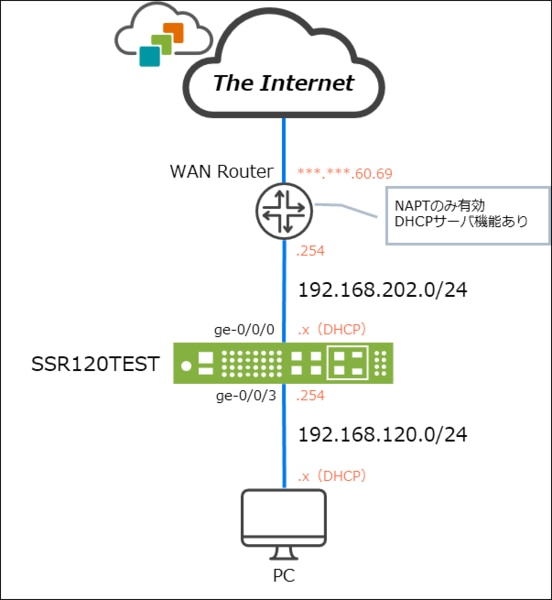

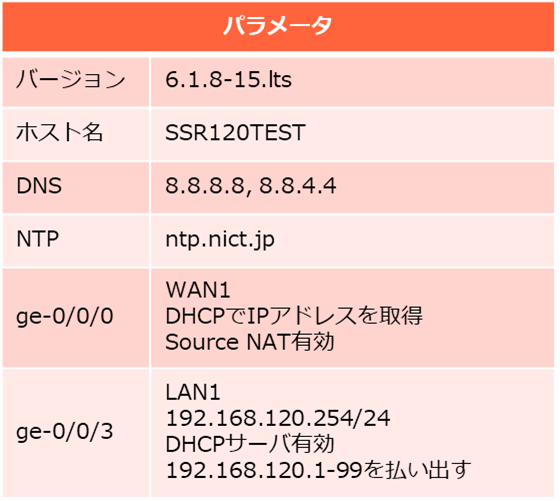

初期構成

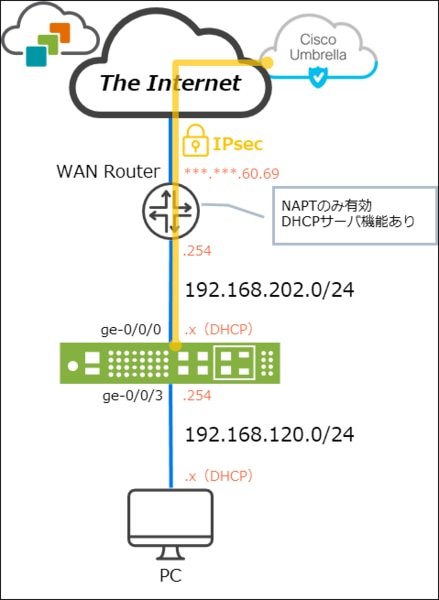

セットアップ編の構成をベースに、SSRとCisco Umbrella間でIPsec接続を行います。

以下はIPsec接続前のネットワーク構成と各種パラメータです。

ここまでの設定手順については、第2回のセットアップ編をご参照ください。

※なお、今回も機材手配の関係でSSR130では無く、SSR120を使っています。

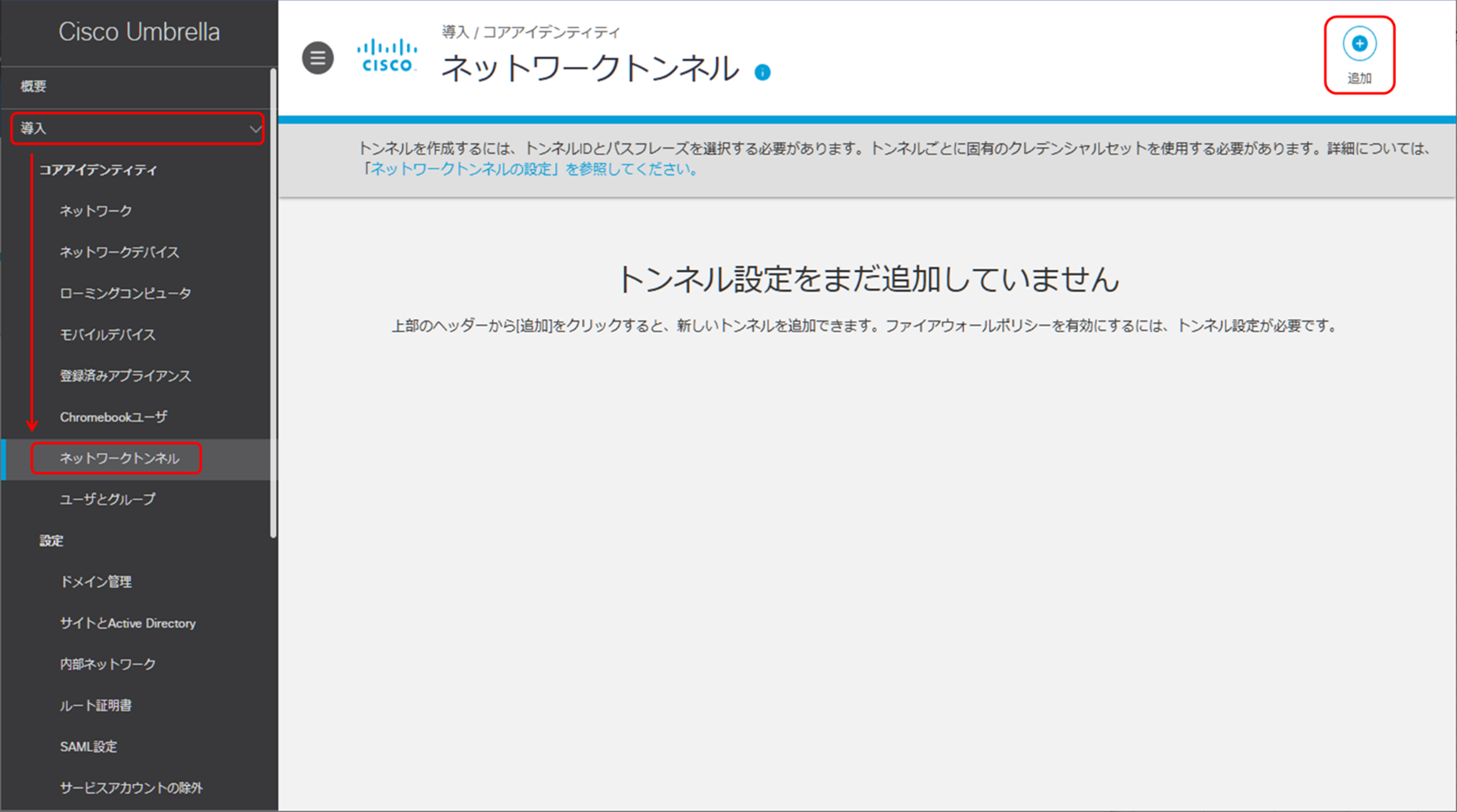

Umbrellaの受け口準備

まずは、Cisco Umbrella側の準備から始めます。

SSRとUmbrella間でIPsec接続を構成するにあたり、Umbrella側でIPsecトンネルの受け口となる設定を行います。

本ブログはUmbrellaの設定紹介では無いので、簡易な設定手順のみの紹介となります。

トンネル設定の詳細は公式ドキュメントを確認ください。

https://docs.umbrella.com/umbrella-user-guide/docs/tunnels

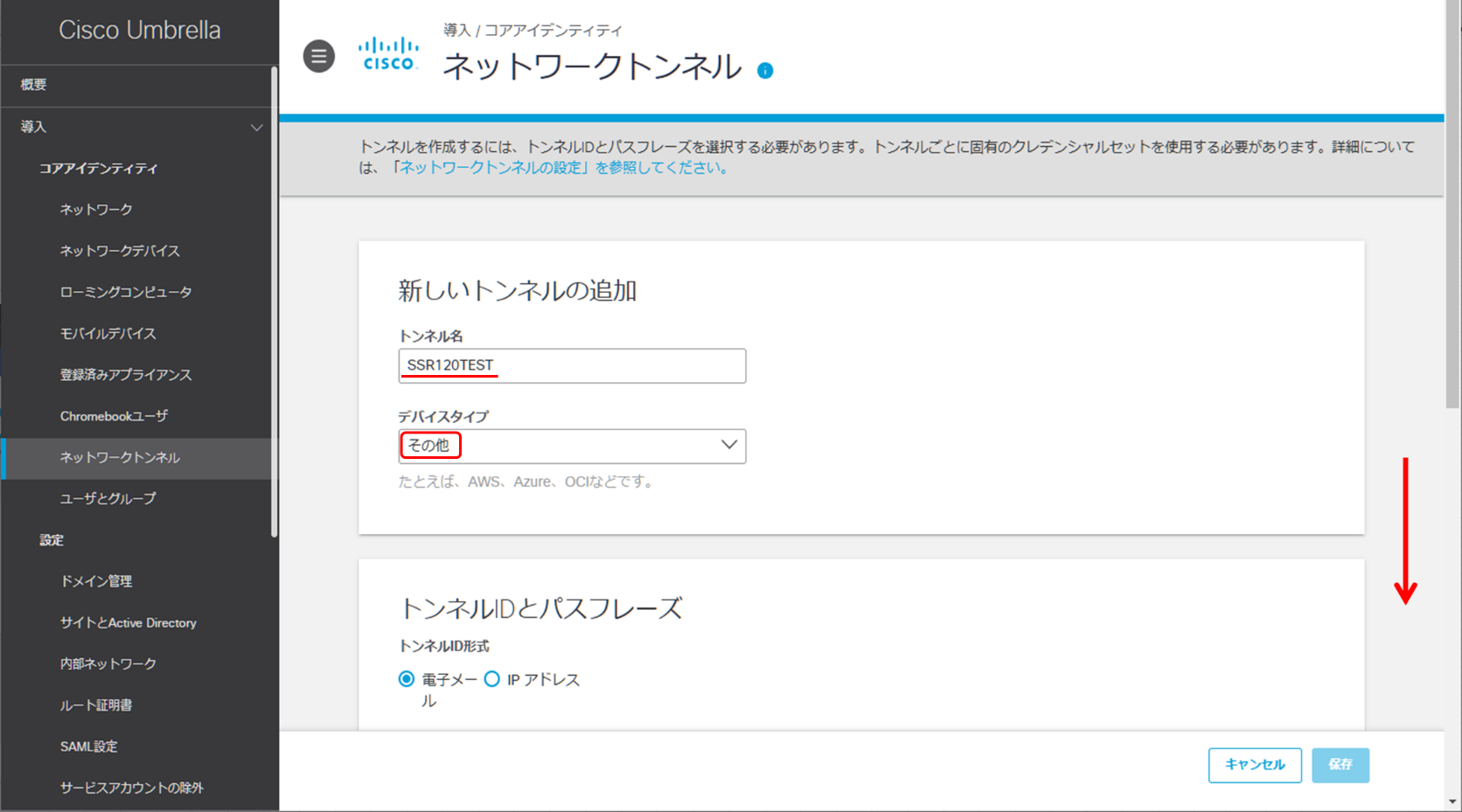

「導入」、「ネットワークトンネル」から「追加」をクリックします。

トンネル名を入力し、デバイスタイプは「その他」を選択します。

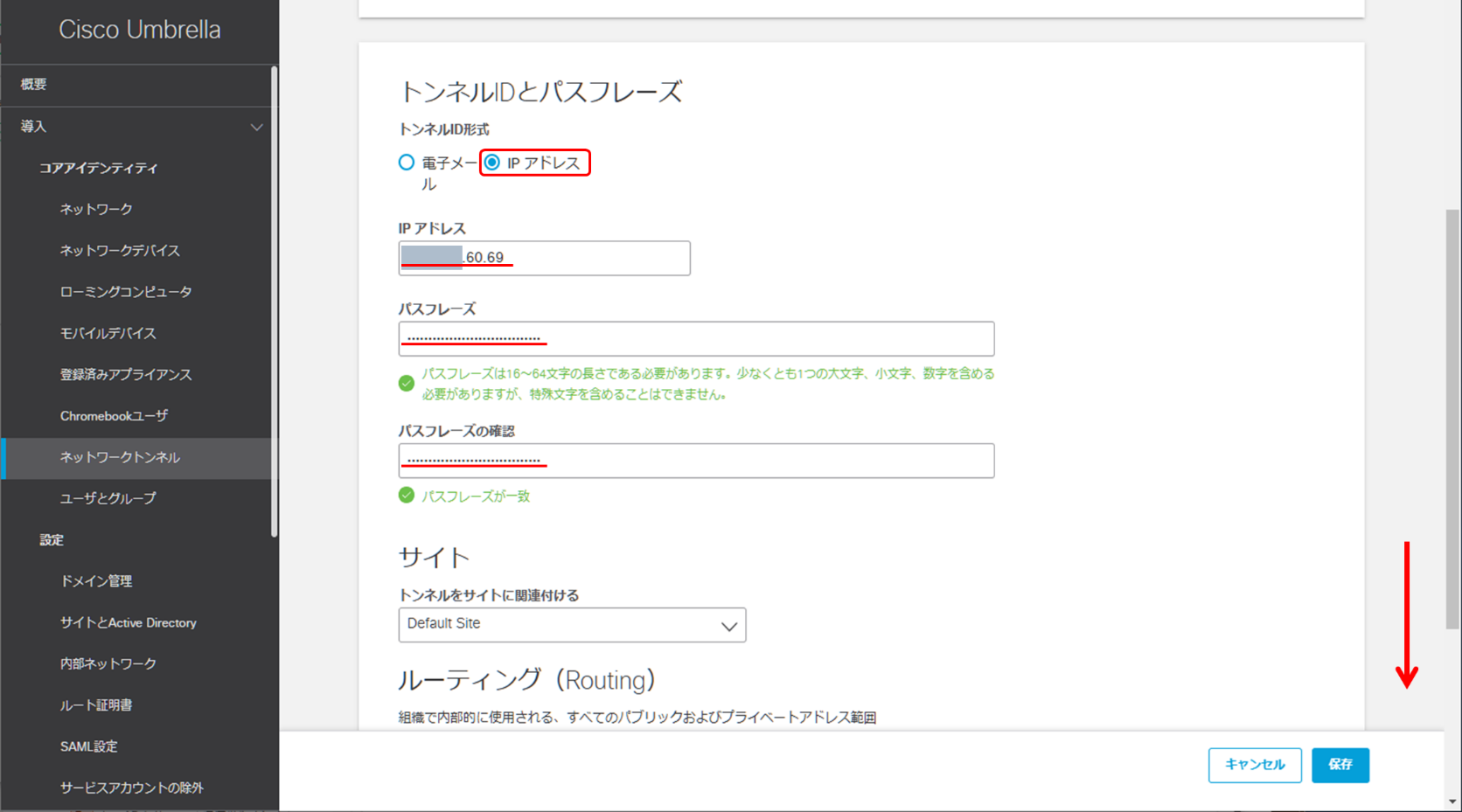

下へスクロールし、トンネルIP形式を「IPアドレス」にしてパラメータを入力します。

IPアドレスは、Umbrella側で受け入れるIPsec接続の送信元グローバルIPアドレスを指定します。

パスフレーズはIPsecで用いるPSK(Pre-Shared Key)です。

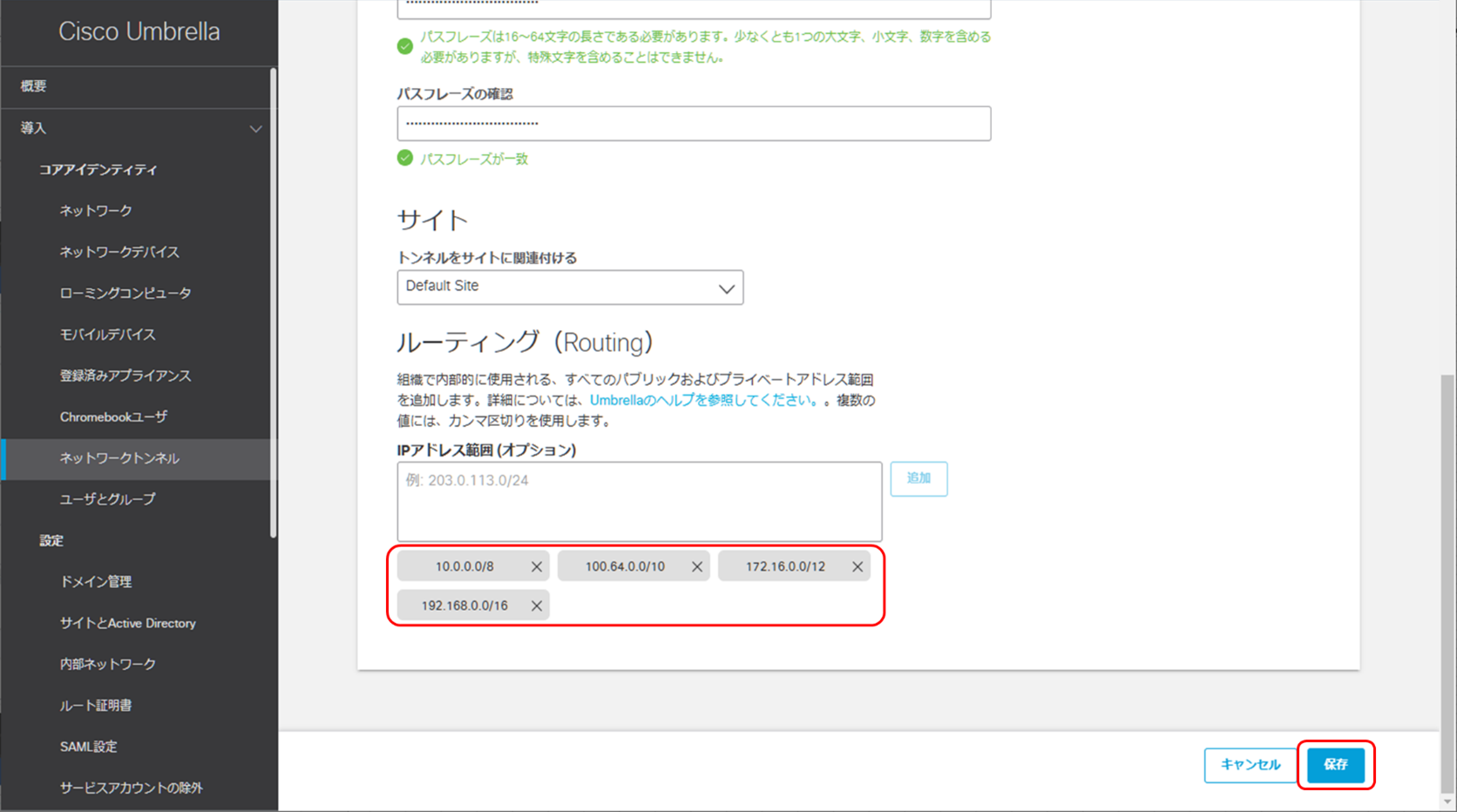

下へスクロールし、ルーティング設定が必要な場合、IPアドレスを追加・削除します。

デフォルトでプライベートIPアドレスの3空間が設定されているので、今回はそのままとします。

「保存」をクリックすると、「トンネルIDとパスフレーズを確認」というポップアップが表示されます。

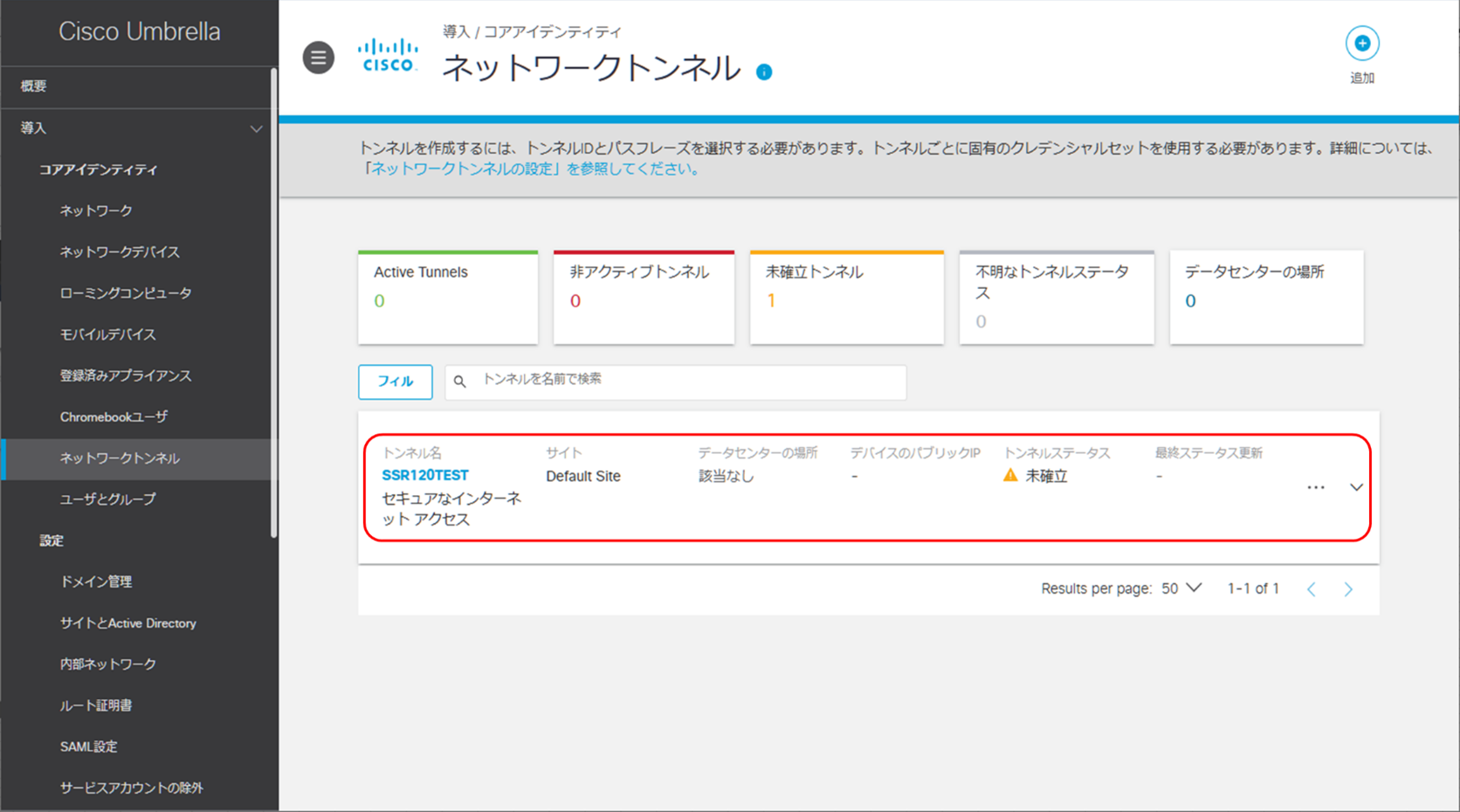

内容を確認して「完了」をクリックすると、ネットワークトンネルの画面に戻り、作成したトンネルが一覧に表示されていることを確認できます。

これでSSRからのIPsec接続要求を受け入れる準備が整いました。

Secure Edge Connectorsの作成

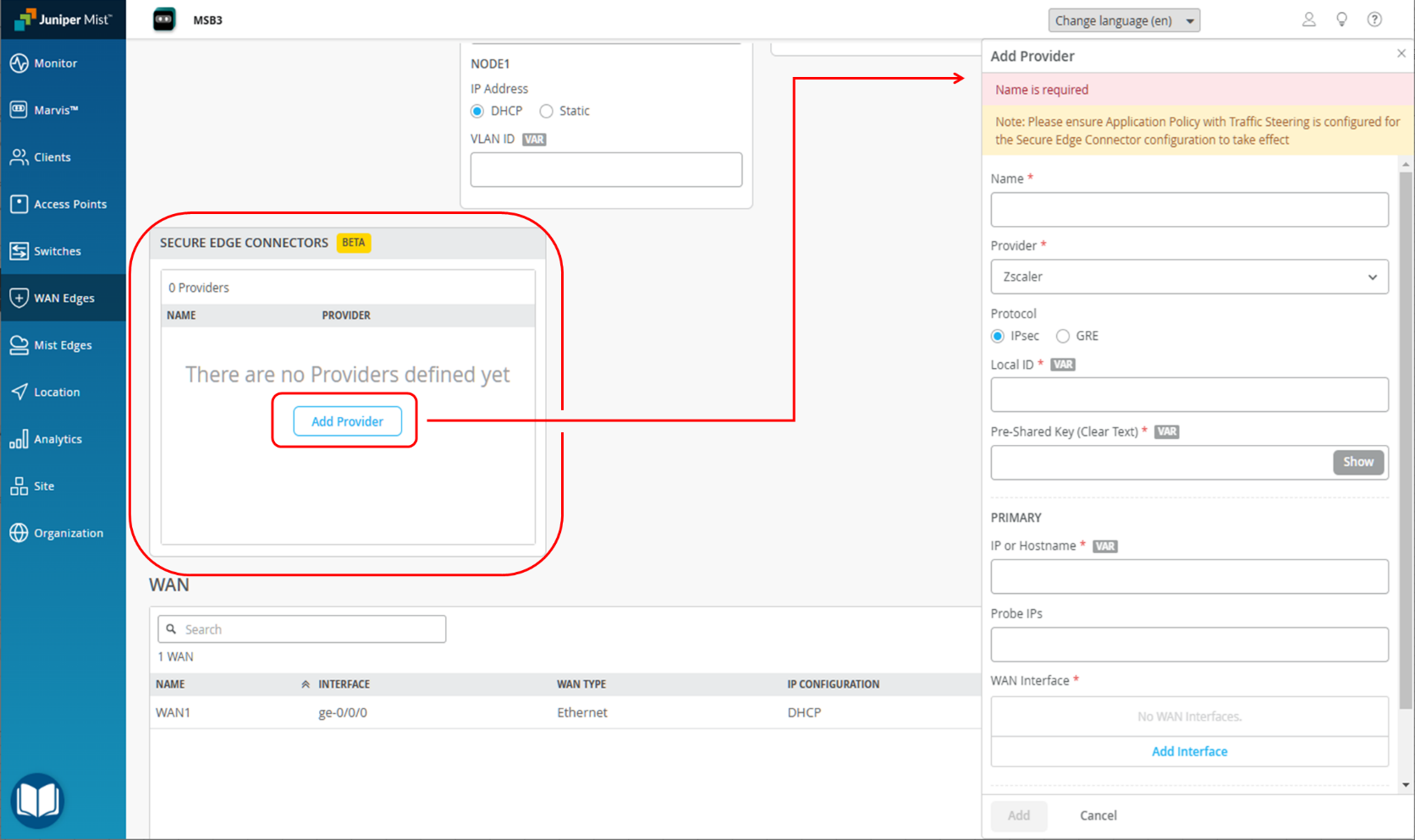

ここからはMistクラウドでの操作です。

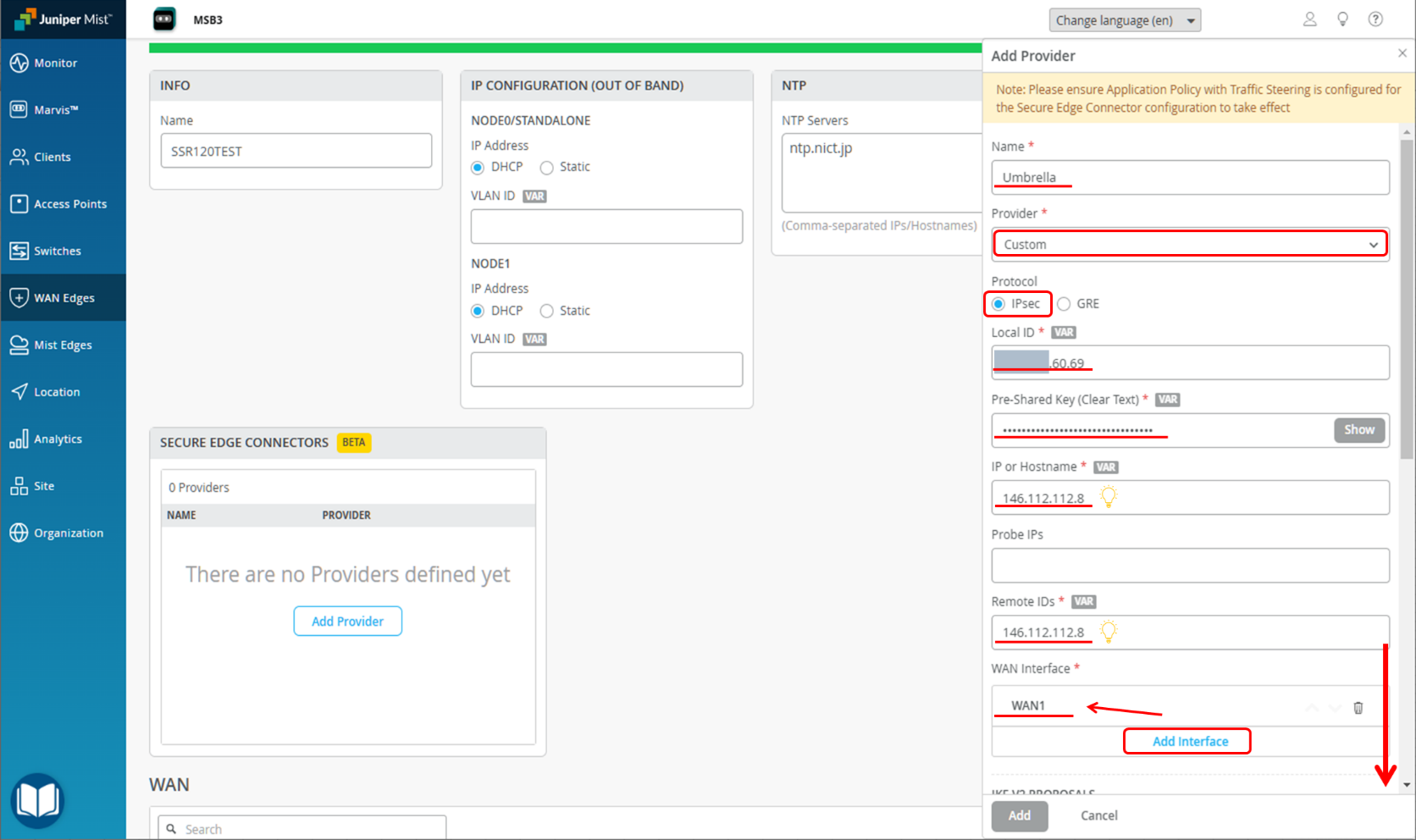

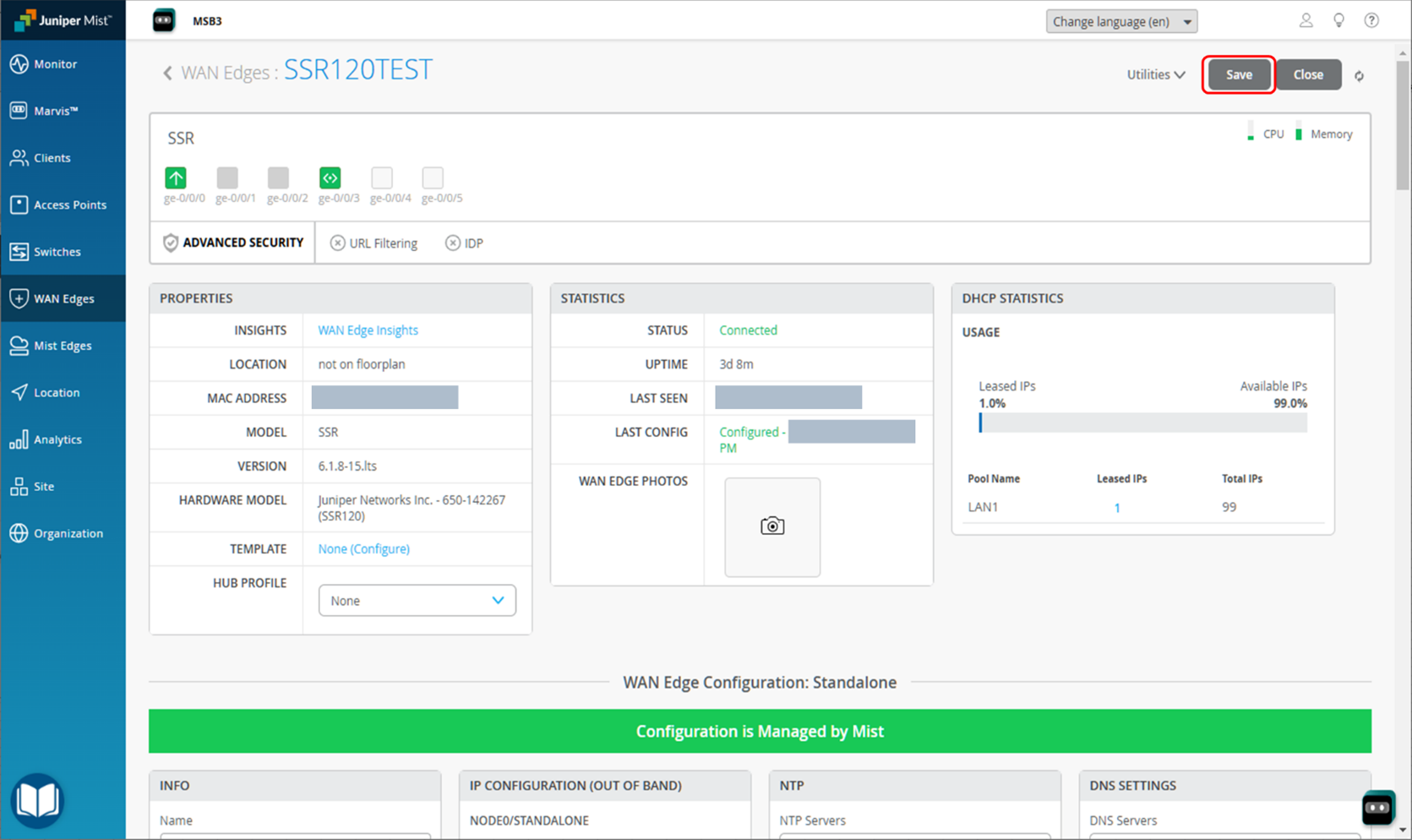

WAN Edgesの対象機器(SSR120TEST)の設定画面へ移動し、SECURE EDGE CONNECTORSの「Add Provider」をクリックします。

Add Providerでパラメータを入力し、下にスクロールします。

Providerの種類には Zscaler、Juniper Secure Edge、Custom がありますが、今回は個別の設定をするため「Custom」を選択します。

Protocolには、「IPsec」を指定します。

Local ID は、SSRの送信元となるグローバルIPアドレスを入力します。

Pre-Shared Key (Clear Text) は、Umbrella側で設定したパスフレーズ(PSK)を入力してください。

「IP or Hostname」や「Remote IDs」で指定する、

UmbrellaのIPsecトンネル接続先(POP)は、以下の公式ドキュメントで確認できます。

なお、日本のPOPは以下となります。

AS-1, Tokyo2, Japan、IP:146.112.112.8

https://docs.umbrella.com/umbrella-user-guide/docs/cisco-umbrella-data-centers

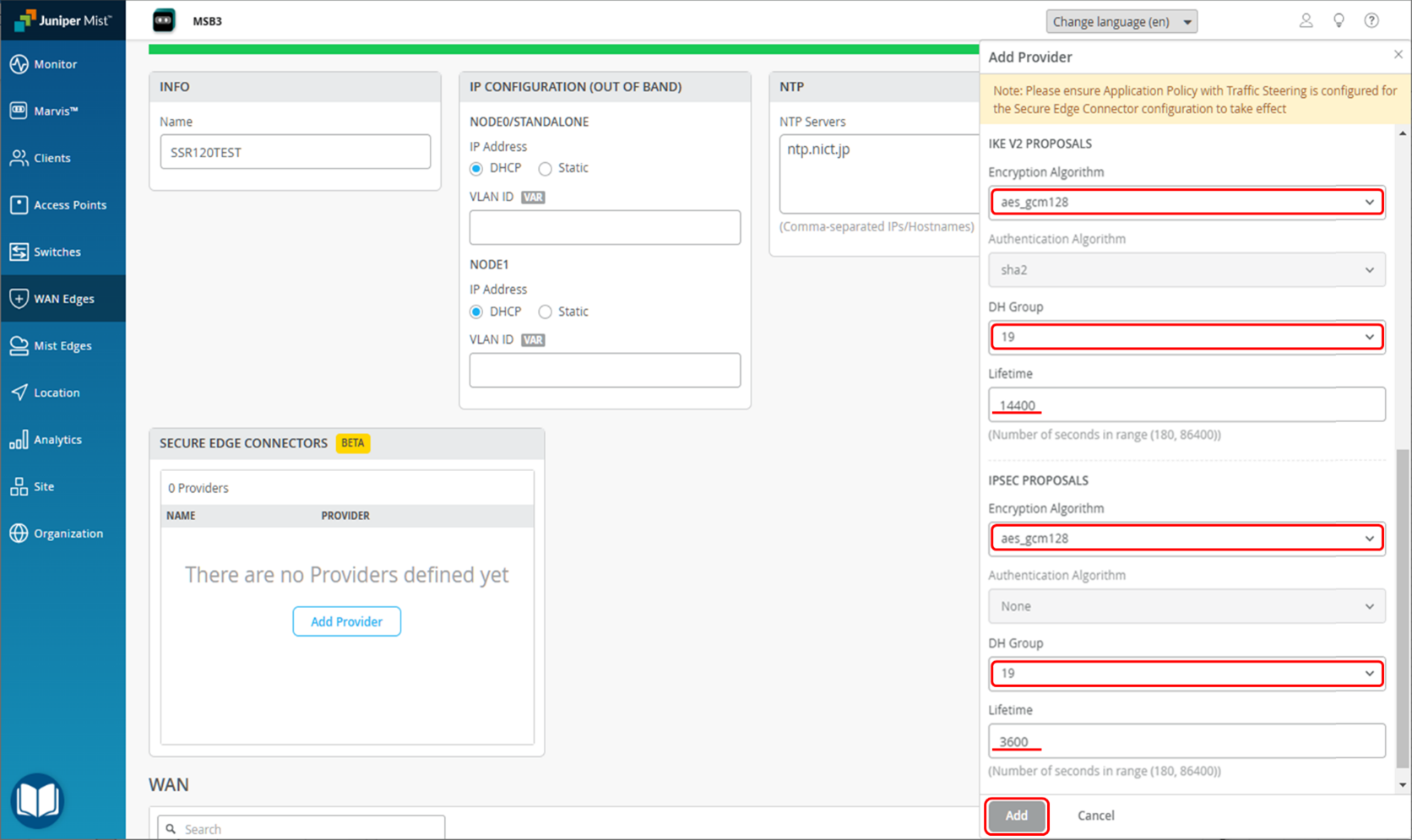

IKEとIPsecのパラメータを入れて、「Add」をクリックします。

ライフタイムは、クライアント設定に基づくので、ここではIKE 4時間(14,400秒)とIPsec 1時間(3,600秒)としています。

UmbrellaでサポートされるIPsecのパラメータは、以下の公式ドキュメントで確認できます。

https://docs.umbrella.com/umbrella-user-guide/docs/supported-ipsec-parameters

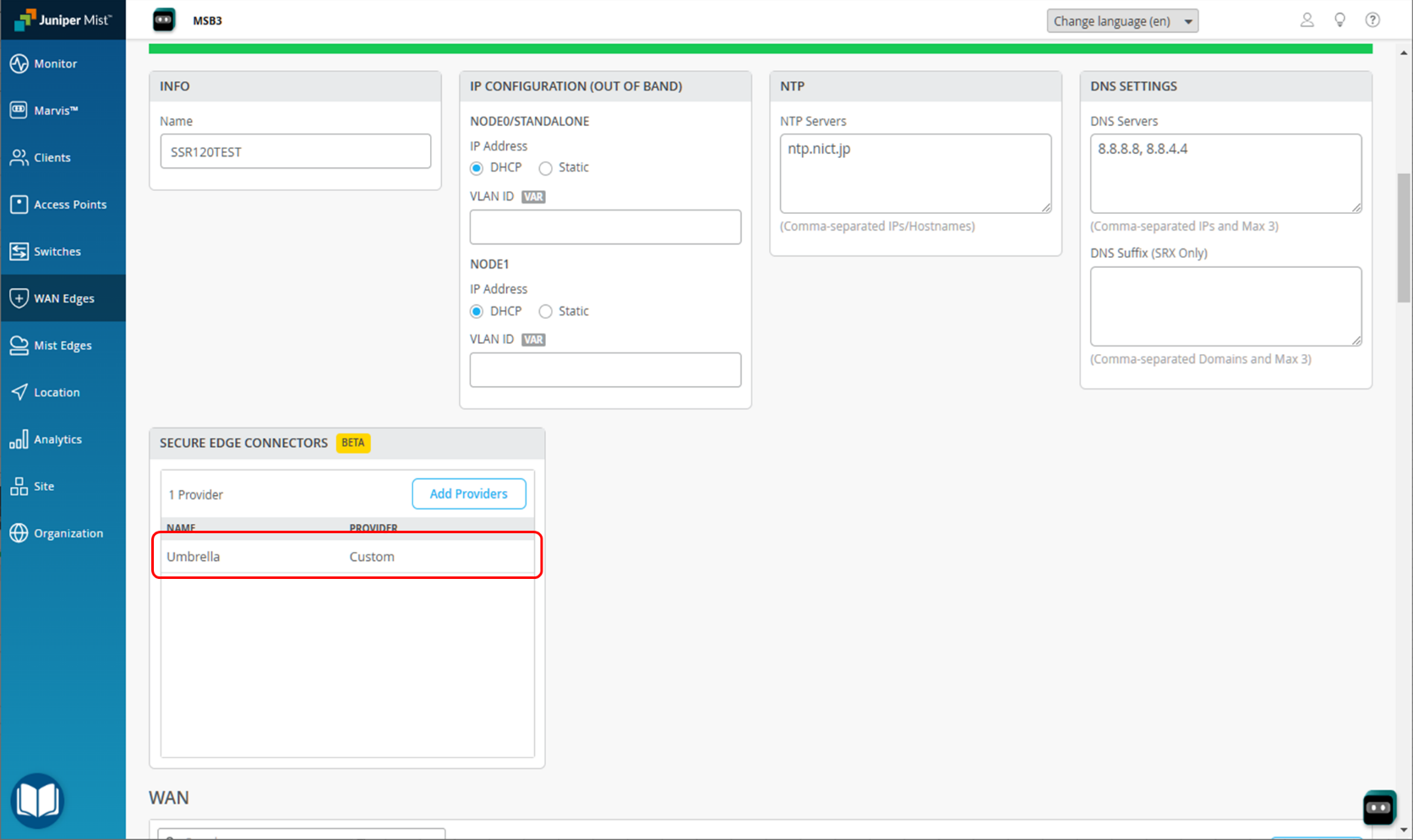

設定が完了すると、SECURE EDGE CONNECTORSに作成したUmbrellaのProviderが追加されます。

Umbrella経由での通信設定

ここからの設定は、第2回および第3回で扱った内容と基本的に同様の手順となるため、詳細な説明は割愛し、ポイントのみを抜粋して記載します。

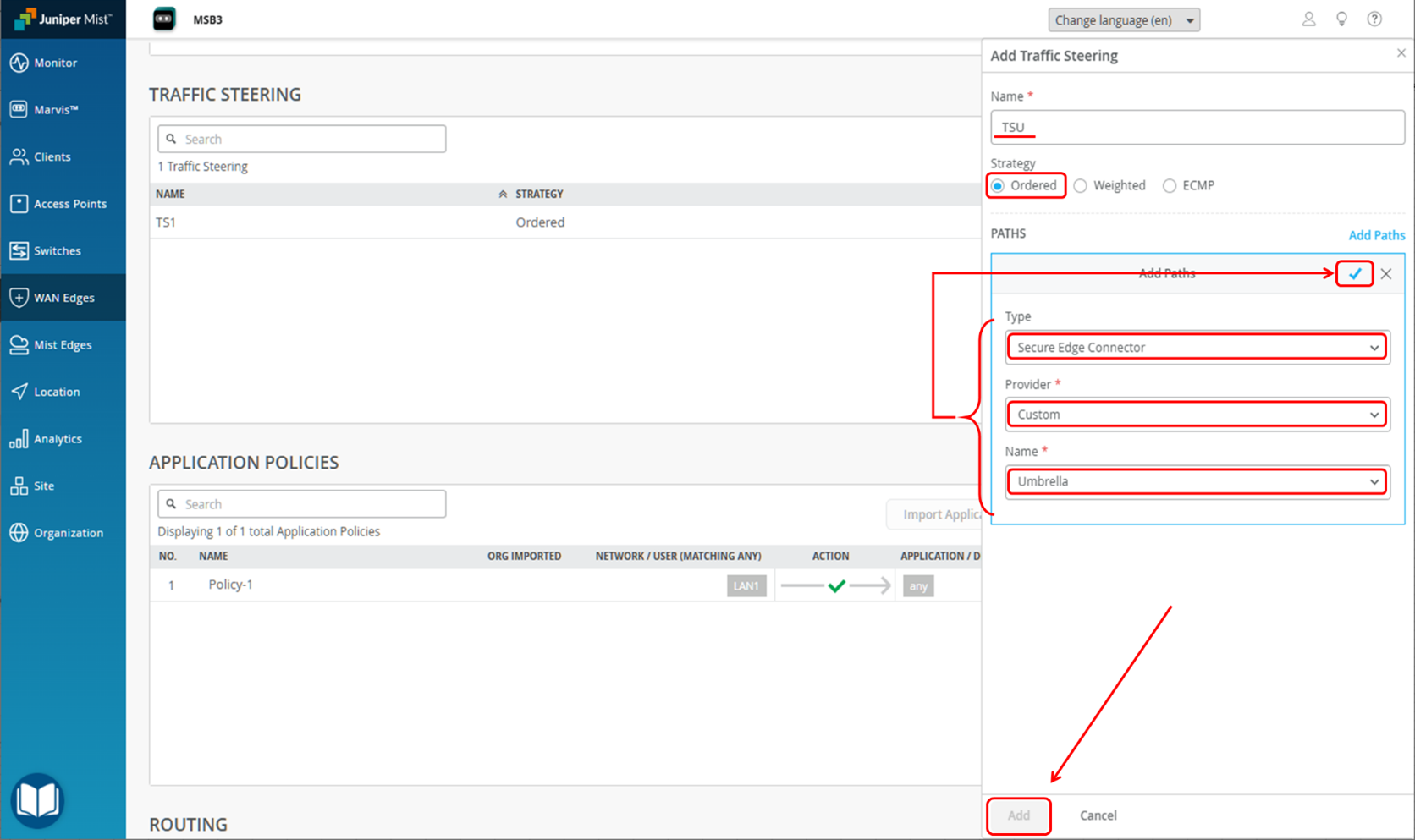

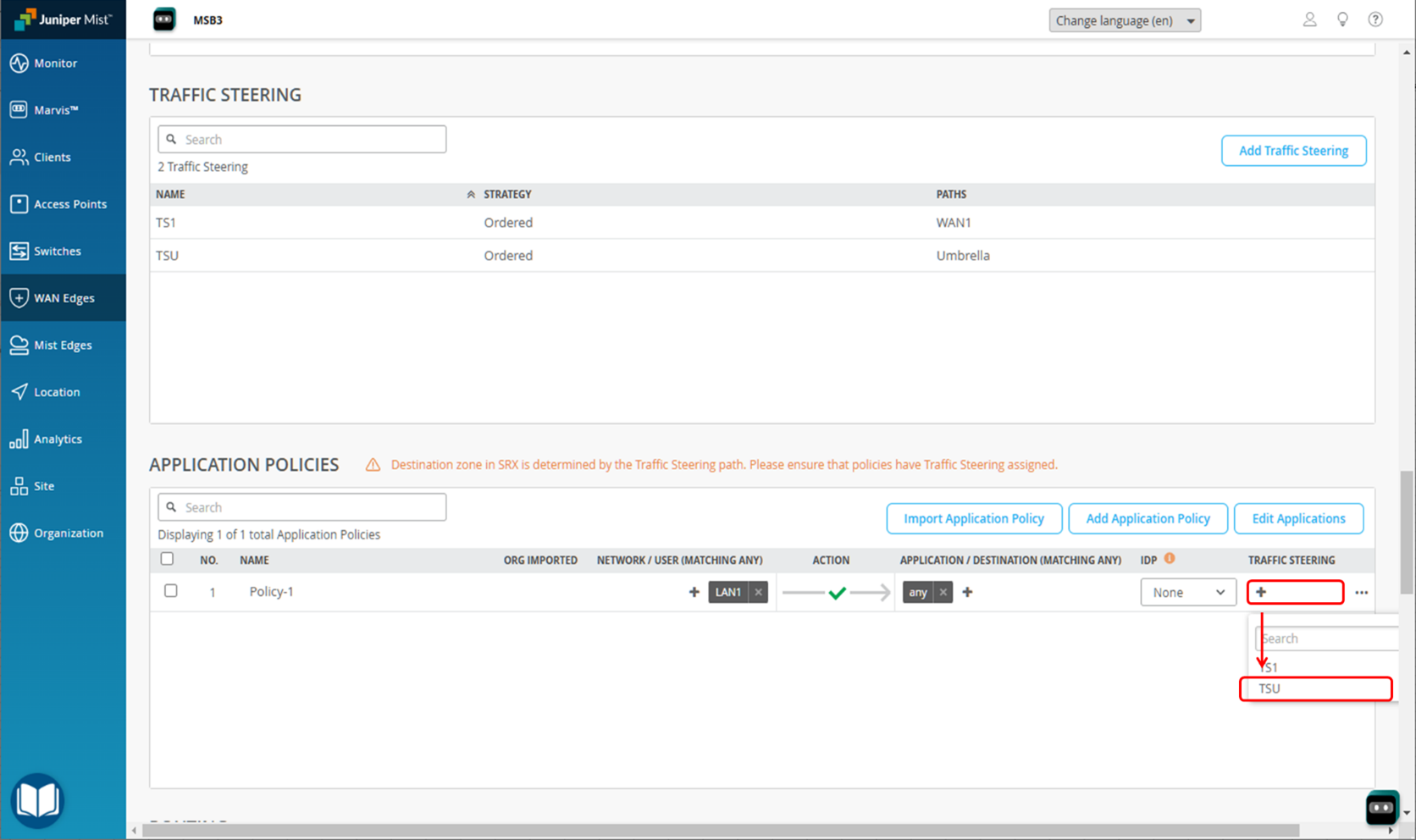

まず、TRAFFIC STEERINGでPathとして、SECURE EDGE CONNECTORSのUmbrellaを使うポリシーを作成します。

APPLICATION POLICIESで、上記で作成したTRAFFIC STEERINGの「TSU」を指定するように設定を変更します。

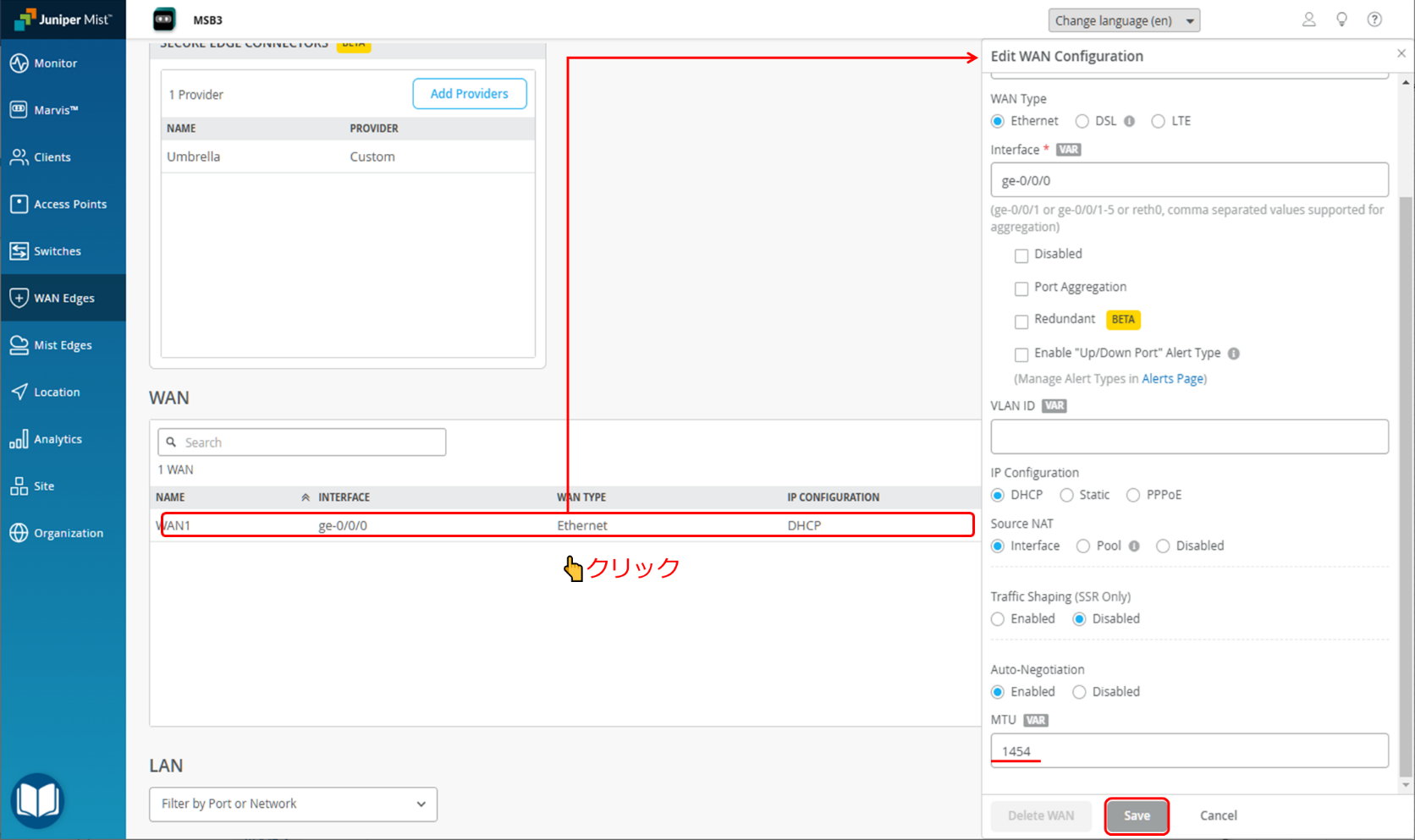

最後に、WAN側インターフェースであるge-0/0/0のMTUを、使用している回線仕様に合わせた値に設定します。

なお、今回の検証を通じて、SSRではIPsecトンネルを張る際に、

インターフェースのMTUを考慮せず、固定値で処理する仕様であることが判明しました。

この仕様により、MTUが1500未満の回線ではフラグメントが発生し、

通信の不安定さを引き起こすケースが確認されました。

この課題について、当社(R.B.B.M.)よりジュニパーネットワークス社へ

機能修正を提案し、2024年7月末のアップデートにてインターフェースの

MTUを考慮する仕様へと改善されました。現場でのリアルな気づきが

製品仕様の改善につながった、非常に意義深いアップデートです。

ここまで設定が完了したら、画面上部まで戻り「Save」をクリックします。

動作確認

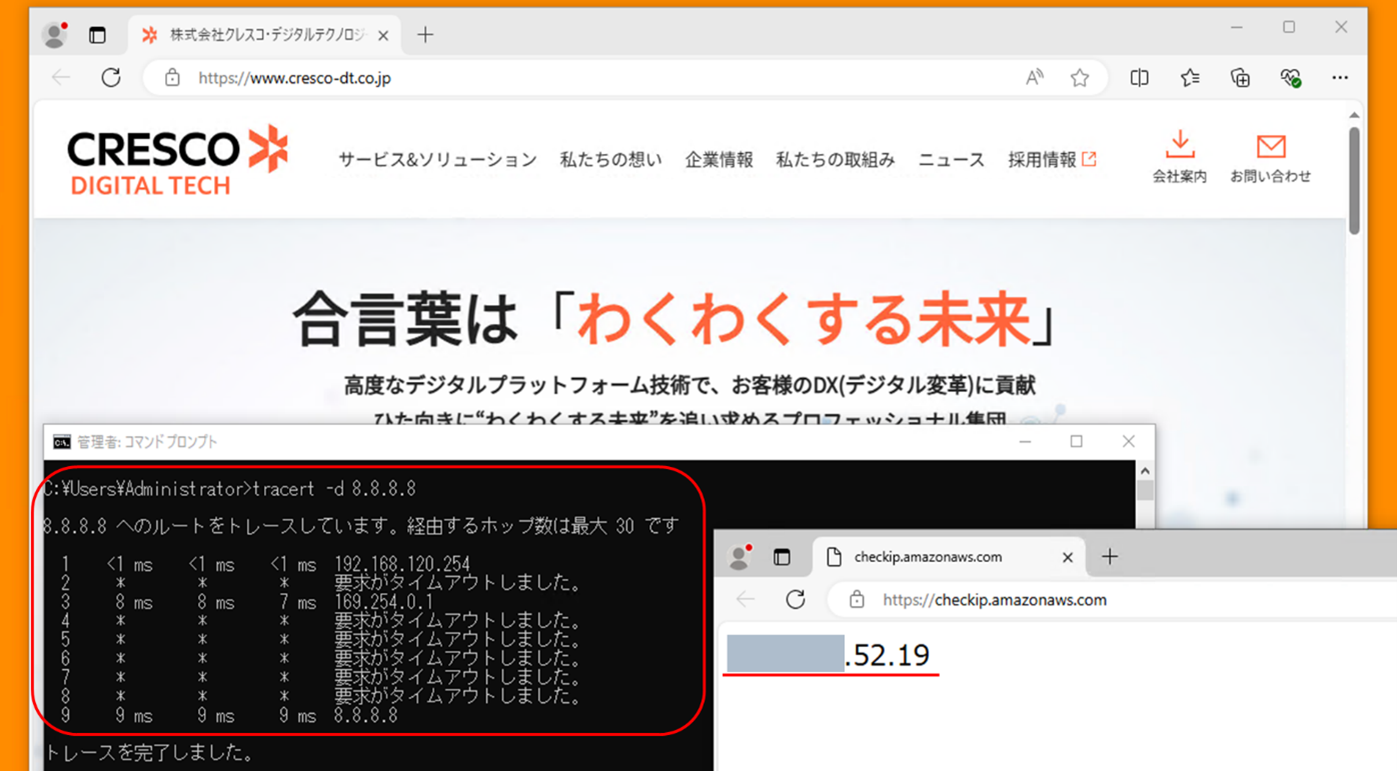

最後に動作確認です。

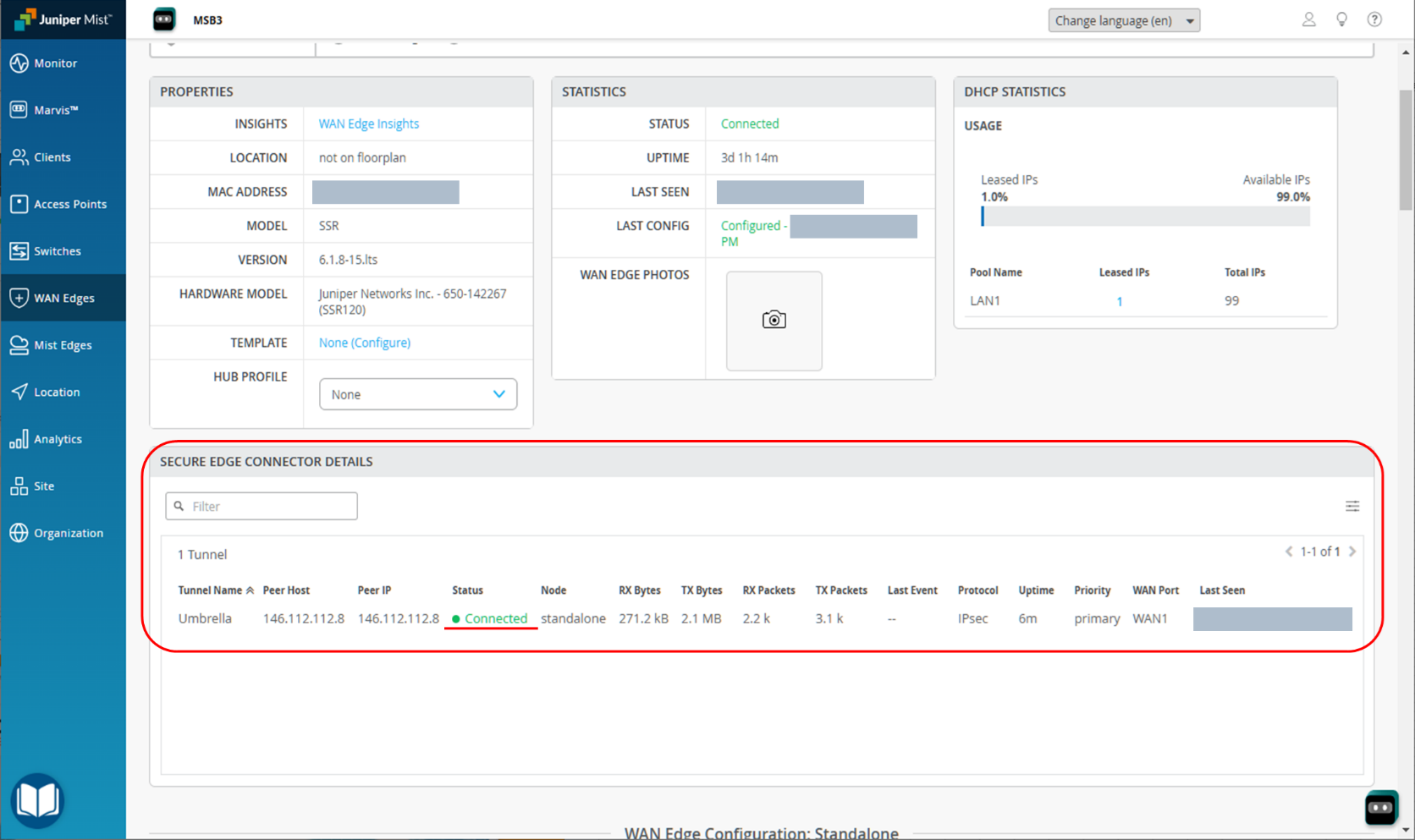

SECURE EDGE CONNECTORS の設定を進めると、SECURE EDGE CONNECTORS DETAILS という項目がWAN Edgesの対象機器上に表示されます。

ここで、UmbrellaとのIPsecトンネルが正常に確立されていれば、Statusが「Connected」となります。

現在のネットワーク構成は以下のようになっています。

PCから通信を確認すると、Umbrellaを経由してWebアクセスが可能であることがわかります。

グローバルIPアドレスが切り替わっており、8.8.8.8に対してtracertを実行すると、WAN Routerを経由せず、トラフィックがUmbrella経由になっていることが確認できます。

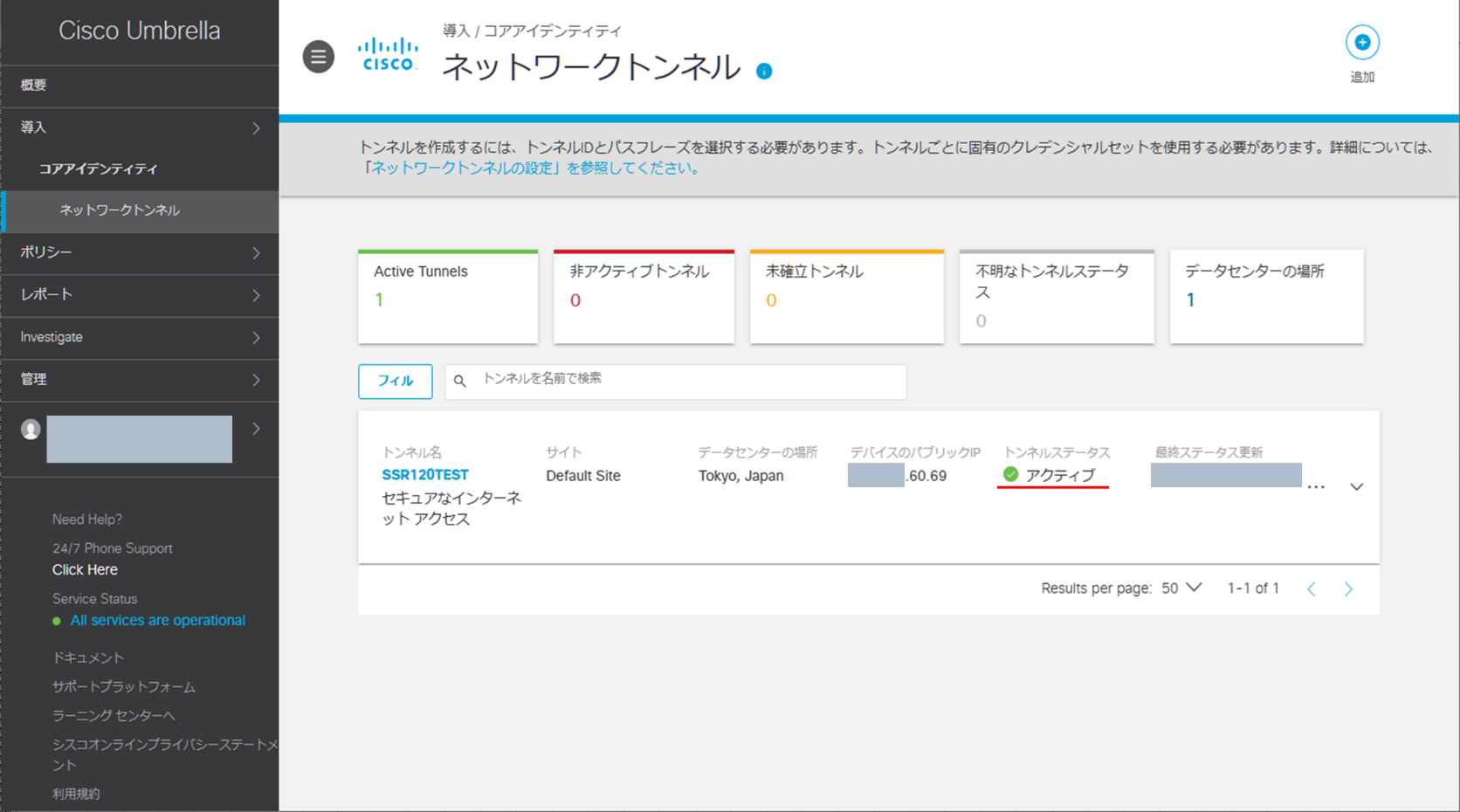

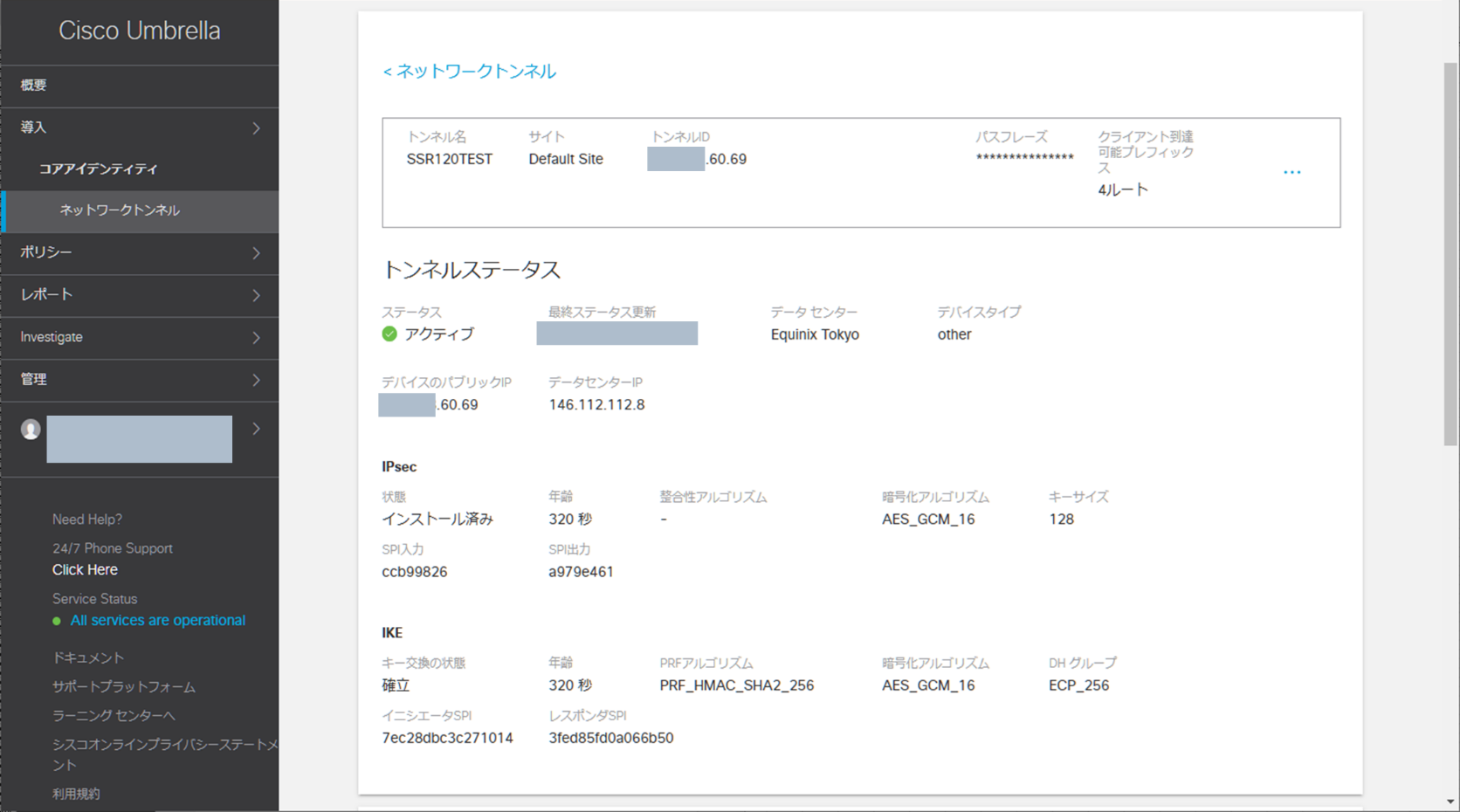

また、Umbrella側でもIPsecトンネルがアクティブなことを確認できます。

まとめ

今回の背景として、既にCisco Umbrellaを導入しているお客様環境において、SSRと組み合わせて運用できるかどうかの検証を行いました。

初期はMTU問題もありましたが、現在SSRからUmbrellaへのIPsec接続は問題なく構成可能であることが確認できます。

トラフィックをSASEソリューションであるUmbrella経由とすることで、DNSレイヤでの脅威ブロックやWebフィルタリングなどのクラウドベースのセキュリティ機能が適用され、より強固なセキュリティが期待できます。

次回は、特定の通信は直接インターネットへ、それ以外の通信はUmbrella経由とする応用構成についてご紹介する予定です。

※Mistはマイクロサービスのアーキテクチャで構成されており、続々と新機能追加や拡張がされています。本説明や画像は執筆時のものとなります。

※文中の会社名、商品名、ロゴは各社の商標および登録商標です。

■サービス資料一覧はこちら↓