ジュニパーネットワークス社 SSRのご紹介~Cisco UmbrellaとのIPsec接続応用編~

こんにちは、クレスコ・デジタルテクノロジーズのR.B.B.M.です。

ジュニパーネットワークス社の SSR(Session Smart Router)の製品・機能紹介や検証結果等を、シリーズとして連載していきます。

第5回となる今回は「Cisco UmbrellaとIPsec接続応用編」です。第3回で紹介したLBO編と、第4回のCisco UmbrellaとIPsec接続編 を組み合わせた応用構成をご紹介します。

■あわせて読まれている資料:

CROSS for Juniper Mist(ネットワークマネージドサービス)

目次[非表示]

- 1.初期構成

- 2.トラフィック制御の設定追加

- 3.動作確認

- 4.まとめ

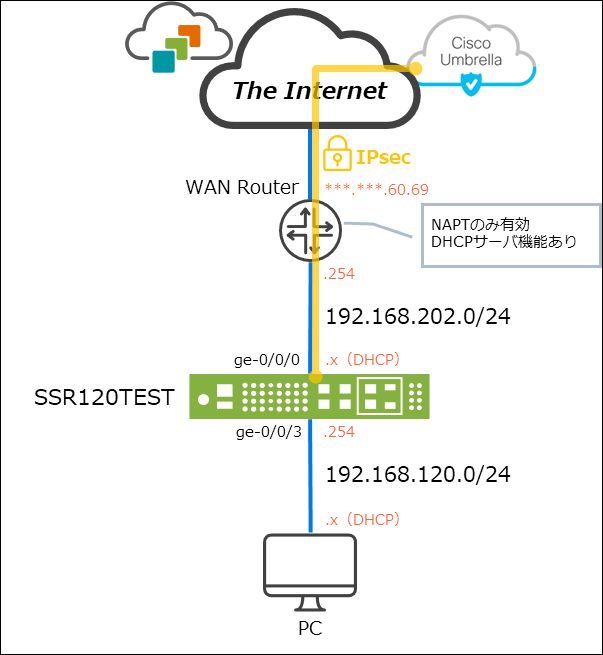

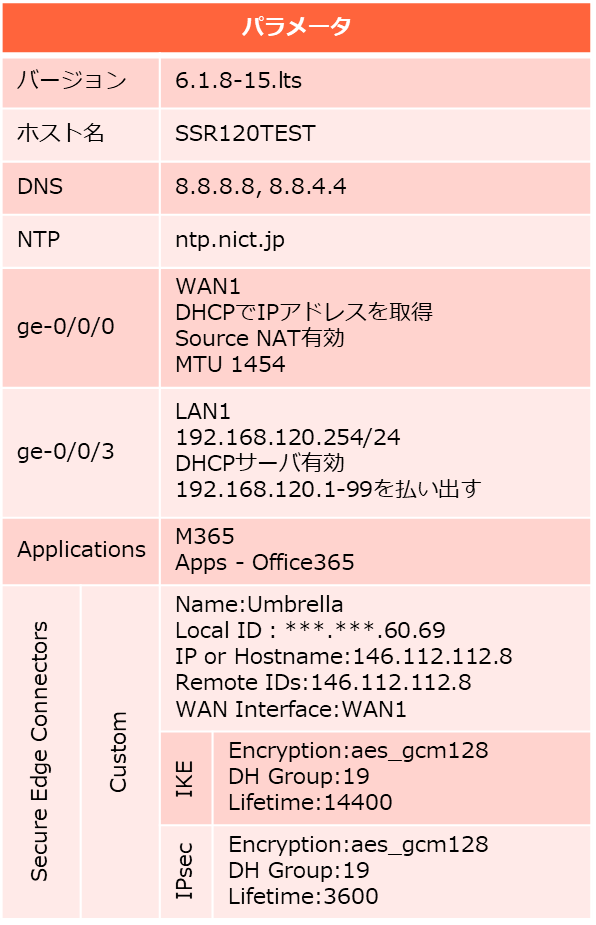

初期構成

第4回「Cisco UmbrellaとIPsec接続編」で構成した環境をベースに、今回の応用構成に向けた初期状態の整理をします。ここまでの設定手順については、第4回をご参照ください。

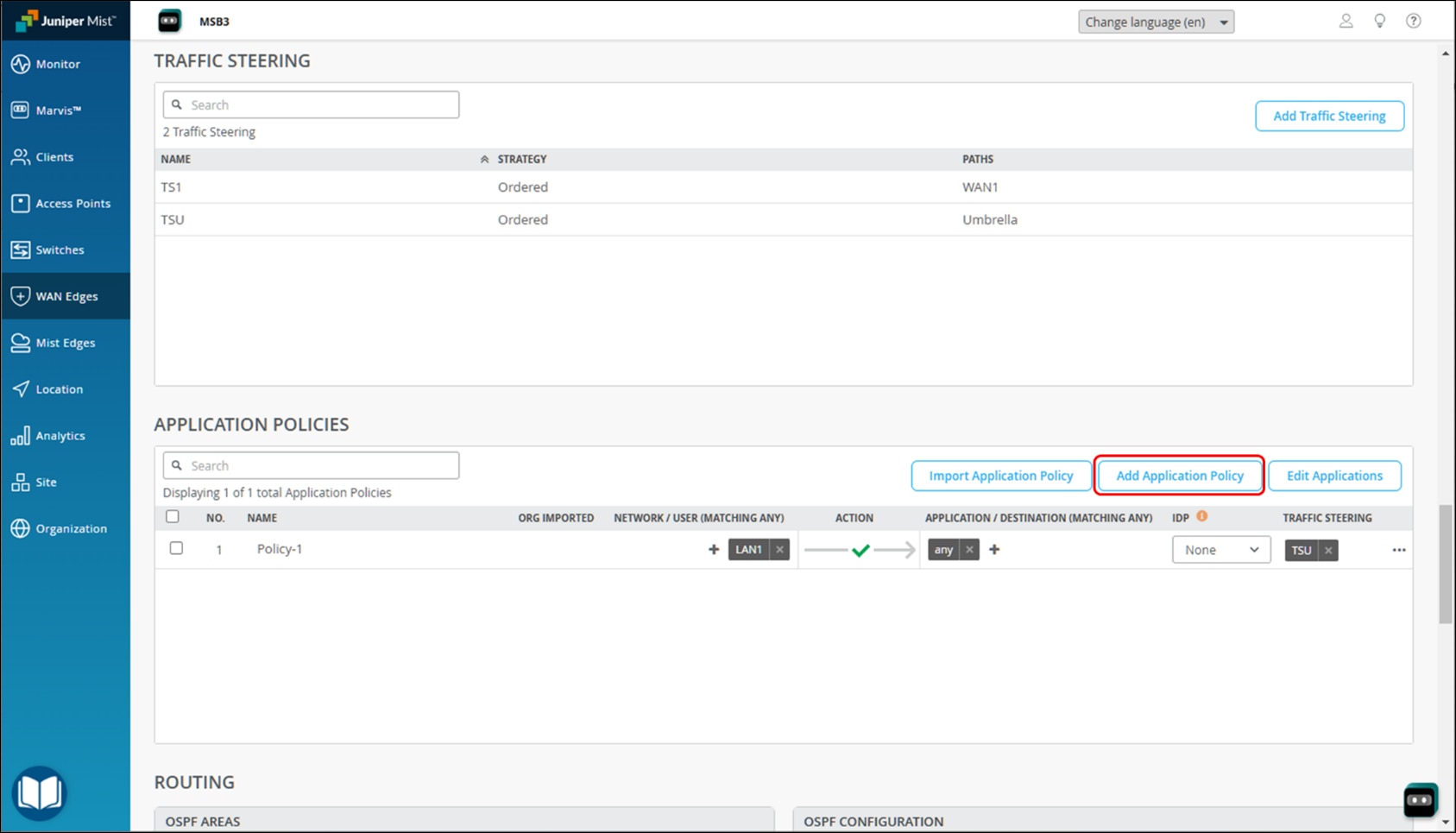

トラフィック制御の設定追加

設定手順は基本的に第3回「LBO編」と同様です。

今回の構成では、Microsoft 365(Office 365)を直接インターネットへ通信させる対象アプリケーションとし、TRAFFIC STEERINGにて「WAN1」をPathとして指定します。

一方、それ以外のトラフィック(any)は、TRAFFIC STEERINGにて「Umbrella」となるよう構成します。Microsoft 365のアプリケーション定義については、第3回をご参照ください。

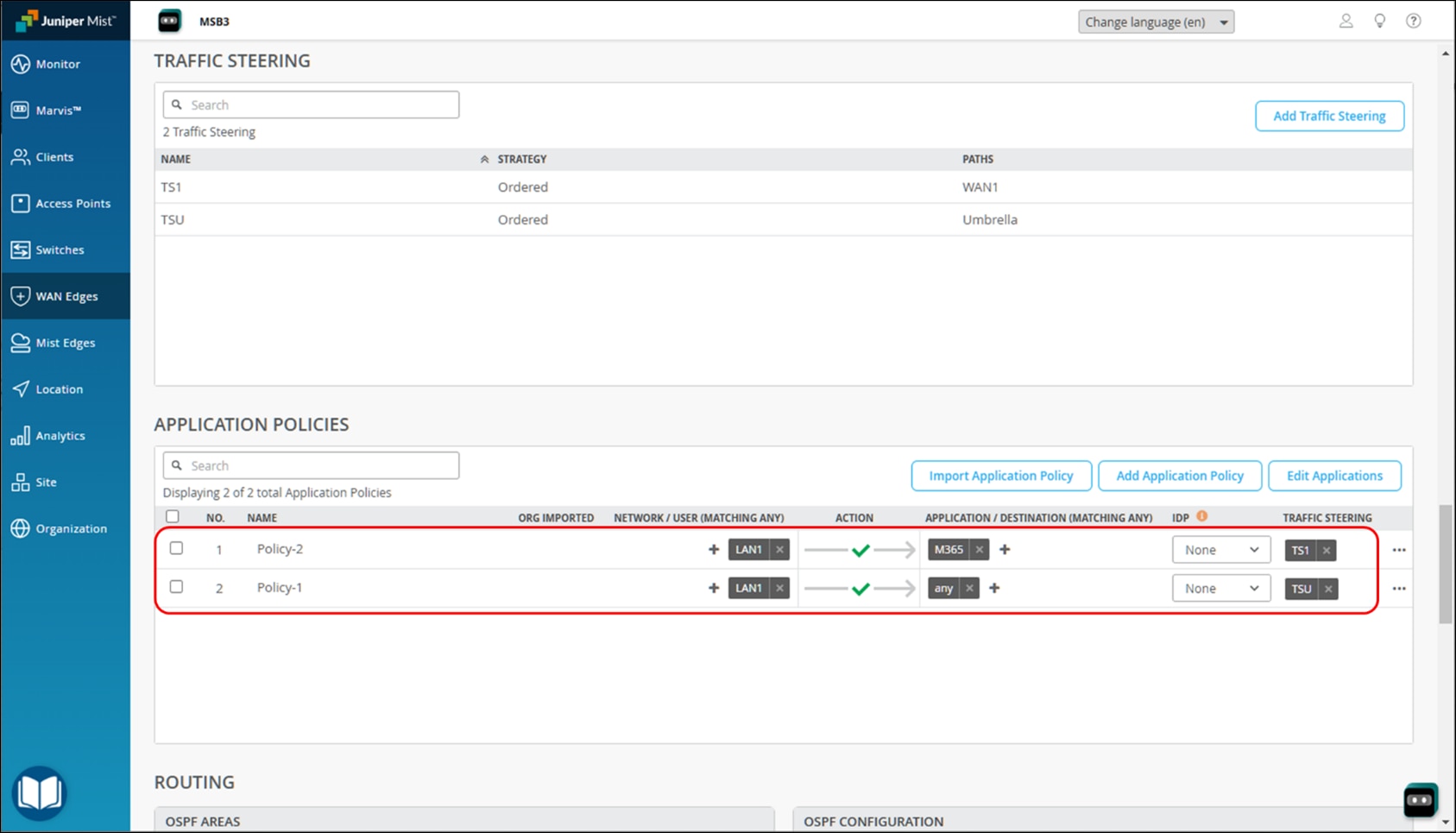

設定は簡単で、APPLICATION POLICIESの「Add Application Policy」で、宛先がMicrosoft 365となる場合はTRAFFIC STEERINGのTS1(WAN1がPathsとなる)を利用するポリシーを作成します。

SSRではポリシーの順番を考慮する必要はありませんが、グローバルなポリシーを最下位にすることがベストプラクティスとなるので、順番を入れ替えてMicrosoft 365のポリシーが先に来るように調整します。

これだけで完了です。あとは画面上部に戻って「Save」をクリックします。

動作確認

動作確認です。

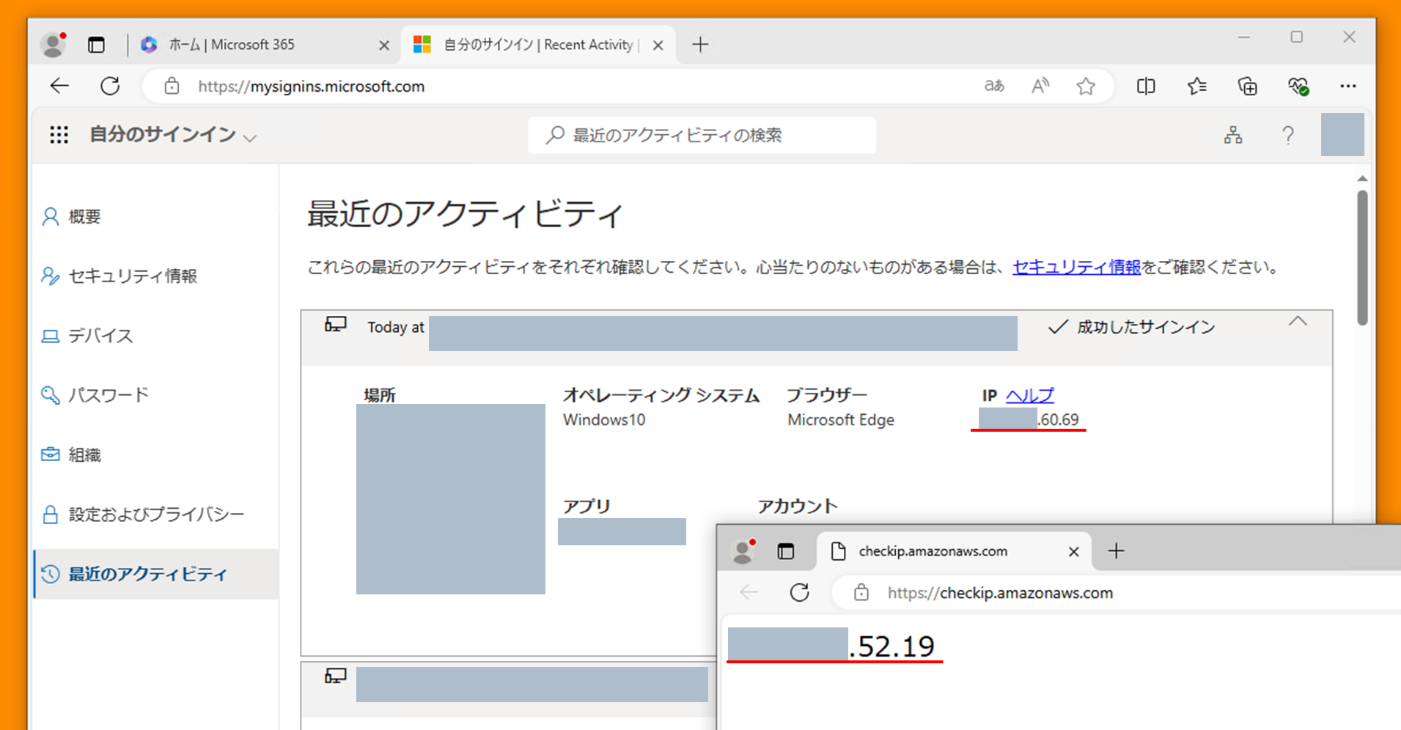

いつものように Microsoftの最近のアクティビティを確認すると、Microsoft 365の通信はWAN RouterのグローバルIP(..60.69)から行われており、それ以外の通信はUmbrella側のIPアドレス(..52.19)が送信元となっていることが確認できます。

このことから、ポリシーは意図通りに動作しており、正常にトラフィックが振り分けられていることが分かります。

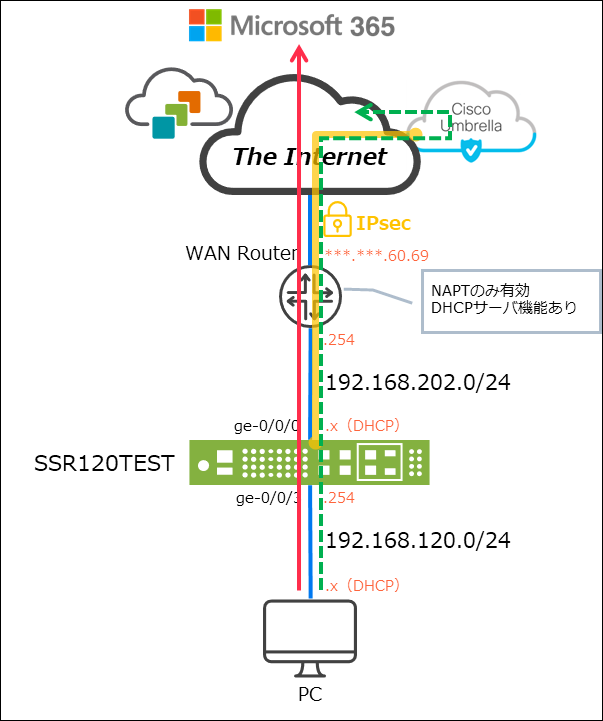

トラフィックフローはこのようになります。

赤線はMicrosoft 365宛ての通信を示し、緑の点線はUmbrella経由のその他の通信を表しています。

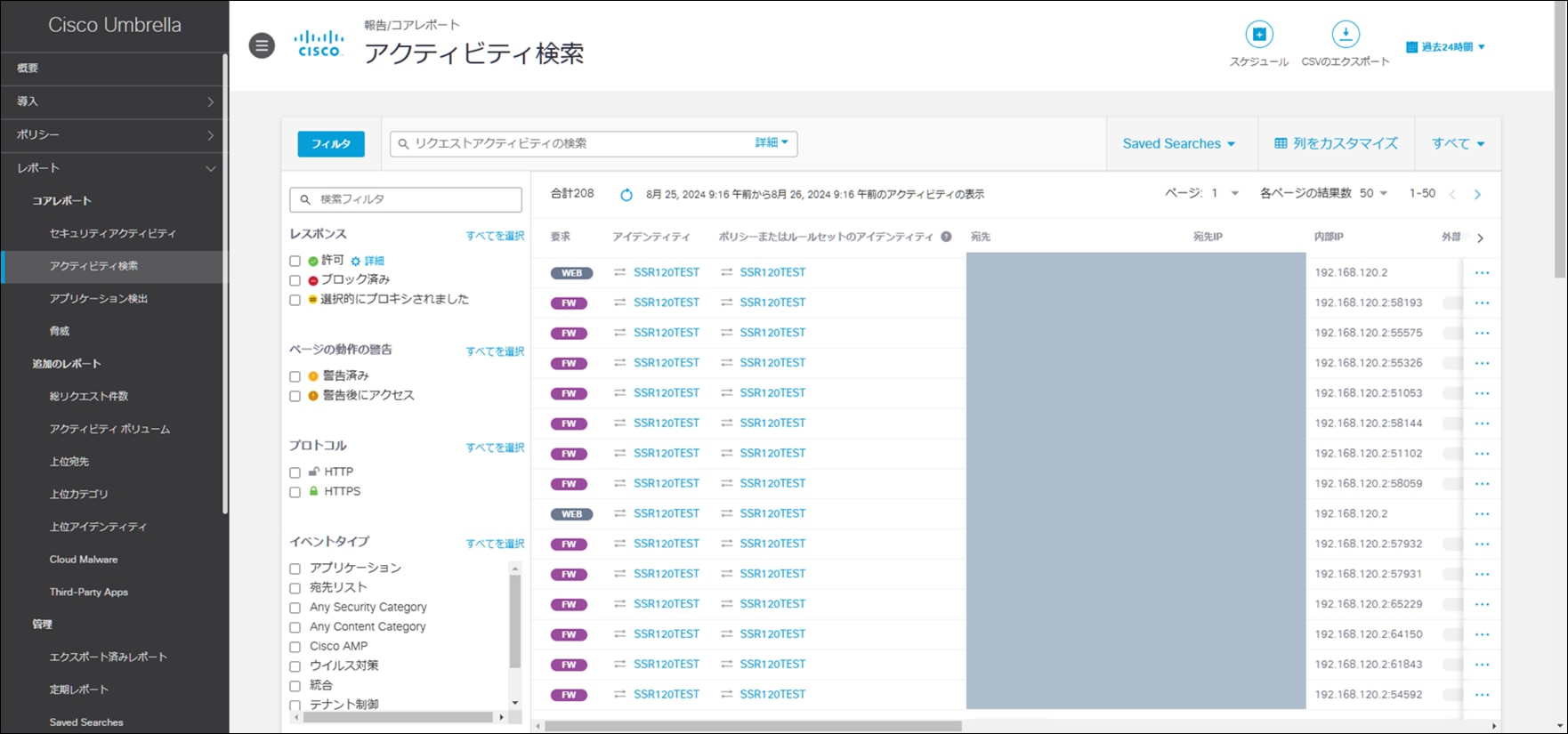

Umbrellaの通信ログを確認しても、SSR配下のPC(192.168.120.2)から通信が来ていることが確認できます。

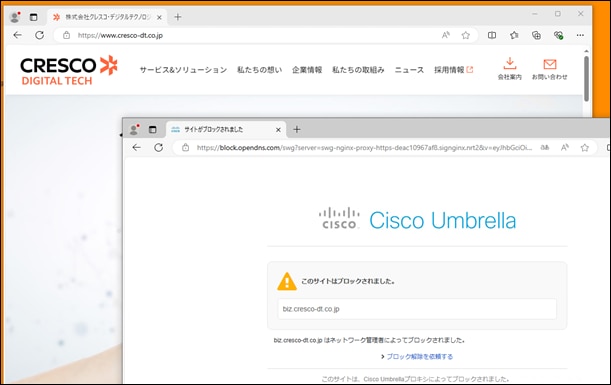

Umbrella経由の通信となっているので、UmbrellaのセキュアWebゲートウェイでフィルタリングさせることもできます。

まとめ

今回は応用編として、特定の通信(例:Microsoft 365)を直接インターネットへ、その他の通信はUmbrella経由とする構成をご紹介しました。この構成により、パフォーマンスとセキュリティの両立を図ることができます。

アプリケーションごとに経路を使い分けることで、ユーザー体験の向上と一貫したセキュリティポリシーの適用を実現できるでしょう。

順番が前後してしまいましたが、次回は、WAN回線の冗長化設定を紹介したいと思います。

※Mistはマイクロサービスのアーキテクチャで構成されており、続々と新機能追加や拡張がされています。本説明や画像は執筆時のものとなります。

※文中の会社名、商品名、ロゴは各社の商標および登録商標です。

■サービス資料一覧はこちら↓