FortiSASEのSSL復号と関連するセキュリティ機能について

こんにちは。クレスコ・デジタルテクノロジーズの曽根です。

品質強化の活動とフロントSEの技術支援、最新技術の調査に取り組んでいます。

本記事では、FortiSASEのSSL復号と関連するセキュリティ機能について、設定方法や注意点をご紹介します。

※FortiSASEについては弊社ブログ『SASEとは?FortiSASEでの検証結果も交えて解説 』を参照ください。

■あわせて読まれている資料:

クラウドサービスからエンドポイント端末まで、組織全体で一貫したセキュリティを実現

→FortiSASE導入支援サービス

目次[非表示]

- 1.SSL復号と関連するセキュリティ機能のざっくり説明

- 2.SSL復号の設定方法

- 2.1.セキュリティのプロファイルグループを作成

- 2.2.SSLディープインスペクションの有効化

- 2.3.さまざまなセキュリティ機能の設定(詳細は次項以降で説明)

- 2.4.ポリシーへの適用

- 2.5.動作確認

- 3.Antivirusの設定方法

- 3.1.AntiVirusの有効化

- 3.2.動作確認

- 4.Web Filtering with Inline-CASBの設定方法

- 5.File Filterの設定方法

- 5.1.File Filterの有効化

- 5.2.ブロックするファイルタイプでPDFを指定

- 5.3.動作確認

- 6.Data loss preventionの設定方法

- 6.1.Data loss preventionの有効化

- 6.2.クレジットカード情報を検知するためのルールを作成

- 6.3.動作確認

- 7.Application Control with Inline-CASBの設定方法

- 8.Video Filterの設定方法

- 8.1.Video Filterの有効化

- 8.2.ライフスタイル カテゴリの動画をブロックする定義を追加

- 8.3.動作確認

- 9.まとめ

- 10.引用元

SSL復号と関連するセキュリティ機能のざっくり説明

SSL復号とは、暗号化されたSSL/TLS通信を一時的に復号し、内容を検査する技術です。

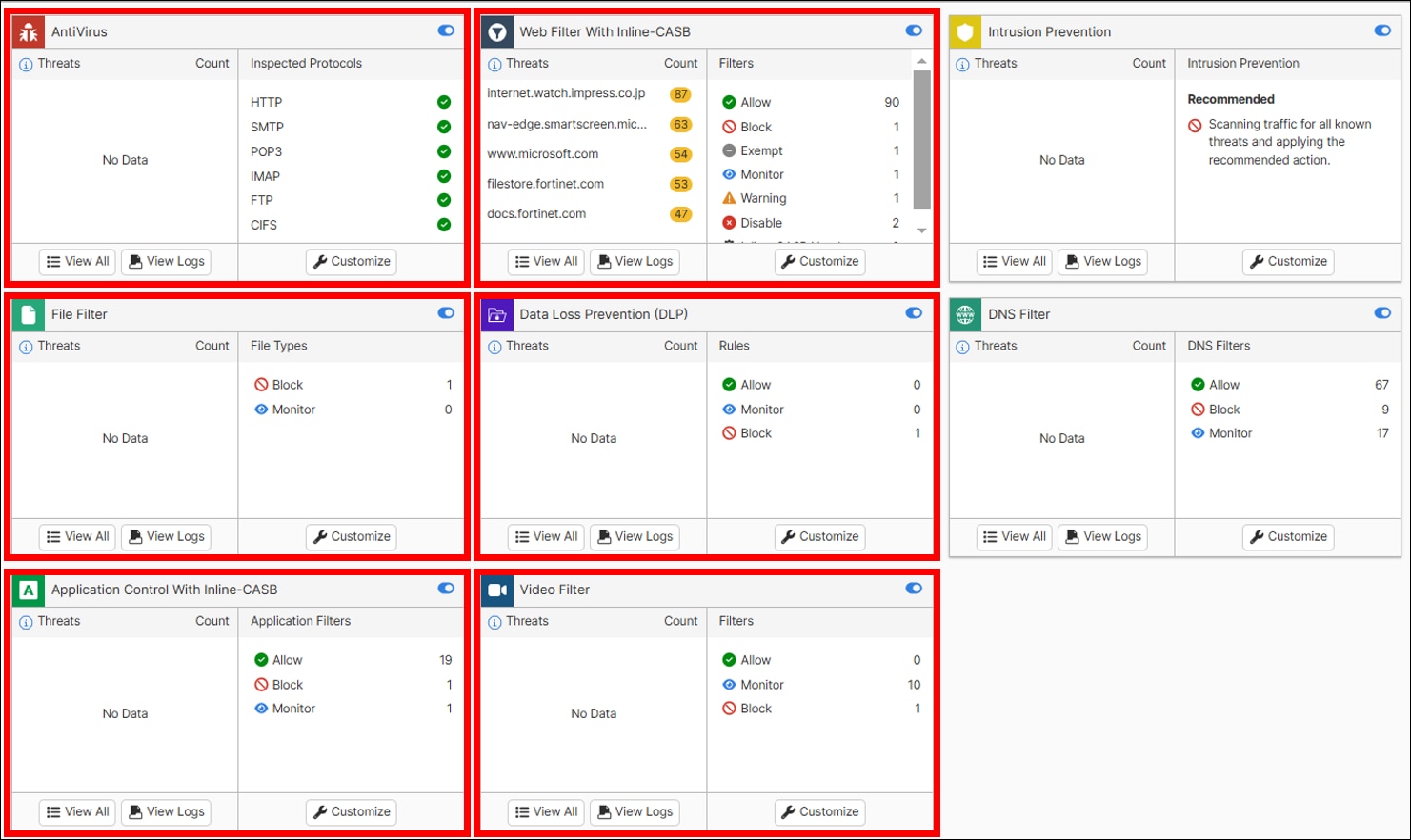

FortiSASEでは、次のセキュリティ機能を利用するためにSSL復号が必要です。

-

AntiVirus

悪意のあるファイルがネットワークに侵入するのを防ぎます。

検査できるプロトコルは、「HTTP」「SMTP」「POP3」「IMAP」「FTP」「CIFS」です。暗号化された各トラフィックのコンテンツを解読し、検査するためにはSSL復号が必要です。

-

Web Filtering with Inline-CASB

Webリソースへのユーザアクセスを制限または制御します。

次の3つの方法でWebリソースを特定することが可能です。- 事前に定義されたURLカテゴリ

- 正規表現などで指定したURL

- 指定した単語またはパターンを含むWebリソース(SSL復号が必要)

-

File Filter

特定のファイルタイプをブロックまたは監視することができます。

※検査は、ファイルの内容ではなく、ファイルの種類のみに基づいて行われます。

-

Data loss prevention(DLP)

定義した機密データ パターンに基づきトラフィックを検査し、

パターンに一致する場合には「許可」「ブロック」または「ログを記録」することで、

機密データがネットワークから出たり入ったりするのを防ぎます。

-

Application Control with Inline-CASB

FortiSASE独自のアプリケーション検知機能を利用し、SaaSクラウドアプリケーションへの

アクセス制御を行います。

-

Video Filter

事前定義されたカテゴリやチャネルIDを利用して、YouTube動画へのアクセス制御を行います。

なお、以降の動作確認は、テスト用PCにFortiClientをインストールし、FortiSASEとのVPN接続を確立した状態で行っています。この手順は本記事には記載していません。

SSL復号の設定方法

SSL復号の設定手順は次の通りです。

- セキュリティのプロファイルグループを作成

- SSLディープインスペクションの有効化

- さまざまなセキュリティ機能の設定(詳細は次項以降で説明)

- ポリシーへの適用

- 動作確認

最初から順を追って説明します。

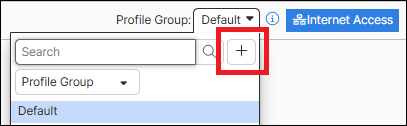

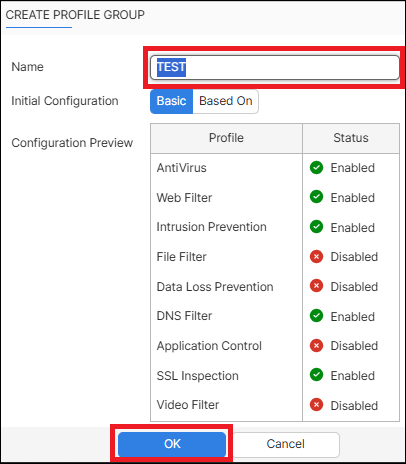

セキュリティのプロファイルグループを作成

FortiSASEにログイン後、「Configuration」>「Security」に移動してページ右上のProfile Groupを展開して「+」ボタンを押します。

適当なプロファイルグループ名(ここでは「TEST」)を入力して「OK」ボタンを押します。

SSLディープインスペクションの有効化

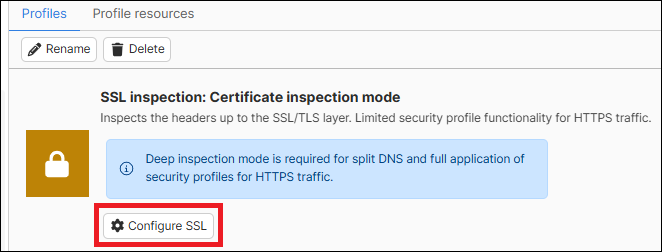

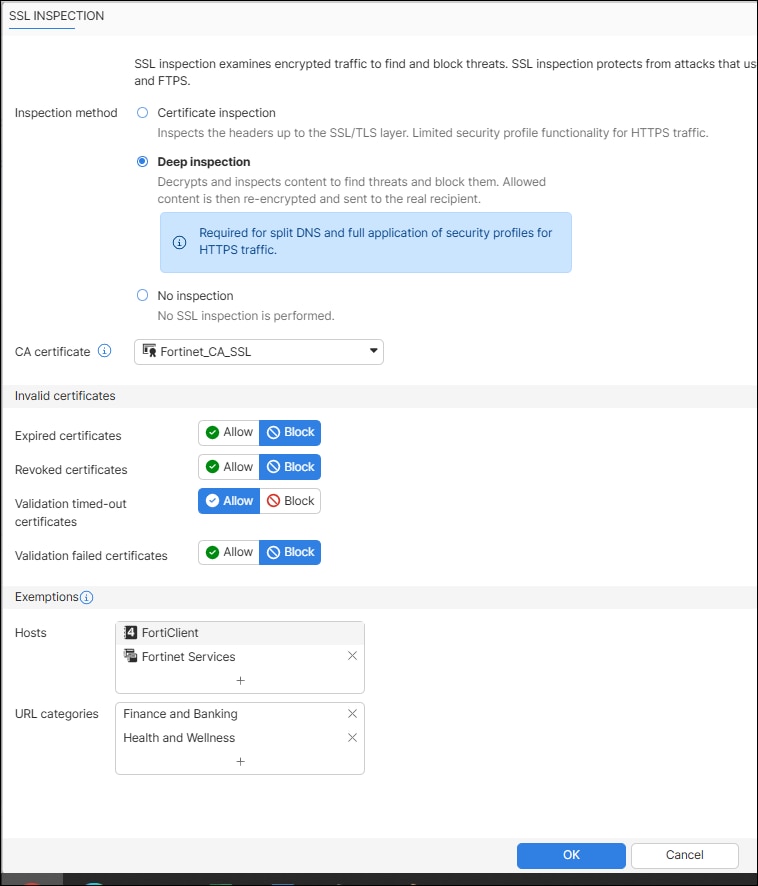

先ほど作成したプロファイルグループの「Configure SSL」ボタンを押します。

「Deep Inspection」を選択して「OK」ボタンを押します。

※「CA certificate」で企業独自のCA証明書を登録することも出来ます。

さまざまなセキュリティ機能の設定(詳細は次項以降で説明)

同じプロファイルグループで、AntiVirusやWeb Filtering with Inline-CASBなどのセキュリティ設定を行います。詳細については次項以降で説明します。

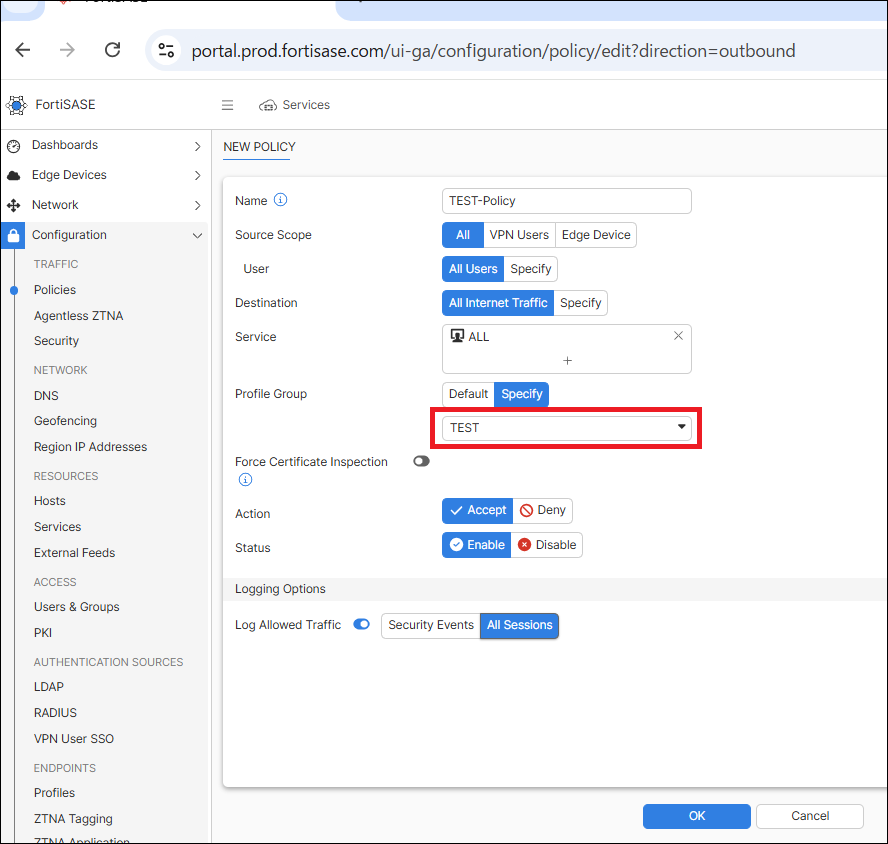

ポリシーへの適用

プロファイルグループを作成しても、ポリシーに適用しなければ動作しません。

「Configuration」>「Security」に移動して、先ほど作成したプロファイルグループ(ここではTEST)を割り当てたポリシーを作成します。

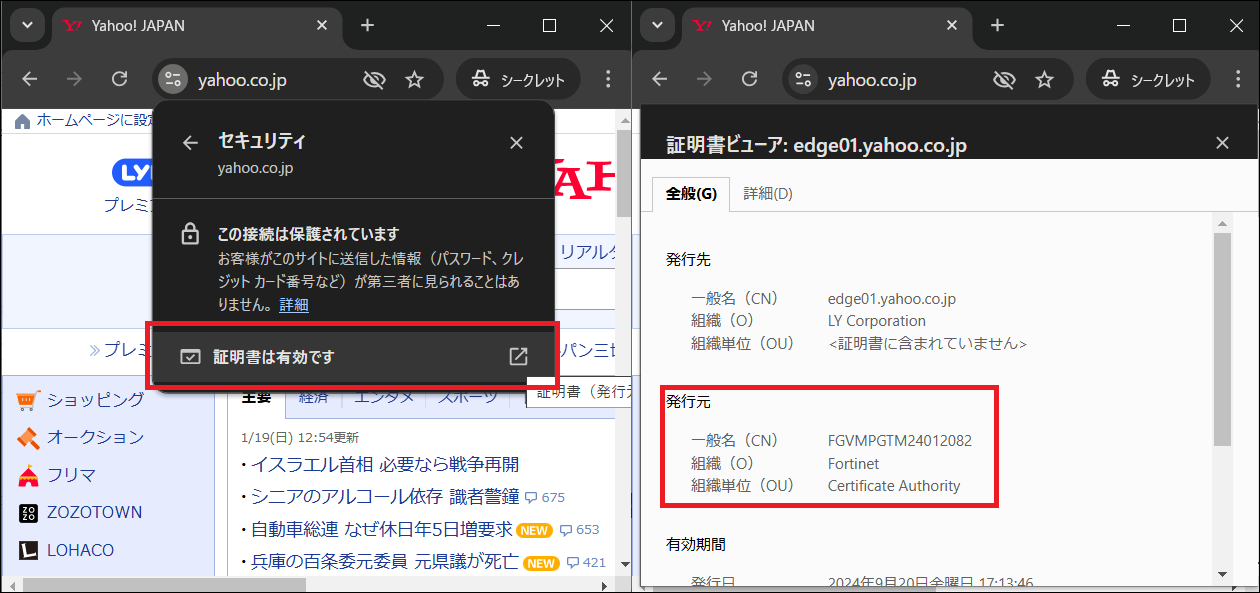

動作確認

テスト用PCでWebブラウザを開き、ヤフーに接続してみます。

ブラウザから証明書を確認すると、Fortinetの発行した証明書に置き換わっていることが確認できます。

注意点

次の理由から、全てのSSL通信を復号するべきではありません。

- プライバシー侵害や機密情報漏洩の原因となる可能性がある

- SSL復号すると動作不安定になるサイトもある

- SSL復号を行うと通信速度が下がる

FortiSASEでは、プライバシー侵害や機密情報漏洩のリスクを抑えるため、デフォルトで「Finance and Banking」「Health and Wellness」カテゴリに該当する通信がSSL復号されないよう「Exemptions」で指定されています。

※上記(2)の画像を参照願います。

また、SSL復号を必要とするセキュリティ機能がHTTP3トラフィックで機能するようにするには、QUIC(UDP 443)トラフィックを手動でブロックして、QUICからTLS 1.3へのフォールバックが発生するようにする必要があります。

Antivirusの設定方法

Antivirusの設定手順は次の通りです。

- AntiVirusの有効化

- 動作確認

最初から順を追って説明します。

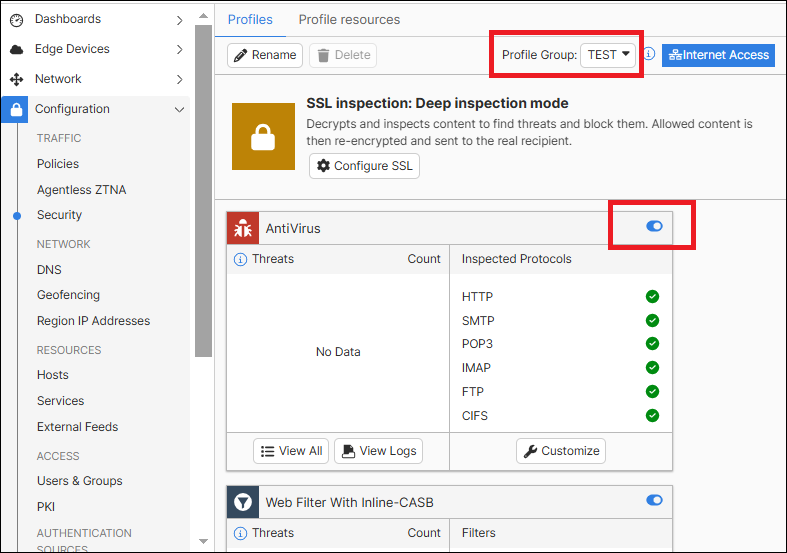

AntiVirusの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。AntiVirusを有効にします。

なお「Customize」ボタンを押して、プロトコル単位でAntiVirus機能の有効/無効を設定することも可能です。

新しいプロファイルグループを作成して、AntiVirus機能の有効/無効を設定することも可能ですが、その場合はポリシーの設定も行う必要がありますので、ご注意ください。

(以降のセキュリティ機能も同様ですが、記載を割愛します。)

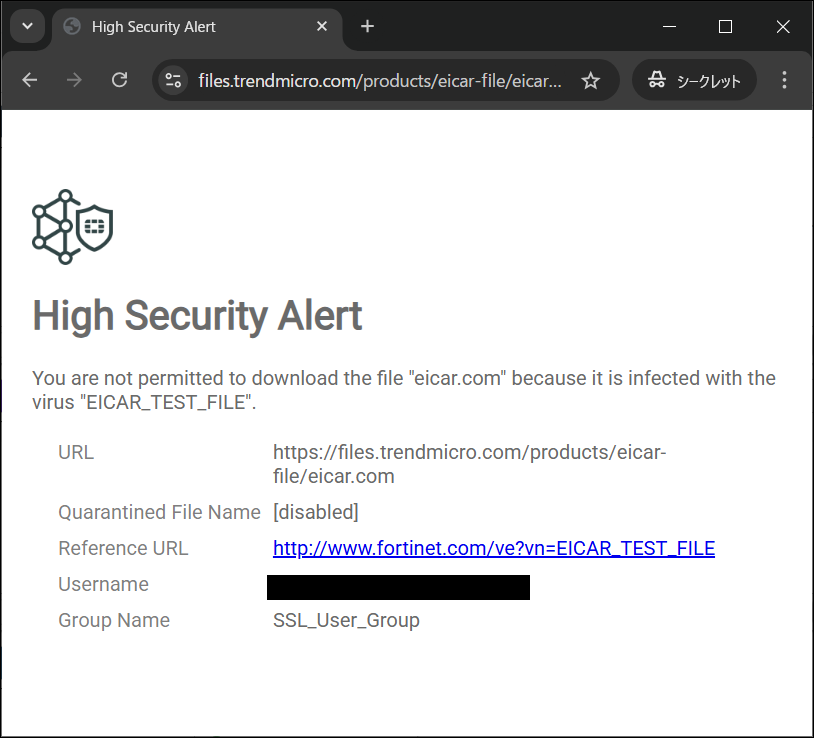

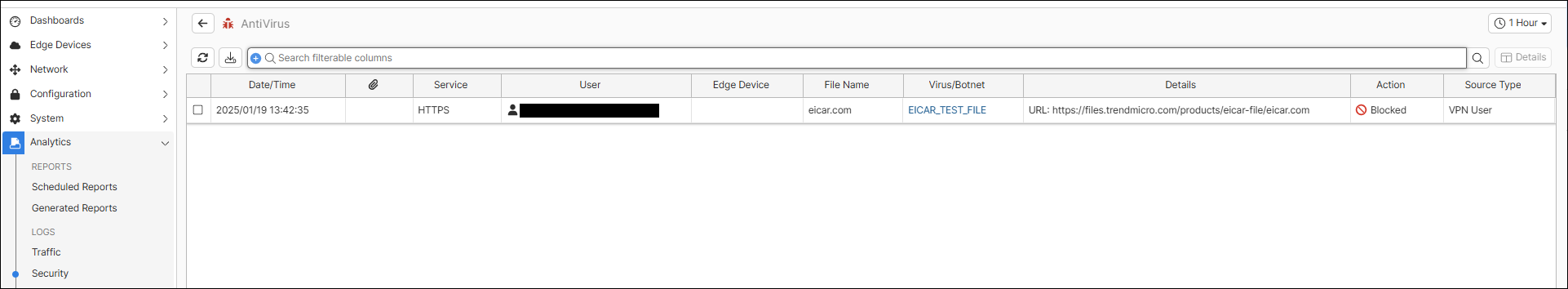

動作確認

テスト用PCでWebブラウザを開き、トレンドマイクロが公開しているテスト用ウィルスファイル「Eicar」をダウンロードします。

Webブラウザの表示およびFortiSASEのログから、テスト用ウィルスファイル「Eicar」がブロックされていることを確認できます。

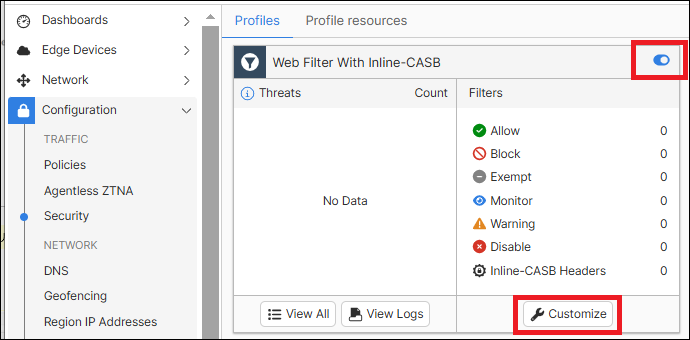

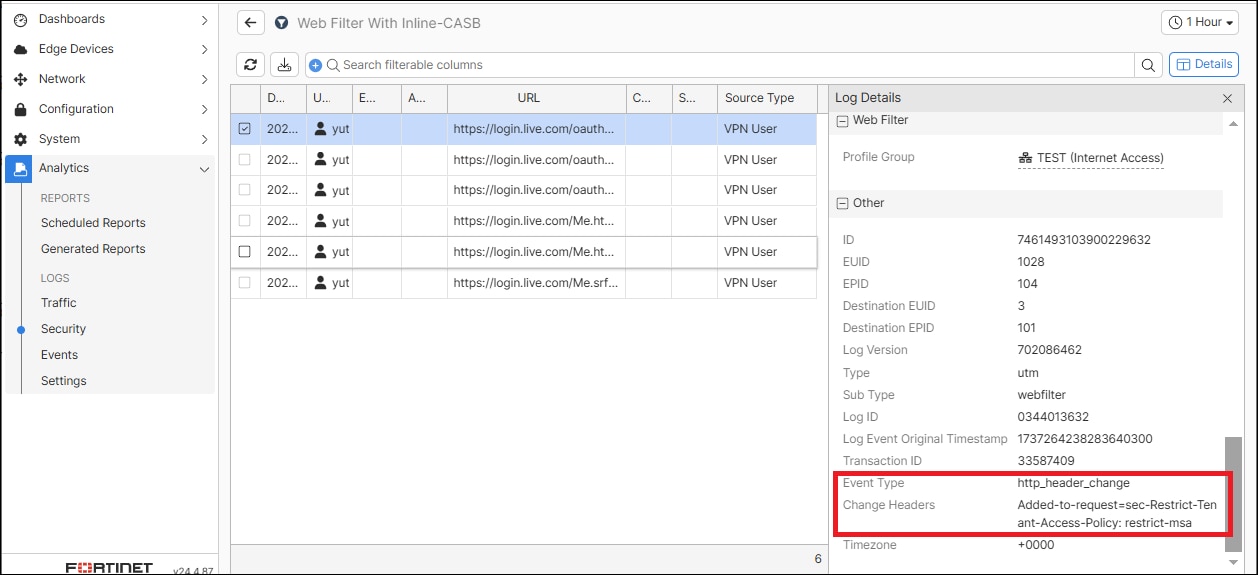

Web Filtering with Inline-CASBの設定方法

Web Filtering with Inline-CASB では、URLカテゴリフィルタや特定URLのフィルタなど行うことが出来ます。ここでは、Inline-CASB Headers機能でHTTPヘッダーを書き換えて、Microsoft365個人アカウントの利用を禁止する設定を行います。

設定手順は次の通りです。

- Web Filtering with Inline-CASBの有効化

- Inline-CASB Headersの作成

- 動作確認

最初から順を追って説明します。

Web Filtering with Inline-CASBの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。Web Filtering with Inline-CASBを有効にします。

さらに、「Customize」ボタンを押して詳細設定画面を開きます。

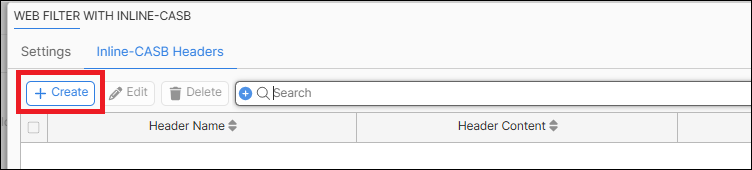

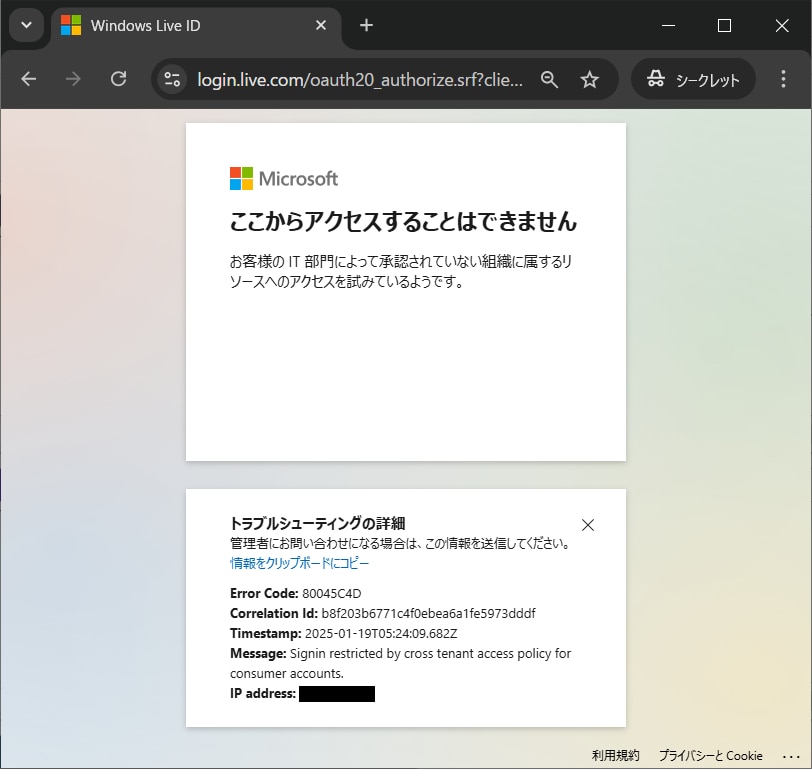

Inline-CASB Headersの作成

次の画面キャプチャに従ってInline-CASB Headersを作成します。

※Destinationのlogin.live.comホストオブジェクトを作成していますが、手順は割愛しています。

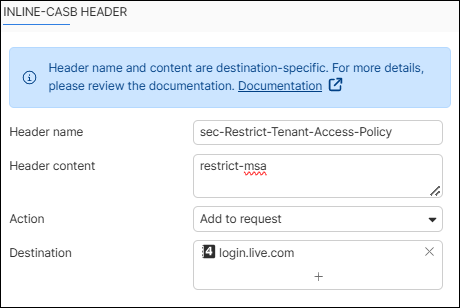

動作確認

テスト用PCでWebブラウザを開き、Microsoft365に個人用のアカウントでログインを行います。

Webブラウザの表示から、個人用アカウントでのログインがブロックされていることが確認できます。

また、FortiSASEのログからHTTPヘッダーが変更されていることを確認できます。

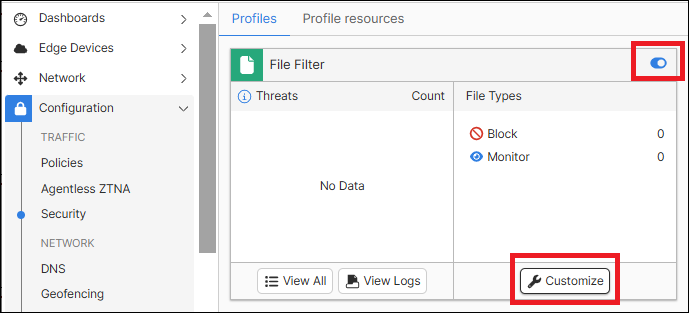

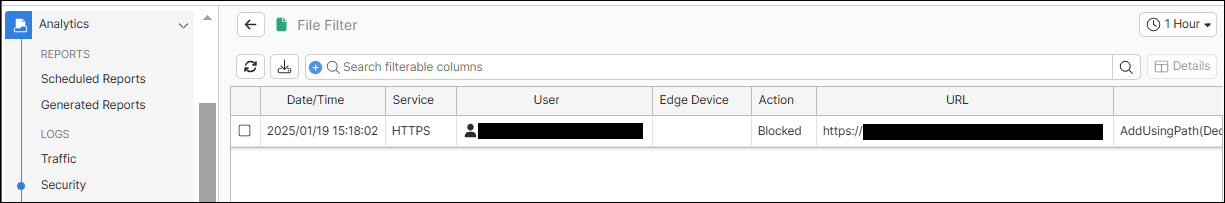

File Filterの設定方法

File Filterでは、PDFファイルをブロックする設定を行います。設定手順は次の通りです。

- File Filterの有効化

- ブロックするファイルタイプでPDFを指定

- 動作確認

最初から順を追って説明します。

File Filterの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。File Filterを有効にします。

さらに、「Customize」ボタンを押して詳細設定画面を開きます。

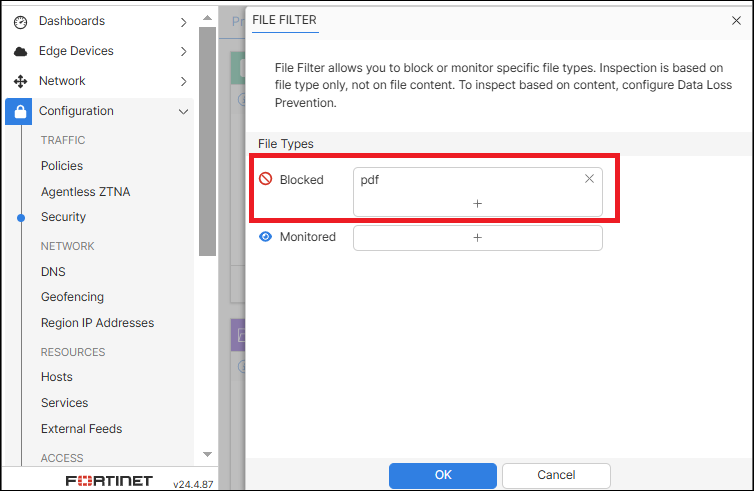

ブロックするファイルタイプでPDFを指定

次の画面キャプチャに従って、ブロックするファイルタイプにPDFを指定します。

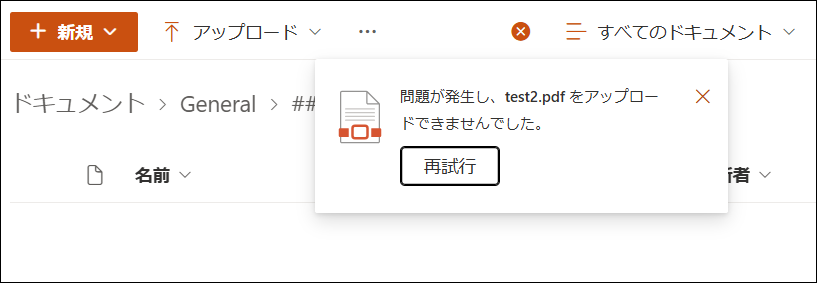

動作確認

テスト用PCでWebブラウザを開き、テスト用のPDFファイルをアップロードします。

Webブラウザの表示およびFortiSASEのログから、PDFファイルがブロックされていることを確認できます。

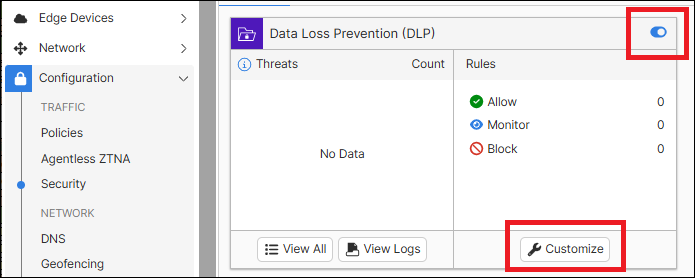

Data loss preventionの設定方法

Data loss preventionでは、クレジットカード情報が含まれるファイルをブロックする設定を行います。

設定手順は次の通りです。

- Data loss preventionの有効化

- クレジットカード情報を検知するためのルールを作成

- 動作確認

最初から順を追って説明します。

Data loss preventionの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。

Data loss preventionを有効にします。

さらに、「Customize」ボタンを押して詳細設定画面を開きます。

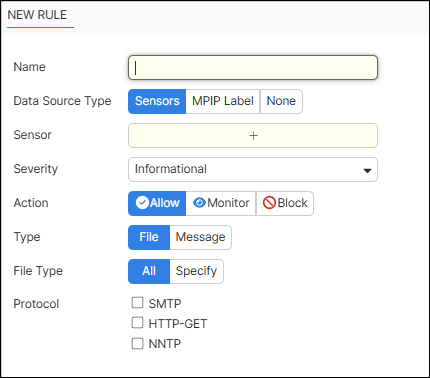

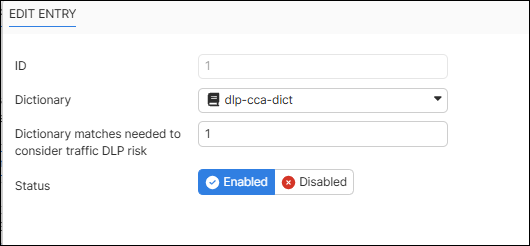

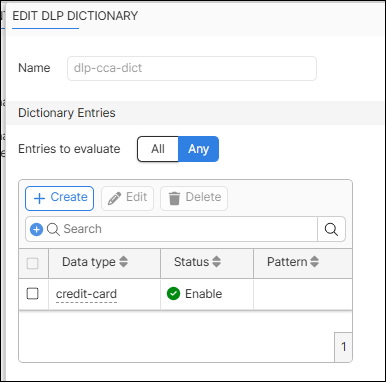

クレジットカード情報を検知するためのルールを作成

この手順は階層が深く複雑なため、概要のみ記載します。

①DLPルールの「Create」ボタンを押して、ルール作成ページを開いて、

②そのページの中でSensorの作成ページを開いて、

③そのページの中でDictionaryの作成ページを開いて、Dictionaryを作成して

④Sensorの作成ページに戻って、Sensorを作成して、

➄DLPルールの作成ページに戻ってDLPルールを作成します。

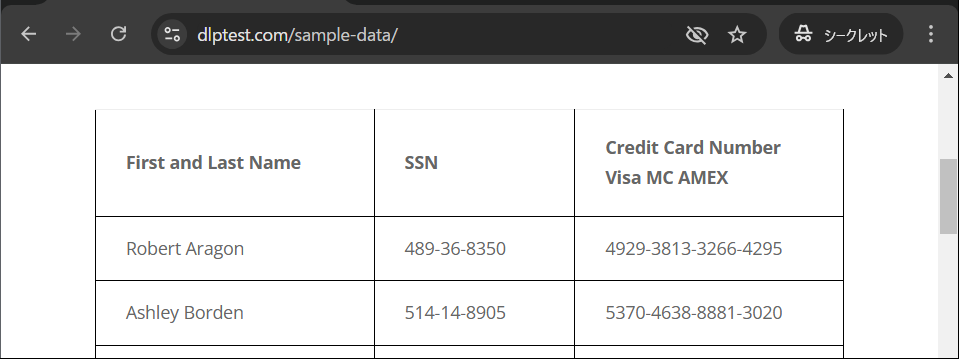

動作確認

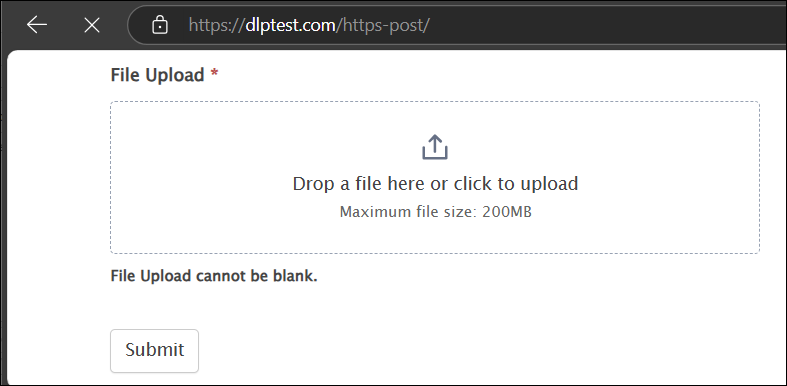

DLPテストサイトにアクセスしてテスト用のクレジットカード番号を入手し、Wordファイルとして穂保存します。

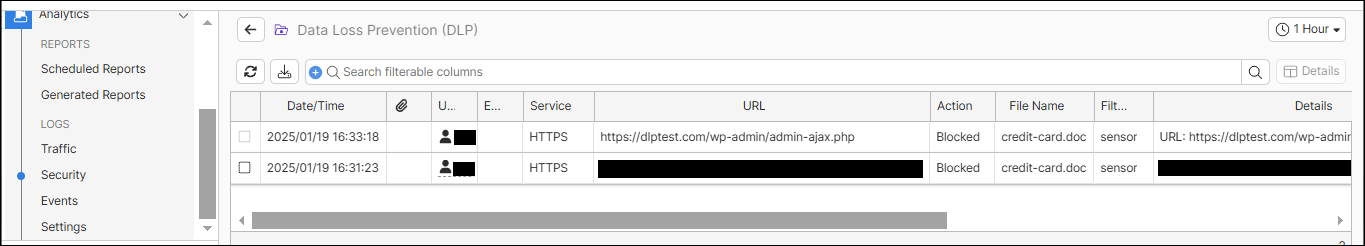

テスト用PCでWebブラウザを開き、DLPテストサイトに先ほど作成したWordファイルをアップロードします。

FortiSASEのログから、Wordファイルがブロックされていることを確認できます。

注意点

Data loss preventionでは、検査対象のファイルタイプを拡張子で指定することが可能です。

ただし、.docx、.xlsx、.pptxなどのOOXML(Office Open XML)形式のファイルは、ZIP形式で圧縮された複数ファイル(.xml や .jpg など)で構成されているため、指定する拡張子には注意が必要です。

Application Control with Inline-CASBの設定方法

Application Control with Inline-CASBでは、Sharepointへのアップロードを検知してブロックする設定を行います。

設定手順は次の通りです。

- Application Control with Inline-CASBの有効化

- Sharepointへのアップロードを検知してブロックする定義を追加

- 動作確認

最初から順を追って説明します。

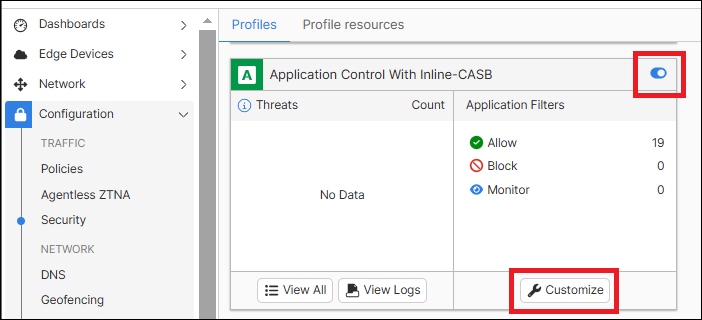

Application Control with Inline-CASBの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。

Application Control with Inline-CASBを有効にします。

さらに、「Customize」ボタンを押して詳細設定画面を開きます。

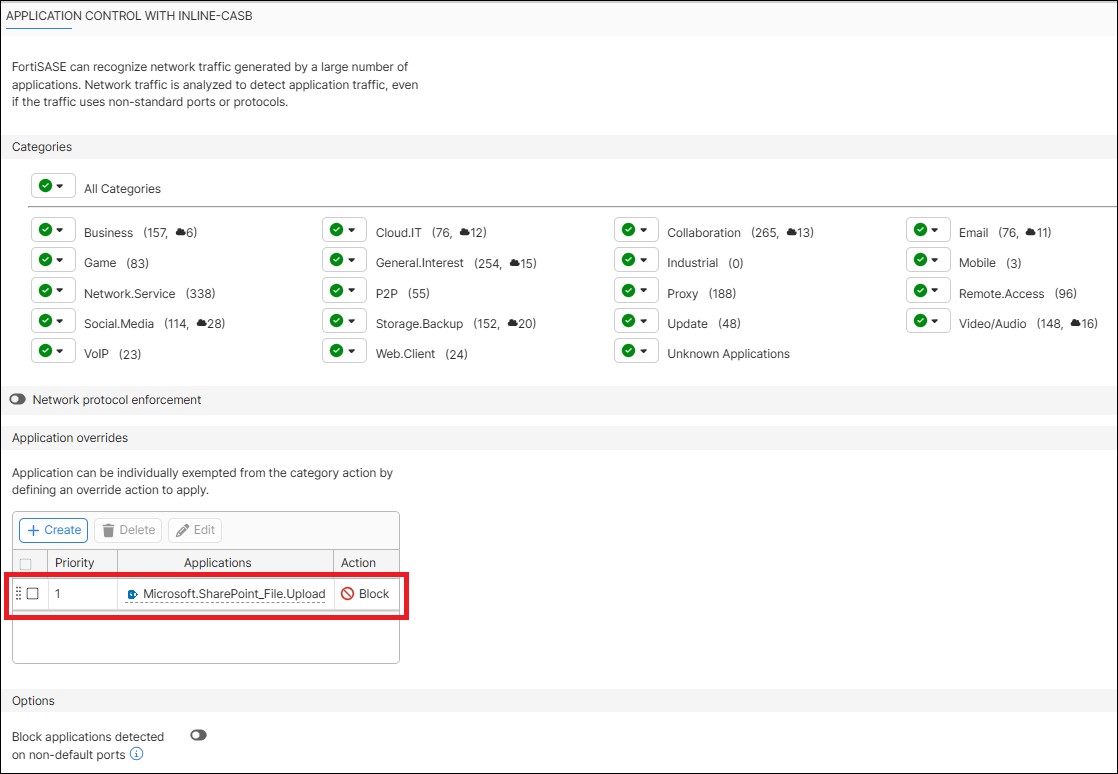

Sharepointへのアップロードを検知してブロックする定義を追加

次の画面キャプチャに従って、Sharepointへのアップロードを検知してブロックする定義を追加します。

動作確認

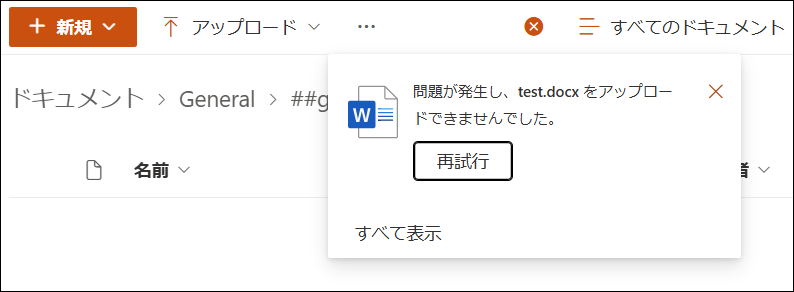

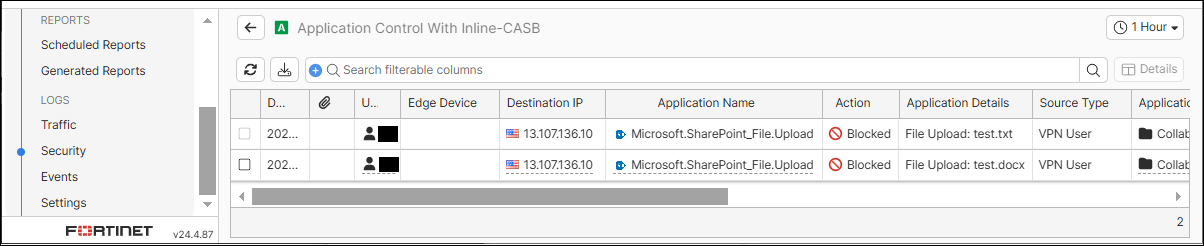

テスト用PCでWebブラウザを開き、Sharepointへファイルをアップロードします。

Webブラウザの表示およびFortiSASEのログから、Sharepointへのアップロードがブロックされていることを確認できます。

Video Filterの設定方法

Video Filterでは、ライフスタイル カテゴリの動画の再生をブロックします。設定手順は次の通りです。

- Video Filterの有効化

- ゲーム カテゴリの動画をブロックする定義を追加

- 動作確認

最初から順を追って説明します。

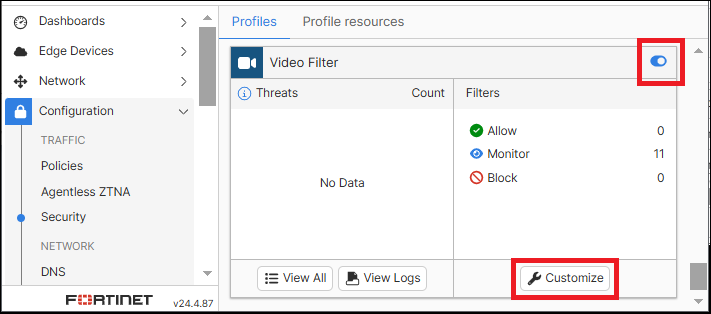

Video Filterの有効化

FortiSASEにログイン後、「Configuration」>「Security」に移動して先ほど作成したプロファイルグループ(ここではTEST)を開きます。

Video Filterを有効にします。

さらに、「Customize」ボタンを押して詳細設定画面を開きます。

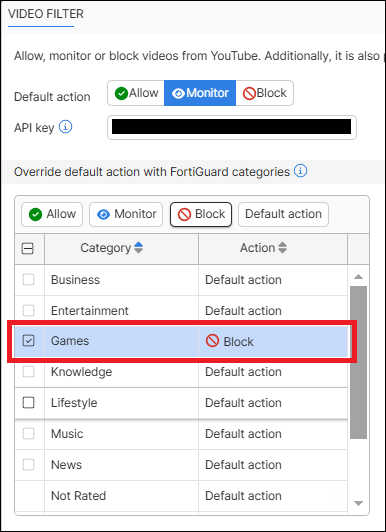

ライフスタイル カテゴリの動画をブロックする定義を追加

API Keyを入力して、「Games」カテゴリをBlockにします。

※YouTubeの情報を参照するためには、YouTube Data API v3に紐づくGoogle API keyを作成して登録する必要があります。

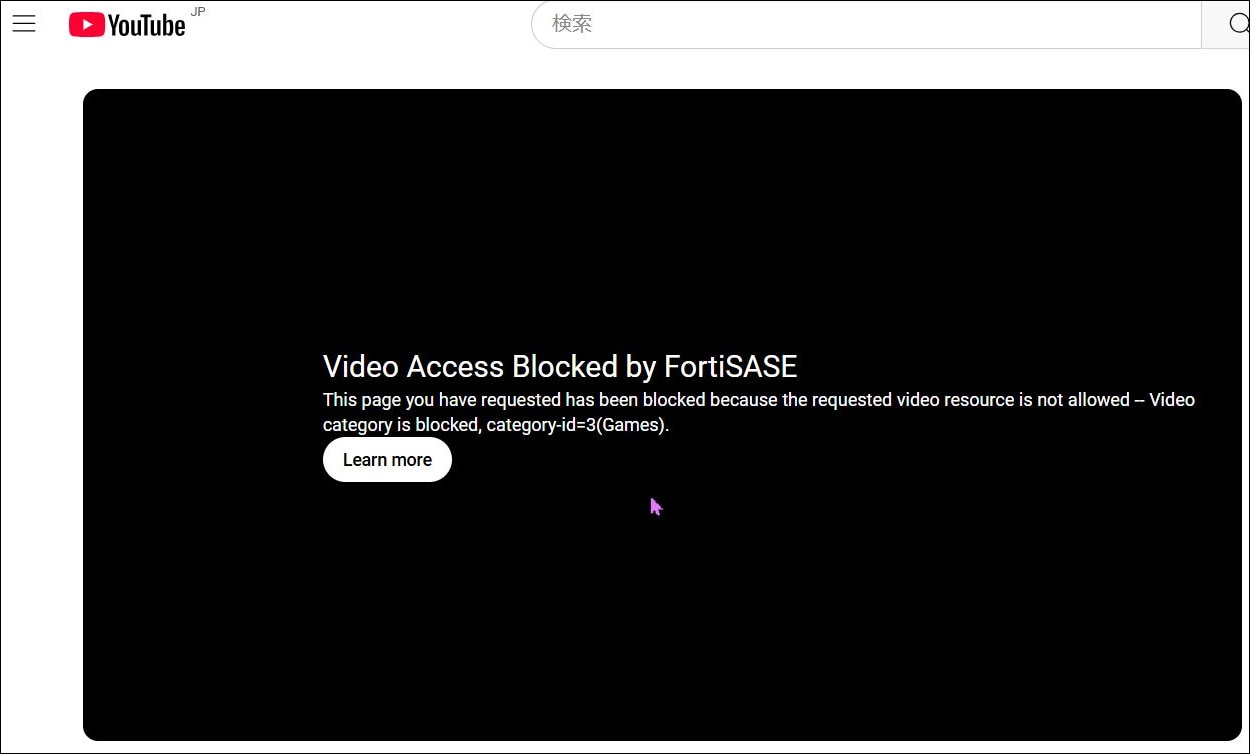

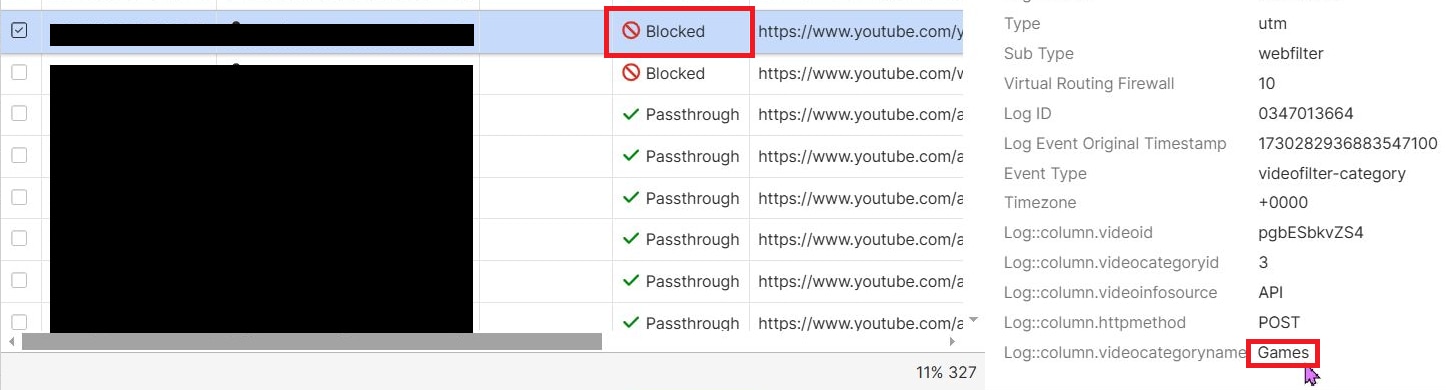

動作確認

テスト用PCでWebブラウザを開き、ゲーム系のYouTubeを視聴します。

Webブラウザの表示およびFortiSASEのログから、動画再生がブロックされていることを確認できます。

注意点

YouTubeの動画カテゴリは、投稿者が自由に設定できます。

そのため、実際の動画内容とカテゴリが一致していない場合があります。

まとめ

本記事では、FortiSASEにおけるSSL復号機能および関連するセキュリティ機能について解説いたしました。

実際の導入に際しては、お客様の環境や要件に応じて、本記事で触れていない追加の検討事項が発生する可能性がございます。導入をご検討の際は、ぜひ弊社までご相談ください。

また、FortiSASE以外にも、様々なセキュリティソリューションを多数取り扱っております。お気軽にお問い合わせください。

■サービス資料一覧はこちら↓

引用元

https://docs.fortinet.com/document/fortisase/latest/administration-guide/756835/introduction