SASEとは?FortiSASEでの検証結果も交えて解説

こんにちは。クレスコデジタルテクノロジーズのASとYSです。

私たちはFortinet製品を扱ったNW構築業務を担当しています。

本記事では、インフラ業界でよく聞くワード「SASE」って何?FortiSASEで何が実現できるの?について弊社で実施した検証内容を交えながらSASEとFortiSASEについてご紹介します。

興味を持っていただけると嬉しいです。

■あわせて読まれている資料:

FortiSASE導入支援サービス

目次[非表示]

- 1.SASEとは?

- 2.SASEの仕組みと機能

- 3.FortiSASEとは

- 4.実装①~ポスチャーチェック~

- 5.実装②~ポリシー制御(インターネット接続)~

- 6.まとめ

- 7.引用元

SASEとは?

まず、SASEとはSecure Access Service Edgeの略称で、ネットワークとセキュリティの機能を一体として提供するクラウドサービス、またはその仕組みや概念を表す言葉です。近年クラウドサービスの業務利用やテレワークの普及に伴い、それを支える新たなネットワーク・セキュリティの在り方として、またトレンド技術の一つとして注目されています。

SASEによって「セキュリティの向上」、「管理負担の軽減」、「通信品質の劣化防止」といったメリットを得ることが出来るため、膨大な量の通信・セキュリティ脅威に晒される昨今の企業ネットワークにおいては必要不可欠な技術となっています。

SASEの仕組みと機能

SASEは自宅のテレワーク環境・企業ネットワークからアクセスして利用しますが、SASEを経由してインターネットやデータセンターにアクセスすることで、一律的なネットワーク・セキュリティの機能を利用できます。

SASEを利用することで従来別々に取っていたSWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、ZTNA(Zero Trust Network Access)、FWaaS(FireWall as a Service)といったセキュリティ対策を一本化して行うことが出来るため、「一元管理による負担の低減」、「管理コストの削減」といったメリットが生まれ、効率的で低負担なネットワークアクセスが実現可能となります。

以下、SASEの代表的な機能をご紹介します。

■ネットワーク機能

SD-WAN(Software Defined-Wide Area Network):ソフトウェア制御によるWANの提供

■セキュリティ機能

SWG(Secure Web Gateway):クラウドサービスとしてプロキシの機能を提供

CASB(Cloud Access Security Broker):クラウドサービスの利活用を一元管理

FWaaS(FireWall as a Service):クラウドサービスとしてFWの機能を提供

ZTNA(Zero Trust Network Access):ゼロトラストに基づくアクセス管理

FortiSASEとは

FortiSASEとはFortinet社が提供するSASEソリューションで、セキュリティとネットワーキングをクラウドベースで一元管理することが出来ます。

FortiSASEの特徴としては、ZTNA、SD-WAN、クラウドネイティブセキュリティ、ゼロタッチデプロイメント等が挙げられます。これらの機能により企業は柔軟性を維持しながら高度なセキュリティを確保することが出来ます。

■具体的な機能

SWG

Webフィルタ - <カテゴリフィルタ・URLフィルタ・コンテンツフィルタ>

ポスチャーチェック(ZTNA Tag)

ポリシー制御

DNSフィルタ - <カテゴリフィルタ・ドメインフィルタ>

テナント制御

リムーバブルメディア無効化

SD-WAN

…etc

実装①~ポスチャーチェック~

ポスチャーチェック機能とその設定方法についてご紹介します。

まず、ポスチャーとは英語で「姿勢」を意味します。ここでいうポスチャーチェックとは、セキュリティ対策の姿勢をチェックするという意味になります。

例えば、Windows-PCで端末ファイアウォールをオフにしているセキュリティレベルの低い端末があったとします。その場合、あらかじめ設定したルールによってZTNA Tagというタグが端末に対して付与され、該当端末が脆弱な端末であると識別することが出来ます。

■検証環境

FortiSASE

バージョン:23.4.17

クライアント接続方法:FortiClient

■設定方法

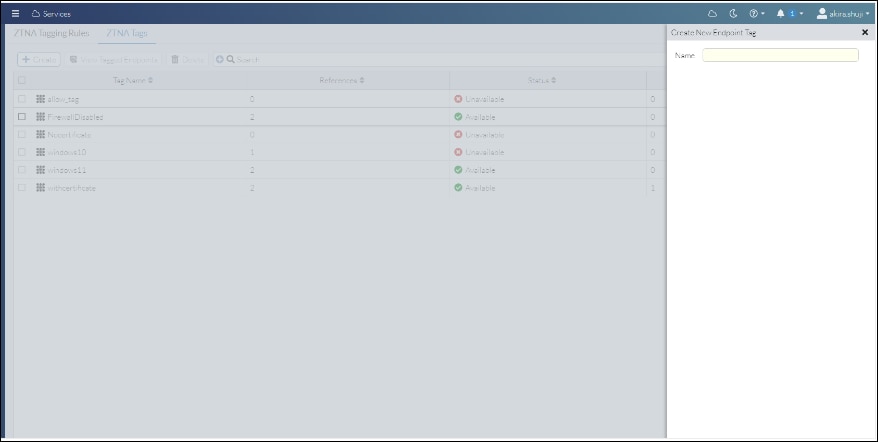

Configuration > ZTNA Tagging >ZTNA TagsのCreateをクリックします。

クリックすると下記画面が表示されます。

ここでは単に名前を付けるだけの作業となります。

「windows10」「windows11」というタグを作成しています。

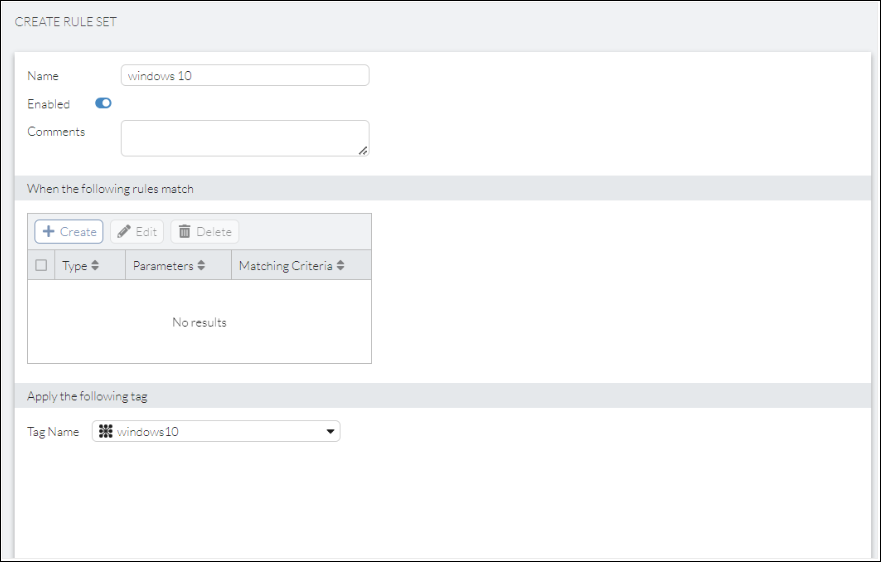

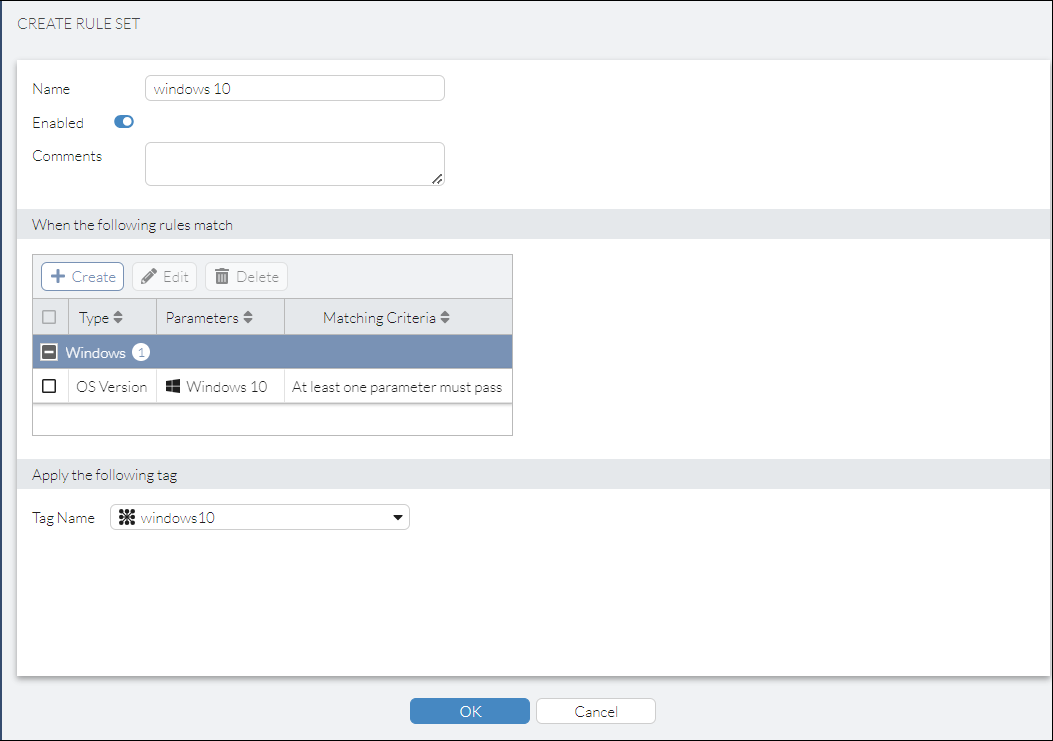

次に、Configuration > ZTNA Tagging >ZTNA Tagging RulesのCreateをクリックします。

クリックすると下記画面が表示されます。

下記はwindows10用のルールとなります。

ルール名もタグ名と同じく「windows10」とします。

ちなみに、enabledをオフにするとそのルールは無効化できます。

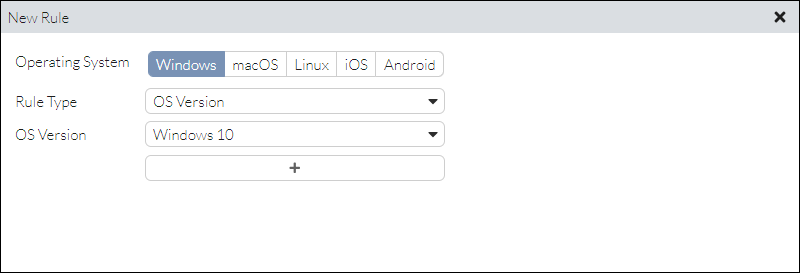

When the following rules matchのCreateをクリックし、ルール内容を作成します。

プルダウンより以下を選択し、OKをクリックします。

Operating System:Windows

Rule Type:OS version

OS Version:Windows10

その他設定可能なルールについてはこちらから確認出来ます。

Tagging rule types | FortiSASE 23.4.49 | Fortinet Document Library

補足

1つのルール名に対してルール内容は複数設定することができます。

Aルール+BルールだとAかつBのルール内容に当てはまる端末にタグ付けが行われます。

Apply the following tag > Tag Nameから先ほど作成した「windows 10」のタグが付与されるように設定し、OKをクリックします。

Windows 11も同様に行います。

■端末側の画面結果

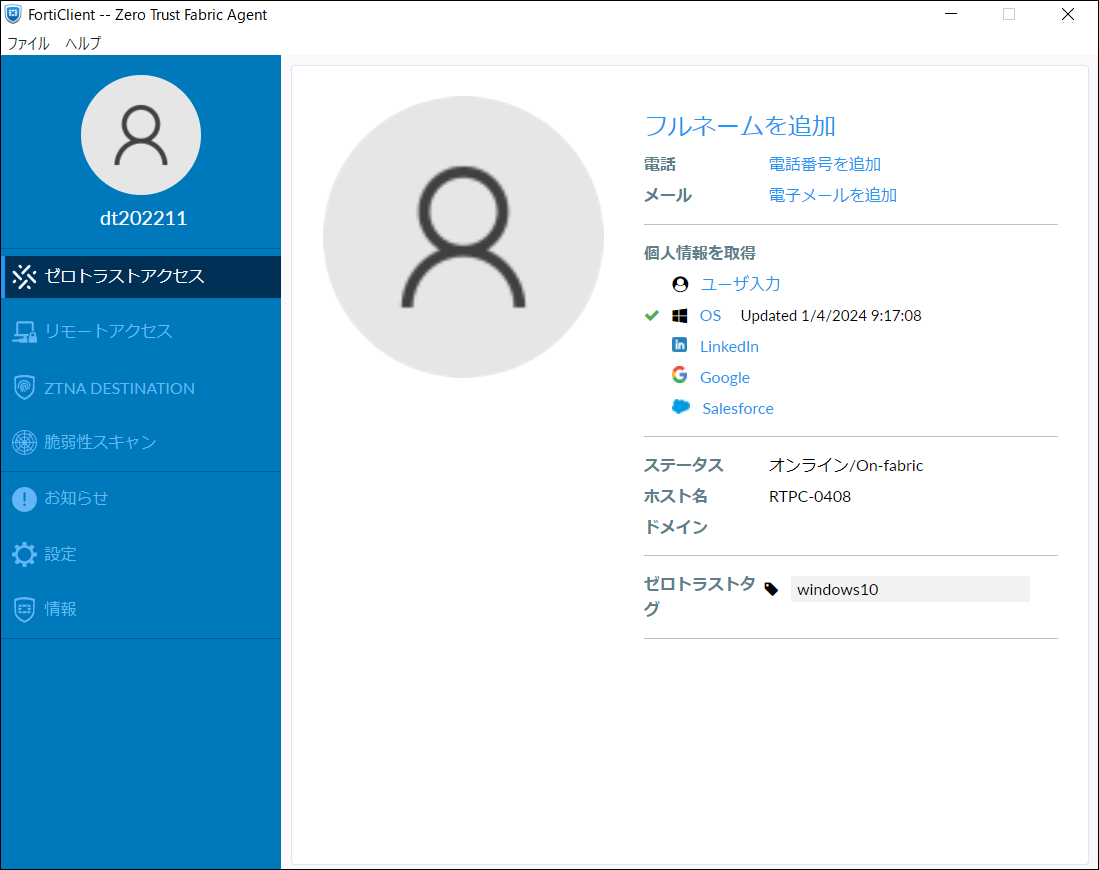

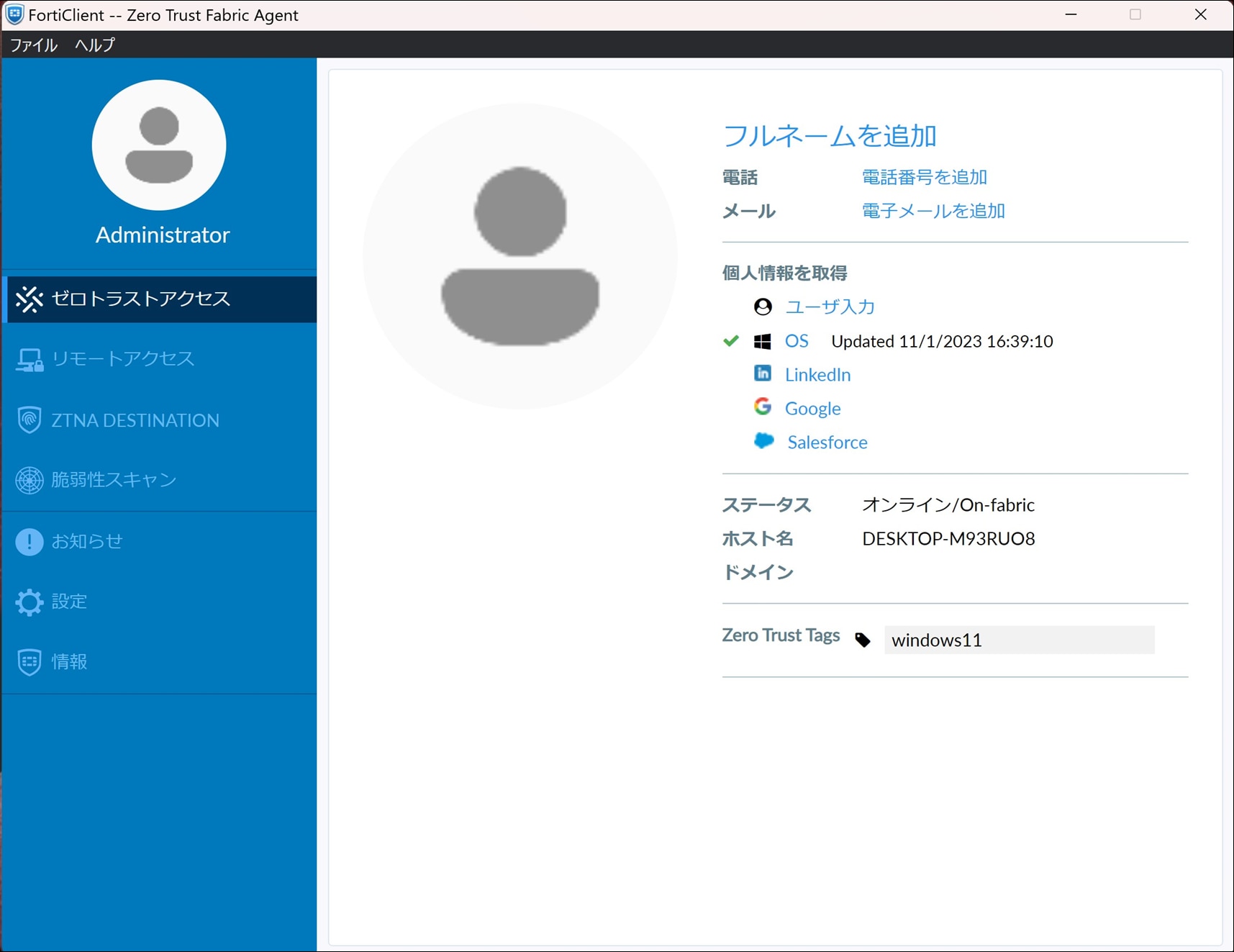

エージェント端末にてforticlientを開き、左上の人のマークが書かれている場所をクリックすると、その端末に付与されているZTNA Tagが確認できます。

Windows 10端末

windows 10というタグが付与されていることがわかります。

windows 11端末

windows 11というタグが付与されていることがわかります。

また、このポスチャーチェックによるタグ付けにより、次項でご紹介するポリシー制御を行うことが出来ます。

実装②~ポリシー制御(インターネット接続)~

ポリシー設定によるインターネット通信制御機能とその設定方法についてご紹介します。

■検証環境

FortiSASE

バージョン:23.4.17

クライアント接続方法:FortiClient

■設定方法

インターネット通信の制御方法はFortigateと同じく、ポリシーで設定します。

今回はwindows10の端末はすべての通信を拒否し、

windows11の端末はすべての通信を許可させる設定とします。

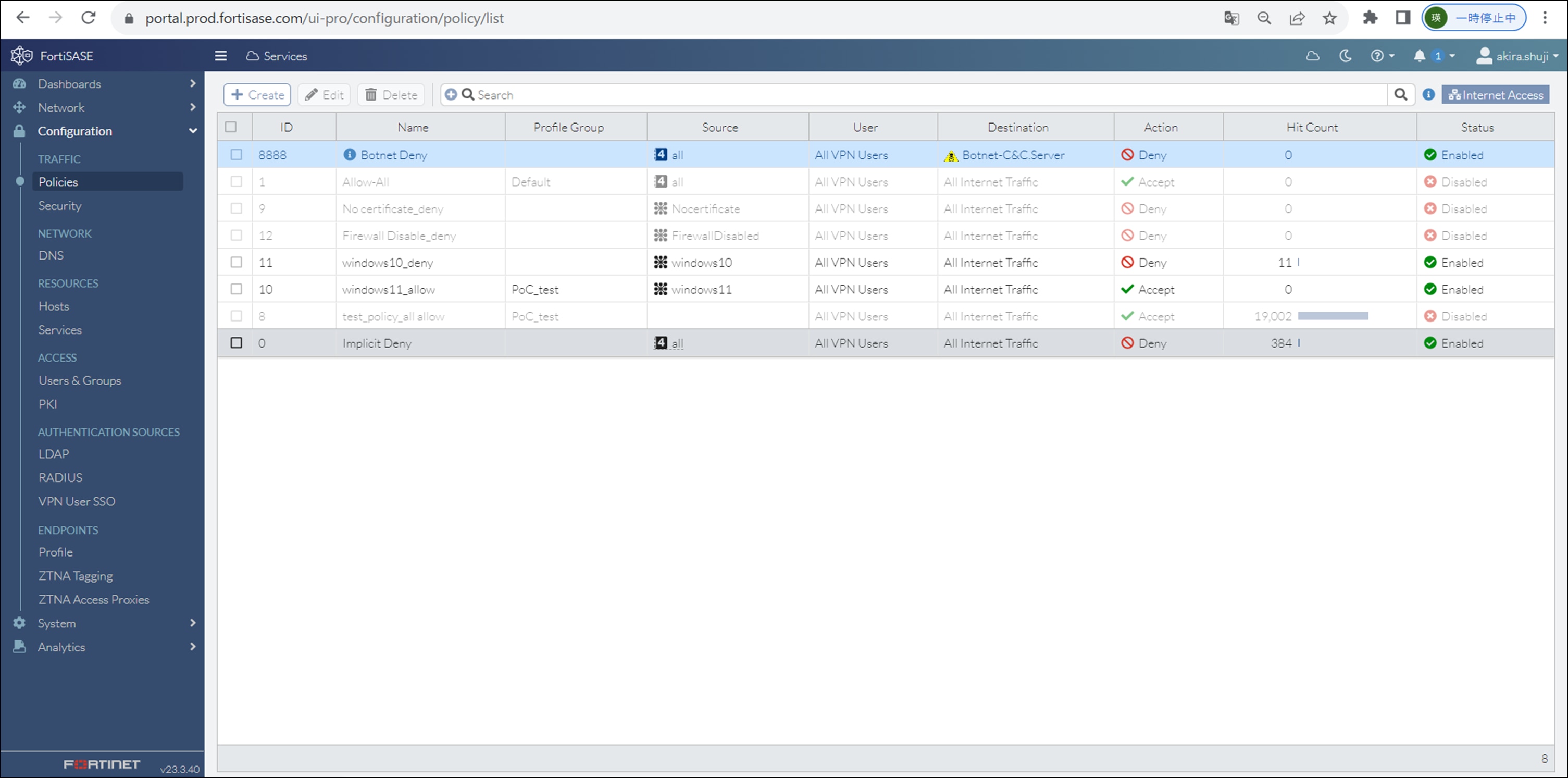

Configuration > PoliciesのCreateをクリックし、ポリシーを作成します。

今回は下記の通りに設定しました。

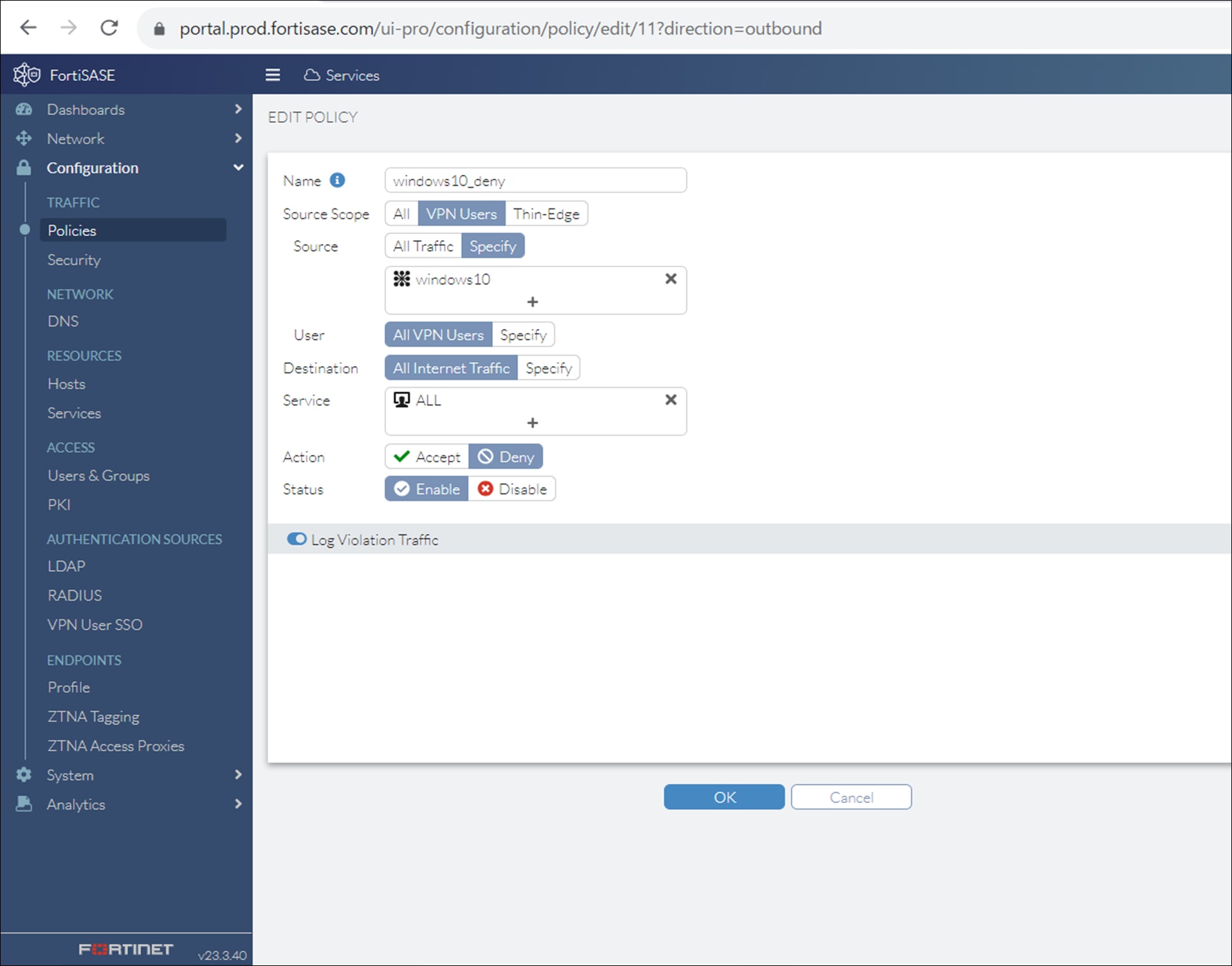

windows10のポリシー

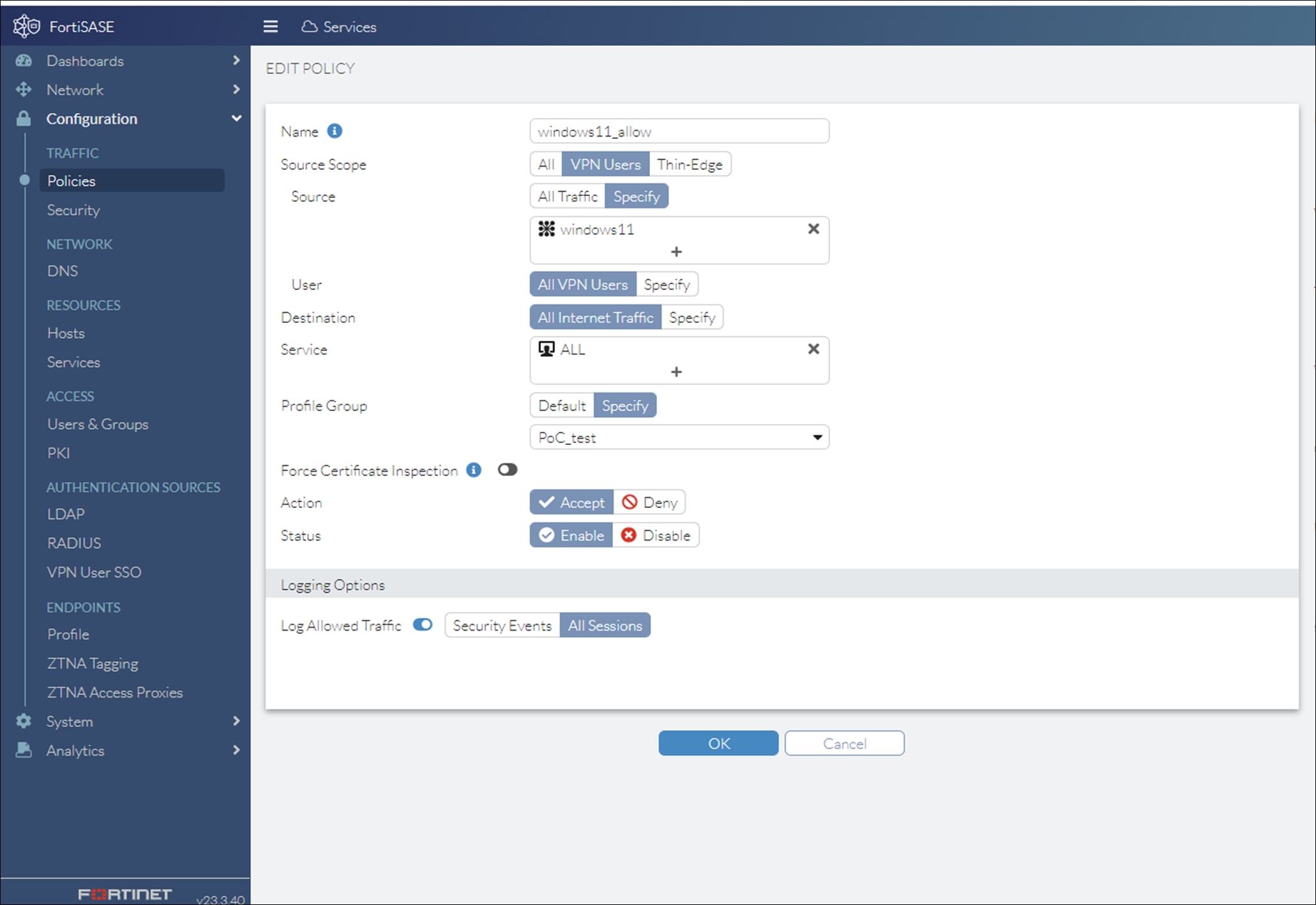

windows11のポリシー

設定項目についての説明

・Name:ポリシー名。

・Source Scope:送信元範囲。

VPN UsersとThin-Edgeがありますが、

検証環境にはVPN Usersしかいないため、VPN Usersと設定します。

・Source:送信元。

今回はタグが付与されているものを送信元としましたが、

作成したホストやグループオブジェクトも設定することができます。

・User:ユーザ。FortiClientのユーザごとの指定が可能です。

・Destination:宛先。

Sourceと同じく、オブジェクトを指定できますが、異なる点としては、

タグが付与されているものを設定することはできません。

このポリシーはあくまでもインターネット向けの宛先であるため、

設定することができなくなっています。

・Service:サービス。

・Profile Group(許可ポリシーのみ):プロファイルグループ。

・Action:AllowもしくはDenyを指定。

・Status:このポリシーが有効か無効かの指定。

・Log Allow Traffic(許可ポリシーのみ):すべてのログを取得するか、

プロファイルグループに引っかかったものを取得するか。

・Log Violation Traffic(拒否ポリシーのみ):違反トラフィックをログ取得。

■端末側の画面結果

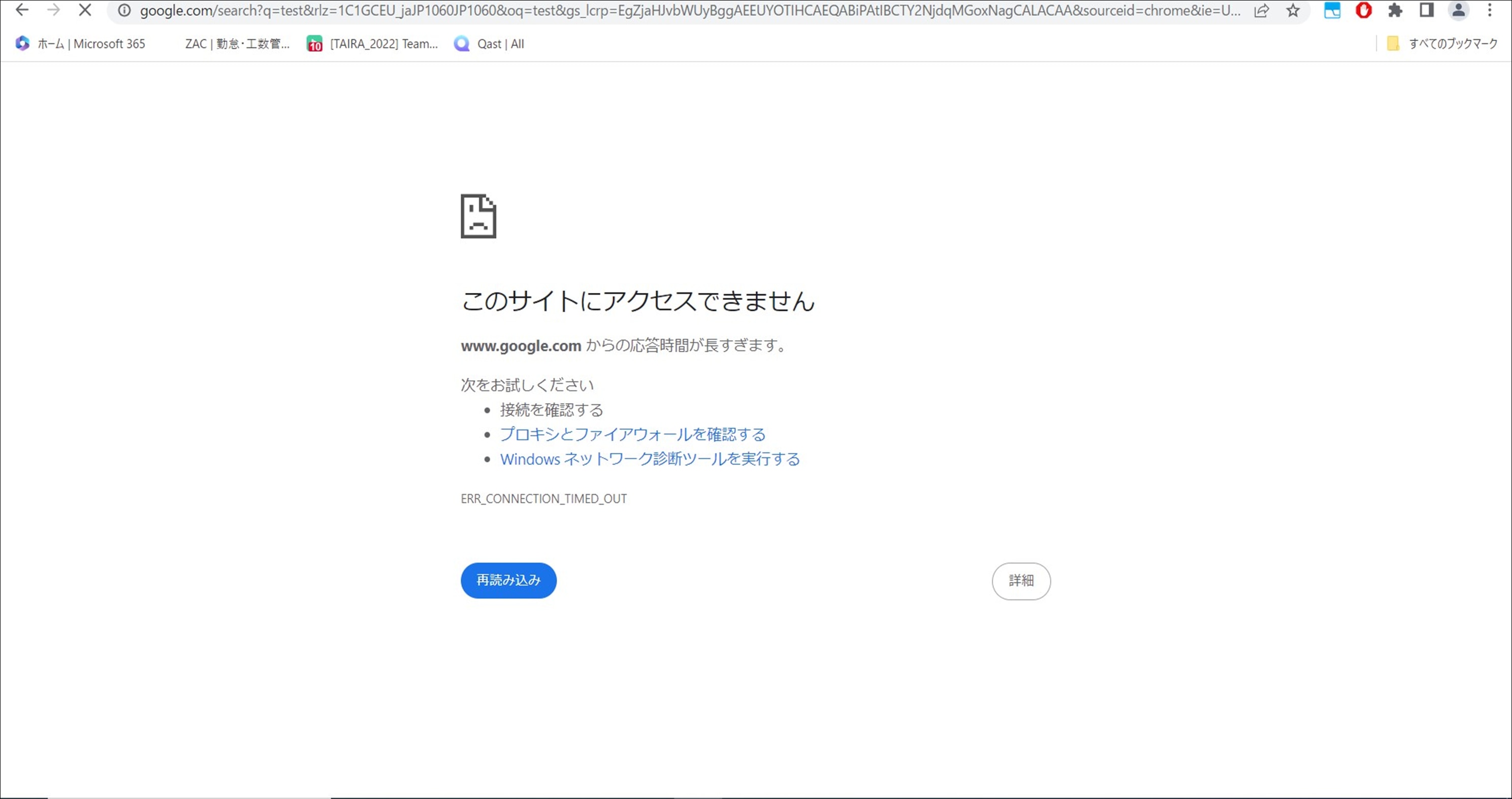

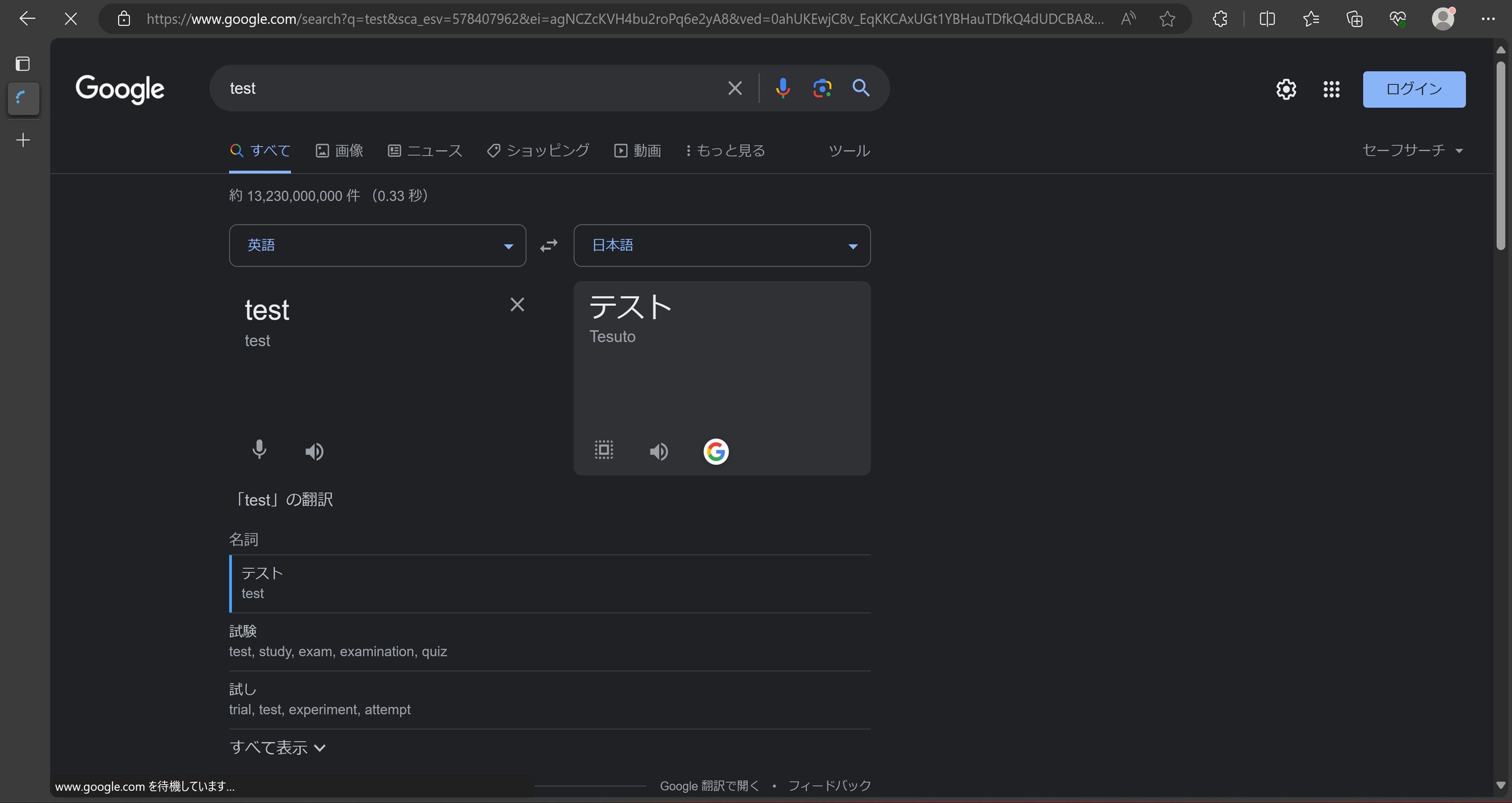

testと検索しました。

windows10結果

インターネットには接続できません。

windows11結果

testの結果が表示されました。

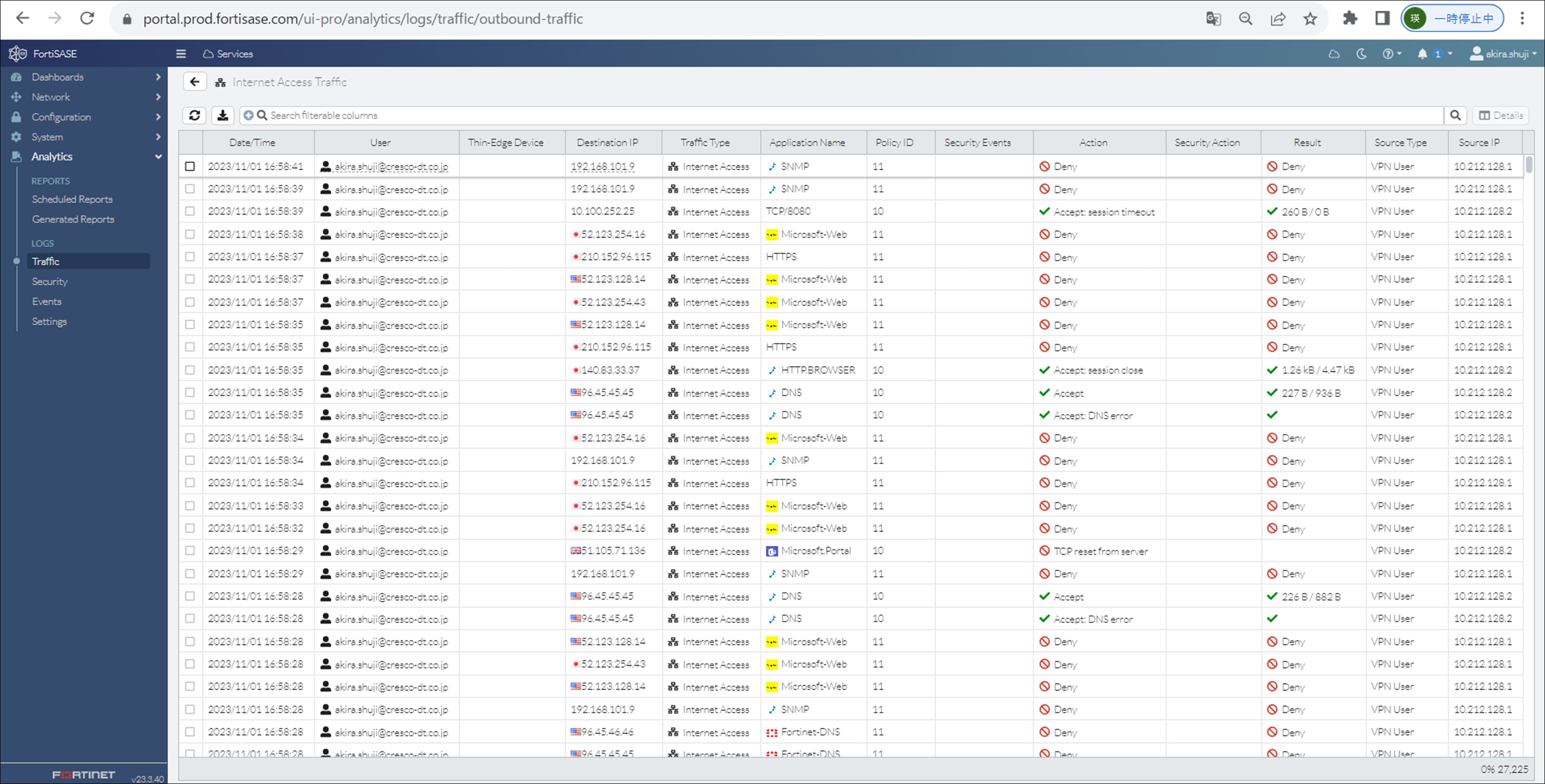

■ログ結果

FortiSASEで通信ログを見ることができます。

Analytics > Traffic > Internet Access Traffic から確認してください。

左上のダウンロードマークから.txtでダウンロードすることも可能です。

Policy ID 10および11の結果がわかります。

補足

タグ付けが行われている端末のインターネット通信制御を確認しましたが、送信元や宛先をオブジェクトで制御することもできますので、使い方はFortigateとあまり変わらないのかなと思います。

FortiSASEではZTNA Tagの設定を行うことでポスチャーに応じた動的なポリシーを作成出来るため、

その点ではFortigateに対して優位性がありそうです。

まとめ

SASE、FortiSASEで実現出来ることについて簡単にご紹介しましたがいかがでしたでしょうか。今回はポスチャーチェック、ポリシー制御機能にフォーカスしましたが、これはあくまでFortiSASEの一部の機能に過ぎず、他にも優れた機能が沢山あります。

この記事をきっかけに少しでもSASE、FortiSASEについて興味を持っていただけたら嬉しいです。

最後まで読んでいただきありがとうございました。

■サービス資料一覧はこちら↓

引用元

https://www.hitachi-solutions-create.co.jp/column/security/sase.html

https://docs.fortinet.com/document/fortisase/latest/administration-guide/442107