セキュリティに関するFW,IPS,IDS,WAFとは?違いも詳しく解説

こんにちは。クレスコ・デジタルテクノロジーズの前田です。

セキュリティ系のシステムエンジニアになって5年目になり、主な業務は悪意のある人間などからのアクセスが来ないように、さまざまなセキュリティ製品を使用してネットワークやサーバなどを保護することです。

今回はそんなネットワークで使用するセキュリティ製品の例として、FW,IPS,IDS,WAFを紹介します。

■あわせて読まれている資料

対応事例やセキュリティサービス一覧を掲載!

→セキュリティテクノロジーサービス

目次[非表示]

- 1.FWとは?

- 2.IDSとは?

- 2.1.シグネチャ型(ブラックリスト型)

- 2.2.アノマリ型(ホワイトリスト型)

- 3.IPSとは?

- 4.WAFとは?

- 5.これらの違いって何?

- 6.さいごに

- 7.引用元

FWとは?

FWは「FireWall(ファイアウォール)」の略称で、あらかじめ設定しておいたルールに従い、ネットワークに送られてきたデータを通すか止めるか判定する機能のことです。

FWという用語は、元々「防火壁」を指す言葉です。火事が起きたときに火をせき止めて被害の拡大を防ぐための壁と同じような役割をネットワーク上で担うことから、外部のネットワークからの攻撃や不正なアクセスから自分たちのネットワークやサーバを守るソフトウェアやハードウェアのことをFWと呼ぶようになりました。

FWでは、ネットワークに送られてきた「パケット」というネットワークを流れるデータを分析します。それにより、データの送信元、送信先、通信に使用するポート番号などを基に、その通信を通すか遮断するかを判定します。

そのためFWではネットワークレベルで攻撃を遮断し、意図しない通信がそもそも入ってこないようにすることができますが、上記の通り送信元、送信先、通信に使用するポート番号を見て判定するため、具体的な通信の中身を見て遮断することはできません。

IDSとは?

IDSは「Intrusion Detection System(不正侵入検知システム)」の略称です。

通信の中身とあらかじめ登録したアクセスパターンを照らし合わせて悪意のある攻撃か否かを判定し、悪意があると判定した場合は必要に応じて管理者に通知を行います。

アクセスパターンと照らし合わせる方法として、代表的なものに以下の2種類が存在します。

シグネチャ型(ブラックリスト型)

あらかじめ不正なアクセスパターンを登録し、合致した通信を不正と判定する検知方法です。

メリット

・登録されたパターンのみ不正とみなすため誤検知の可能性が比較的低い

・登録すべき不正なパターンはメーカーから配信されたものを自動で受信、適用するものが多い

ため運用負荷が比較的低い

※必要に応じて不正なパターンを手動で登録する場合も多い

デメリット

・発見されたばかりでまだ不正パターンとして登録されていない未知の攻撃(いわゆるゼロデイ

攻撃)に弱い

アノマリ型(ホワイトリスト型)

あらかじめ正常なアクセスパターンを登録し、異なる通信を不正と判定する検知方法です。

メリット

・正常と登録したもの以外は不正とみなすため未知の脅威に対して強い

デメリット

・Webコンテンツの追加や改修に併せて正常アクセスパターンを登録、修正する必要があるため

運用負荷が高い

・運用上正常なアクセスパターンだとしても登録しないと不正と判定される、

・正常なアクセスパターンと合致するとその中に攻撃用のコードが含まれていてもブロックでき

ない等誤検知の可能性が比較的高い

FWや後述のIPSとは異なり、IDSは悪意があると判定しても通信を遮断せず、通知のみを行います。ただし、通信の内容を分析して判定するという点では、FWとは異なります。またFWでは守り切れない、OSやミドルウェアへの攻撃を検知することもできます。

また、FWやIPSは通信の経路上に設置しますが、IDSは本来の通信のコピーを監視し、異常があればそれを通知するのが一般的です。

IPSとは?

IPSは「Intrusion Prevention System(不正侵入防止システム)」の略称です。

IDSと同様に通信の中身とアクセスパターンを照らし合わせて悪意のある攻撃か否かを判定しますが、IPSは悪意があると判定した場合、通知したうえで通信の遮断を行うことができます。

IDSと同様に通信の内容とアクセスパターンを照らし合わせて判定を行いますが、IPSの場合は攻撃と判定すると通信を遮断することができるため迅速に対応を行うことができます。ですがその分業務影響が大きく、誤検知がシステム全断につながるリスクもあります。

WAFとは?

WAFは「Web Application Firewall」の略称です。

WAFが主に保護の対象としているのはWebアプリケーションで、Webサーバの前段に設置して通信を解析・検査し、攻撃と判定した通信を遮断することによりWebアプリケーションの脆弱性を悪用した攻撃(例:SQLインジェクション、クロスサイトスクリプティング等)からWebサイトを保護します。

攻撃か否かの判定にはIPS/IDSと同様にシグネチャ型(ブラックリスト型)とアノマリ型(ホワイトリスト型)の2つの方法が使用されます。

それぞれのメリットデメリットはIPS/IDSと同じです。

Webアプリケーションの脆弱性を悪用した攻撃はFWで拒否するパターンとしては指定できない場合が多いため、FWでは防ぎきれない攻撃を遮断することができます。

(FWの場合は送信元、宛先、ポート番号でパターンを指定する場合が多く、打鍵するURLの内容等は指定できない場合が多いです)

またIDS/IPSよりも上位のアプリケーションに特化しており、IPSでは防ぎきれない攻撃の遮断を行うこともできますが、FWが検査対象とするネットワークレベルの攻撃やIPS/IDSが検査対象とするOSやミドルウェアへの攻撃はWAFの守備範囲外となります。

これらの違いって何?

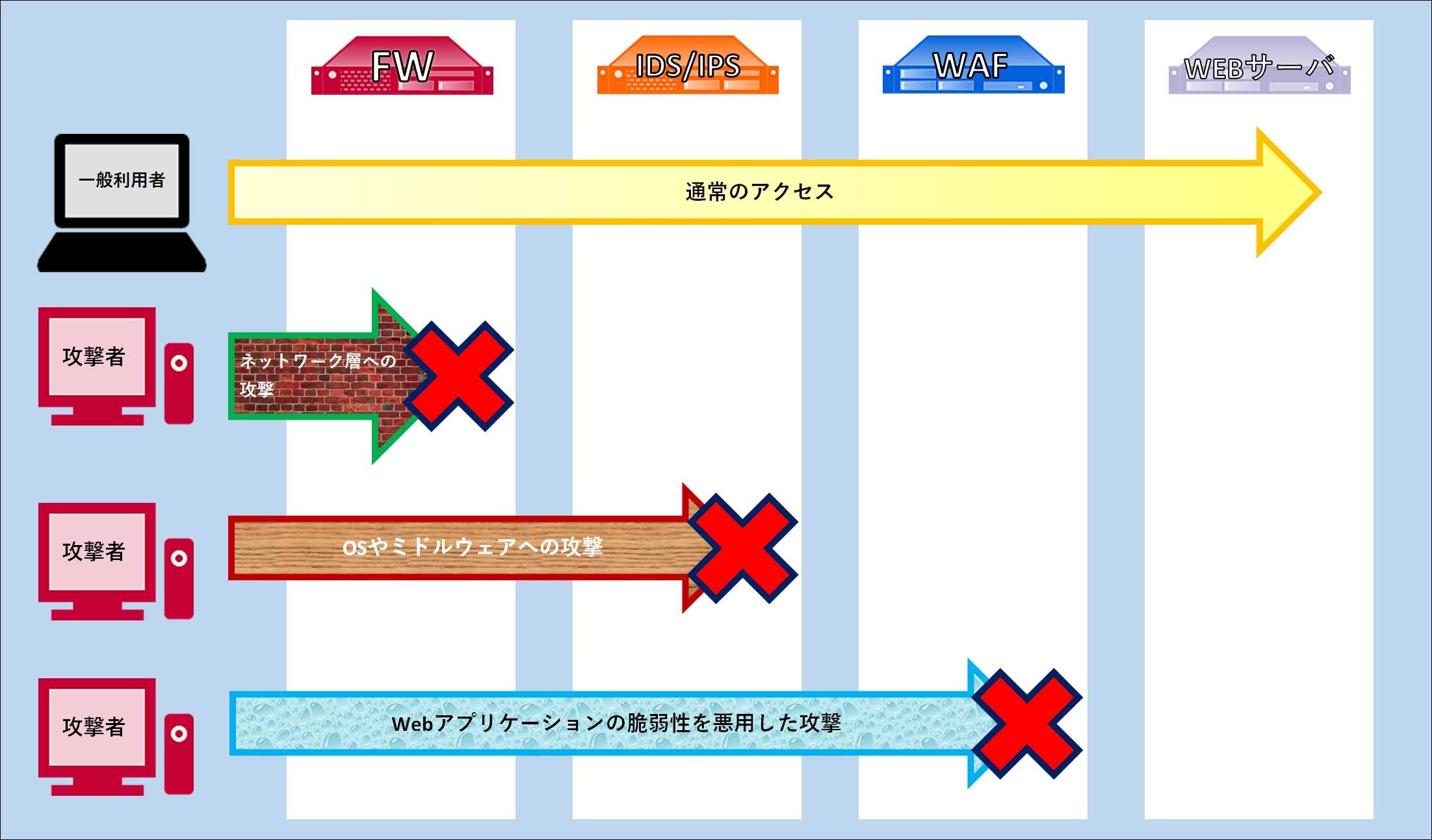

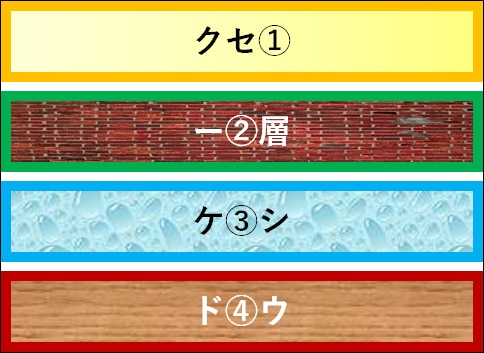

FW,IDS,IPS,WAFはいずれもネットワークへの通信が正常か否かを判定し、不正であれば通知か遮断を行うという動きは同じですが、以下のように守備範囲が異なります。

守備範囲が異なるため、どれか1つだけを採用するのではなく、これらの製品を組み合わせて使うのが一般的です。

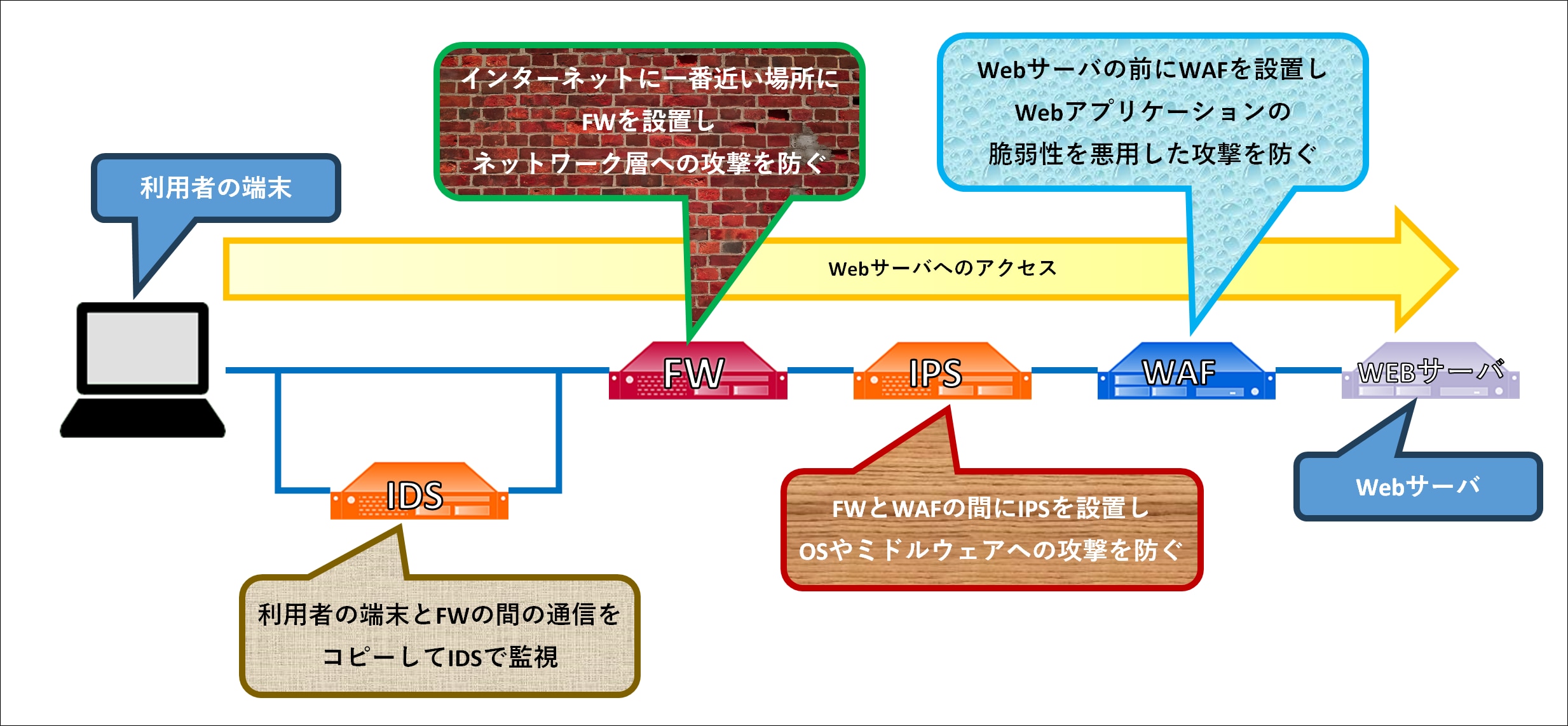

環境によってどのように組み合わせるかは異なりますが、私が携わった案件では以下のように組み合わせていました。

※図表は簡略化のため、通常はインターネットとFWの間等にネットワークスイッチを挟む構成が一般的ですが、ネットワークスイッチは省略しています。

さいごに

今回はFW,IDS,IPS,WAFという4つのセキュリティ製品を紹介いたしましたが、いずれもそれぞれ対応可能な範囲と対応できない範囲があります。

例えば、FWだけでもCheckPointやPaloAlto,FortiGateというように様々な種類があります。これらの同じFWでも、それぞれの特徴や利点、欠点は異なります。

それぞれの製品の特徴を理解し適切に設定することがセキュリティのエンジニアに求められるスキルと言えるでしょう。

最後まで読んでいただき、ありがとうございました。

P.S.

引用元

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/basic/basic_structure_01.html

https://www.ntt.com/business/services/network/internet-connect/ocn-business/bocn/knowledge/archive_09.html

https://it-trend.jp/ids-ips/article/explain

https://www.shadan-kun.com/blog/measure/303/

https://it-trend.jp/ids-ips/article/257-0029

https://www.jbsvc.co.jp/useful/security/what-is-waf.html

https://siteguard.jp-secure.com/blog/merit-and-demerit-of-waf#toc-3

https://strate.biz/waf/c_merit-demerit-15/